研究者らは、Key Group ランサムウェアの暗号化スキームの弱点を利用し、一部の被害者が無料でファイルを回復できる復号化ツールを開発しました。

この復号ツールは、脅威インテリジェンス企業 EclecticIQ のセキュリティ専門家によって作成され、8 月初めに構築されたバージョンのマルウェアで動作します。

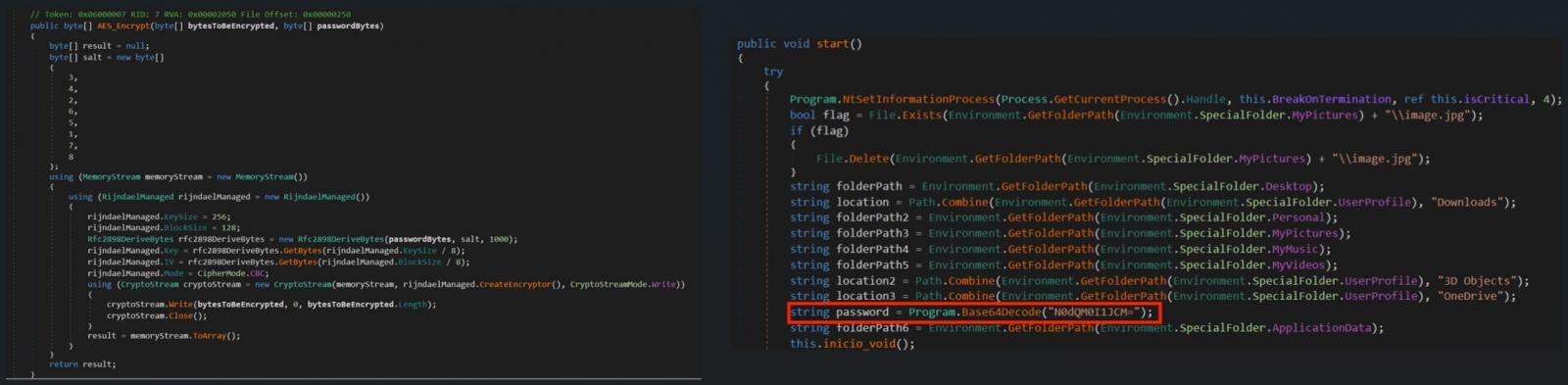

攻撃者は、マルウェアが「軍事グレードの AES 暗号化」を使用していると主張しましたが、ロッカーはすべての暗号化プロセスにわたって静的ソルトを使用しているため、スキームはある程度予測可能であり、暗号化を元に戻すことも可能です。

「[Key Group ランサムウェア] は、指定された静的パスワードを使用して暗号ブロック チェーン (CBC) モードの AES アルゴリズムを使用して被害者のデータを暗号化します」 と EclecticIQ は説明します。

「パスワードは、固定ソルトを使用したパスワードベースのキー導出関数 2 (PBKDF2) を使用してキーから導出されます」と研究者らは付け加えています。

主要グループのプロフィール

Key Group は、2023 年初頭に行動を開始したロシア語を話す攻撃者で、さまざまな組織を攻撃し、侵害されたシステムからデータを盗み、プライベート Telegram チャネルを使用して身代金の支払いを交渉しました。

ロシアの脅威インテリジェンス会社 BI.ZONE は、Key Group がランサムウェアのベースに Chaos 4.0 ビルダーを使用していると以前に報告しており、一方 EclecticIQ は、このグループがロシア語圏のダークネット市場で盗んだデータと SIM カードを販売し、さらには個人情報記録データとリモート アクセスを共有していることを確認しました。 IPカメラに。

キー グループは、暗号化プロセス後に被害者システムから元のファイルを消去し、.KEYGROUP777TG ファイル拡張子をすべてのエントリに追加します。

攻撃者は、Windows の常駐バイナリ、いわゆるLOLBins を使用してボリューム シャドウ コピーを削除し、身代金を支払わずにシステムとデータの復元を阻止します。

さらに、このマルウェアは、侵害されたシステム上で実行されているウイルス対策製品のホスト アドレスを変更して、アップデートを取得できないようにします。

.png)

復号化ツールの使用方法

Key Group ランサムウェア復号ツールは Python スクリプトです (レポートの付録 A セクションで共有)。ユーザーはそれを Python ファイルとして保存し、次のコマンドを使用して実行できます。

python decryptor.py /path/to/search/directory

このスクリプトは、ターゲット ディレクトリとそのサブディレクトリで .KEYGROUP777TG 拡張子を持つファイルを検索し、ロック解除されたコンテンツを復号化して元のファイル名 (base64 文字列からデコードされた) で保存します。

いくつかの Python ライブラリ、特に暗号化パッケージが必要であることに注意してください。

復号化ツールを使用する前に、(暗号化された) データをバックアップすることが常に賢明です。これは、このプロセスにより、元に戻せないデータの破損や永久的なデータの損失が発生する可能性があります。

EclecticIQ の復号ツールのリリースにより、Key Group はランサムウェアの脆弱性に対処するよう促され、将来のバージョンの復号が困難になる可能性があります。それにもかかわらず、このツールは現在のバージョンの影響を受ける個人にとって依然として価値があります。

Comments