ロシア連邦国軍総参謀本部(一般的には GRU として知られる)で働くハッカーが、「Inious Chisel」という名前の新しい悪意のあるフレームワークを使用して、ウクライナの Android デバイスをターゲットにしています。

このツールキットは、The Onion Router (Tor) 匿名ネットワークに隠されたサービスを介してハッカーにバックドア アクセスを提供し、ローカル ファイルのスキャン、ネットワーク トラフィックの傍受、データの流出を可能にします。

このマルウェアは、軍の指揮システムに侵入しようとするサンドワーム ハッキング グループの取り組みについて、今月初めにウクライナ治安局 (SSU) からの警告で初めて注目されました。

英国国家サイバー セキュリティ センター(NCSC) と米国サイバーセキュリティ インフラストラクチャ セキュリティ庁 ( CISA ) からの本日の報告書では、Incious Chisel の技術的詳細をさらに詳しく掘り下げ、その機能を示し、それに対する防御に役立つ情報を共有しています。

悪名高いチゼルの詳細

NCSC は、Inious Chisel について「Tor ネットワーク経由で感染した Android デバイスへの永続的なアクセスを可能にし、侵害されたデバイスから被害者の情報を定期的に照合して抽出するコンポーネントのコレクション」であると説明しています。

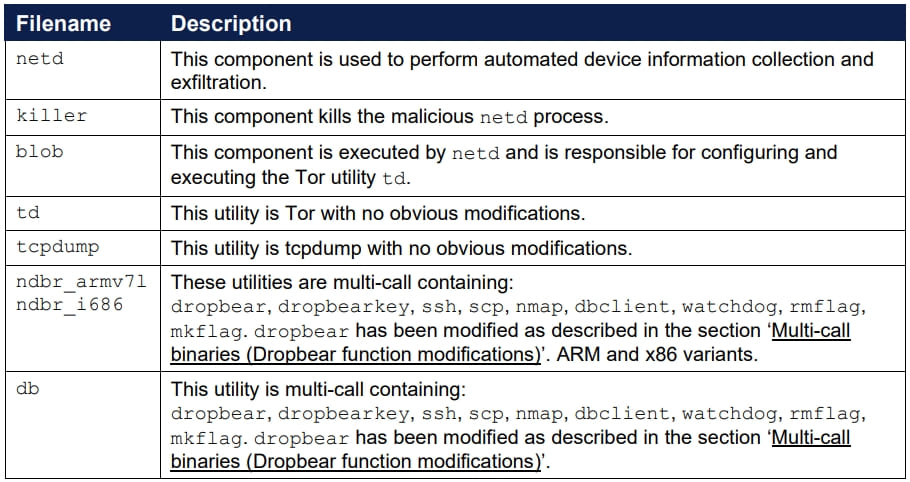

デバイスに感染すると、一連のコマンドとシェル スクリプトを制御する主要コンポーネント「 netd 」が、永続性を確保するために正規のnetd Android システム バイナリを置き換えます。

このマルウェアは Android デバイスをターゲットにし、デバイスをスキャンしてウクライナ軍に関連する情報とアプリケーションを見つけて、攻撃者のサーバーに送信します。

隠しファイル (「.google.index」) は、データの重複を防ぐために MD5 ハッシュを使用してハッカーに送信されたファイルを追跡します。ただし、システムの制限は 16,384 ファイルであるため、それを超えると重複が送信されます。

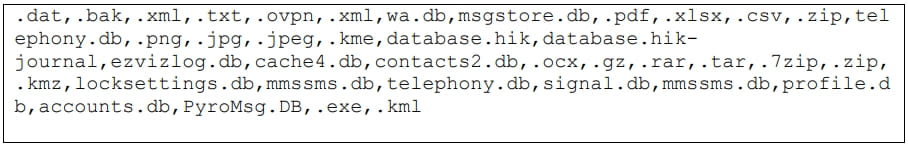

Inious Chisel は、下の画像のファイル拡張子をターゲットにしており、スキャンされるディレクトリには、デバイスの内部メモリと利用可能な SD カードが含まれます。

Android の/data/ディレクトリは、Google Authenticator、OpenVPN Connect、PayPal、Viber、WhatsApp、Signal、Telegram、Gmail、Chrome、Firefox、Brave、Microsft One Cloud、Android Contacts などのアプリケーションに対してスキャンされます。

このマルウェアは、ハードウェア情報を収集し、開いているポートとアクティブなホストをローカル エリア ネットワークで調査し、ランダムに生成された .ONION ドメインを経由する SOCKS および SSH 接続を介したリモート アクセスを攻撃者に与えることもできます。

ファイルとデバイスのデータの流出は 86,000 秒ごと (つまり 1 日ごと) に行われ、LAN スキャンは 2 日ごとに行われ、最も重要な軍事データはさらに頻繁に 600 秒ごと (つまり 10 分に相当) に吸い上げられます。

リモート アクセスを容易にする Tor サービスの構成と実行は 6,000 秒ごとに行われ、「geodatatoo[.]com」ドメインへのネットワーク接続チェックは 3 分ごとに行われます。

NCSCは、Inious Chiselは特にステルス性があるわけではなく、迅速なデータの流出と、より価値のある軍事ネットワークへの移行を目的としているようだと指摘している。

同庁によると、ツールキットのコンポーネントはそれほど洗練されておらず(低から中程度の複雑さ)、「防御回避や悪意のある活動の隠蔽をほとんど考慮せずに開発」されたようだという。

NCSC の報告書には、侵害の兆候、検出のためのルール、および署名のセットが含まれています

Comments