キューバ ランサムウェア ギャングは、新旧のツールを組み合わせて、米国の重要インフラ組織やラテンアメリカの IT 企業を標的とした攻撃を観測しました。

2023 年 6 月初旬に最新のキャンペーンを発見した BlackBerry の脅威調査およびインテリジェンス チームは、キューバが現在CVE-2023-27532を利用して設定ファイルから認証情報を盗んでいると報告しています。

この欠陥は Veeam Backup & Replication (VBR) 製品に影響を及ぼし、そのエクスプロイトは 2023 年 3 月から利用可能になっています。

以前、WithSecure は、さまざまなランサムウェア活動への関与が複数確認されているグループである FIN7 が CVE-2023-27532 を積極的に悪用していると報告しました。

キューバ攻撃の詳細

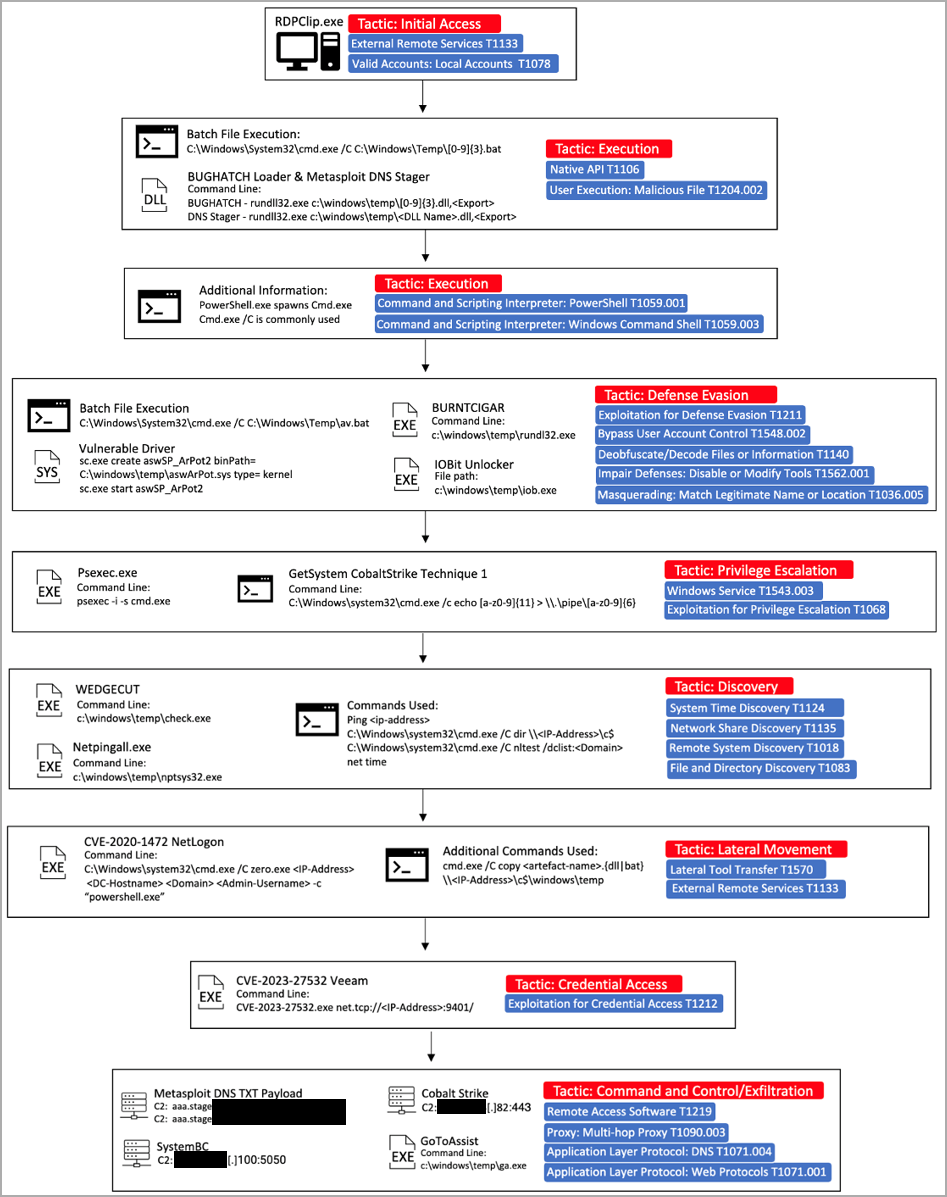

BlackBerry の報告によると、キューバの最初のアクセス経路は、ブルート フォース攻撃ではなく、RDP を介した管理者の資格情報の侵害であるようです。

次に、Cuba の代表的なカスタム ダウンローダー「BugHatch」が C2 サーバーとの通信を確立し、DLL ファイルをダウンロードしたりコマンドを実行したりします。

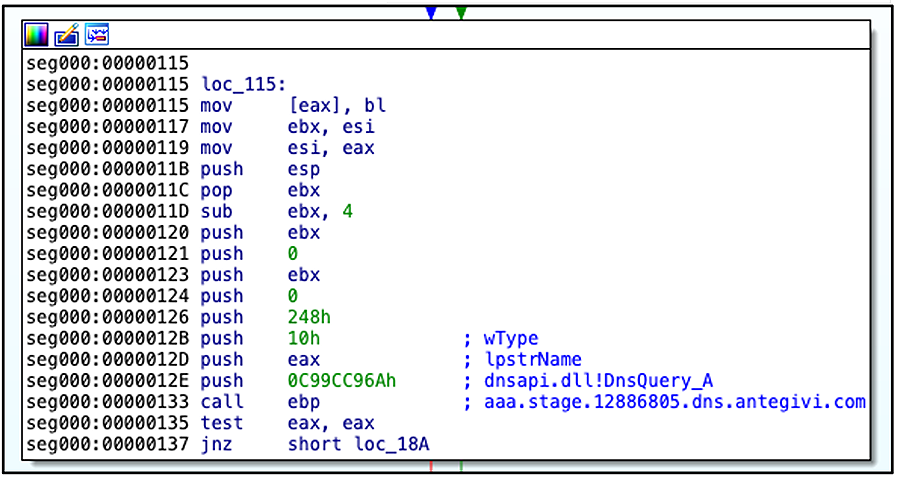

ターゲット環境への最初の足掛かりは、シェルコードをメモリ内で直接復号化して実行する Metasploit DNS ステージャーを通じて実現されます。

キューバは、現在広く普及している BYOVD (Bring Your Own Vulnerable Driver) 手法を利用して、エンドポイント保護ツールを無効にしています。また、「BurntCigar」ツールを使用して、セキュリティ製品に関連するカーネルプロセスを終了します。

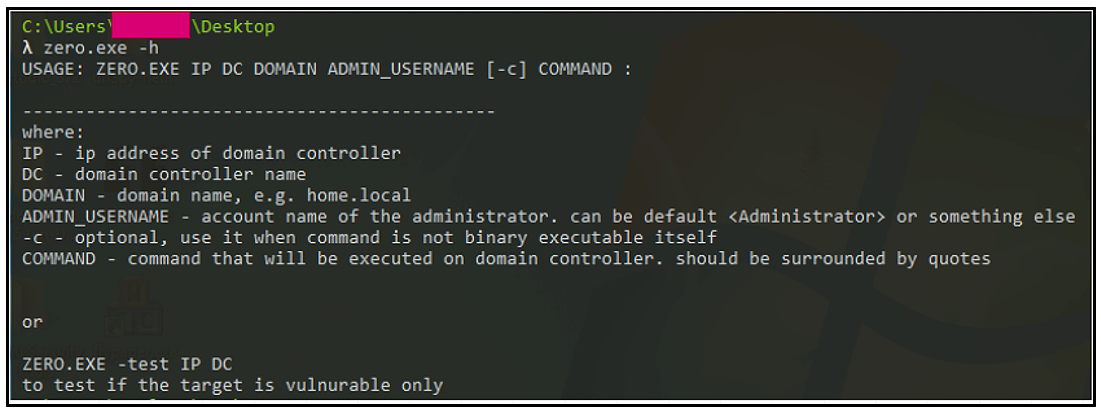

比較的最近の Veeam の欠陥とは別に、キューバは Microsoft の NetLogon プロトコルの脆弱性である CVE-2020-1472 (「Zerologon」) も悪用しており、これにより AD ドメイン コントローラーに対する権限昇格が可能になります。

搾取後の段階では、コバルト・ストライク・ビーコンとさまざまな「ロルビン」を使用してキューバが観察された。

キューバは今も活発に活動している

BlackBerry は、キューバのランサムウェアギャングの明らかな金銭的動機を強調し、この脅威グループはロシア人である可能性が高く、これは過去の他のサイバーインテリジェンスレポートでも仮説が立てられていたことだと述べています。

この仮定は、ロシア語のキーボード レイアウトを使用するコンピューターが感染から除外されていること、インフラストラクチャの一部にロシア語の 404 ページがあること、言語的な手がかり、そしてこのグループが西側諸国に重点を置いているターゲットに基づいている。

結論として、キューバ ランサムウェアは存在してから約 4 年が経った今でも依然として脅威となっていますが、これはランサムウェアでは一般的ではありません。

キューバの対象範囲に CVE-2023-27532 が含まれることにより、Veeam セキュリティ アップデートの迅速なインストールが非常に重要となり、公開されている PoC (概念実証) エクスプロイトが利用可能になった場合にアップデートが遅れるリスクが改めて浮き彫りになります。

Comments