ハッカーは、暗号通貨ハイジャッカーを EFI (Extensible Firmware Interface) パーティションに隠し、検出を回避する torrent を使用して Windows 10 を配布しています。

EFI パーティションは、オペレーティング システムの起動前に実行されるブートローダーと関連ファイルを含む小さなシステム パーティションです。これは、廃止された BIOS を置き換える UEFI 搭載システムにとって不可欠です。

BlackLotusの場合のように、変更された EFI パーティションを利用して OS とその防御ツールのコンテキストの外側からマルウェアを起動する攻撃がありました。ただし、 Dr. Web の研究者によって発見されたWindows 10 の海賊版 ISO は、クリッパー コンポーネントの安全なストレージ スペースとして EFI を使用しているだけです。

標準のウイルス対策ツールは通常、EFI パーティションをスキャンしないため、マルウェアはマルウェアの検出をバイパスする可能性があります。

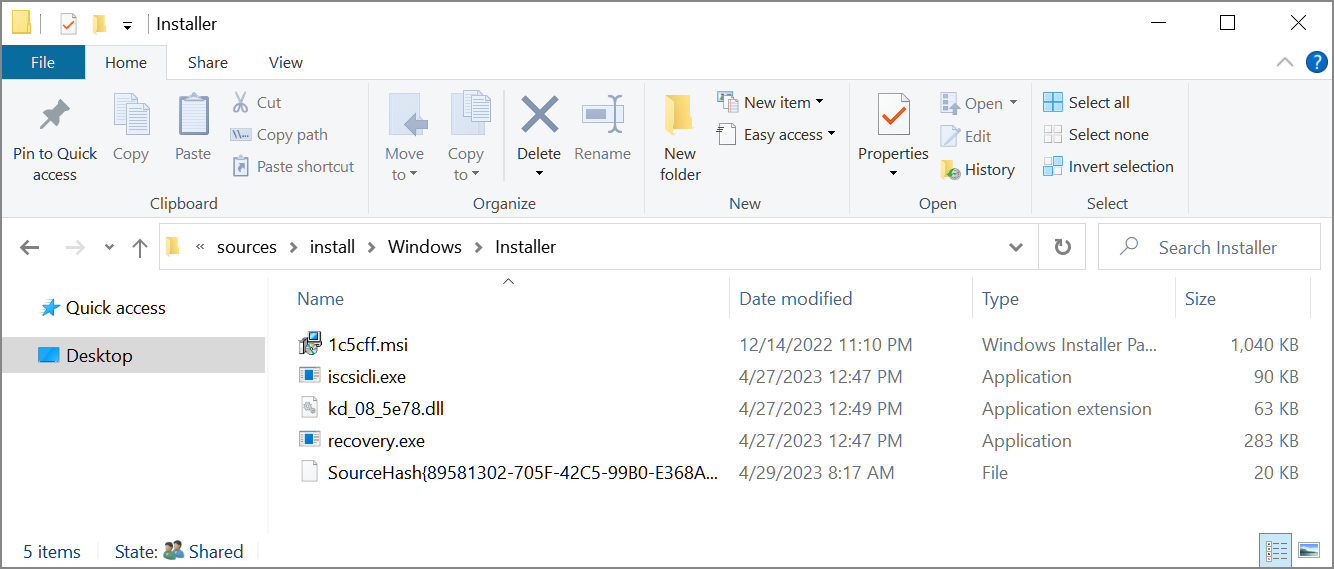

Dr. Web のレポートでは、悪意のある Windows 10 ビルドがシステム ディレクトリに次のアプリを隠していると説明しています。

- WindowsInstalleriscsicli.exe (ドロッパー)

- WindowsInstallerrecovery.exe (インジェクター)

- WindowsInstallerkd_08_5e78.dll (クリッパー)

ソース:

ISO を使用してオペレーティング システムをインストールすると、iscsicli.exe という名前のドロッパーを起動するスケジュールされたタスクが作成され、EFI パーティションが「M:」ドライブとしてマウントされます。マウントされると、ドロッパーは他の 2 つのファイル、recovery.exe と kd_08_5e78.dll を C: ドライブにコピーします。

次に、Recovery.exe が起動され、プロセス ハロウイングを通じてクリッパー マルウェア DLL が正規の %WINDIR%System32Lsaiso.exe システム プロセスに挿入されます。

挿入された後、クリッパーは C:WindowsINFscuown.inf ファイルが存在するかどうか、または Process Explorer、Task Manager、Process Monitor、ProcessHacker などの分析ツールが実行されているかどうかを確認します。

それらが検出された場合、クリッパーはセキュリティ研究者による検出を回避するために暗号通貨ウォレットのアドレスを置き換えることはありません。

クリッパーが実行されると、システムのクリップボードで暗号通貨ウォレットのアドレスが監視されます。見つかった場合は、その場で攻撃者の制御下のアドレスに置き換えられます。

これにより、攻撃者は支払いを自分のアカウントにリダイレクトすることが可能になり、Dr. Web によれば、研究者が特定できたウォレットアドレスには少なくとも 19,000 ドル相当の暗号通貨が存在することになります。

これらのアドレスは、トレント サイトで共有されている次の Windows ISO から抽出されたものですが、Dr. Web は、さらに多くのアドレスが存在する可能性があると警告しています。

- Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 by BoJlIIIebnik [RU、EN].iso

- Windows 10 Pro 22H2 19045.2913 x64 (BoJlIIIebnik 作成) [RU、EN].iso

非公式ビルドを作成する者は永続的なマルウェアを簡単に隠すことができるため、海賊版 OS のダウンロードは危険な可能性があるため避けるべきです。

Comments