サイバーセキュリティ研究者らは、疑いを持たない人々からデータを盗もうとする偽または不正な WiFi アクセス ポイントの検出に役立つ「Snappy」と呼ばれる新しいツールをリリースしました。

攻撃者は、スーパーマーケット、コーヒーショップ、モールなどに偽のアクセス ポイントを作成し、その場所にすでに設置されている本物のアクセス ポイントを偽装する可能性があります。これは、ユーザーをだまして不正なアクセス ポイントに接続させ、機密データを攻撃者のデバイス経由で中継するために行われます。

脅威アクターはルーターを制御するため、中間者攻撃を実行して、転送されたデータをキャプチャして分析することができます。

Trustwave のセキュリティ研究者でワイヤレス/RF 技術愛好家であるTom Neaves 氏は、オープン ネットワーク上の正規のアクセス ポイントの MAC アドレスと SSID を偽装することは、決意の強い攻撃者にとっては簡単なことだと説明しています。

以前に接続していたオープン ワイヤレス ネットワークの場所を再訪問した人のデバイスは、保存されているアクセス ポイントへの再接続を自動的に試みますが、その所有者は悪意のあるデバイスに接続しているという事実に気づきません。

素早く救助に向かう

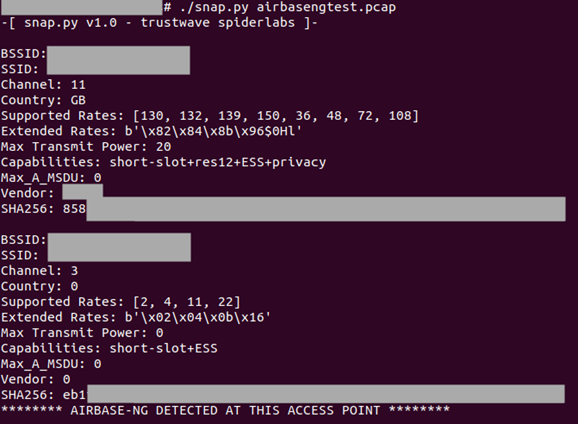

Neaves は、この一般的なリスクに対処するツールを開発し、ユーザーが使用しているアクセス ポイントが前回 (毎回) 使用したものと同じかどうか、または偽のデバイスまたは不正なデバイスである可能性があるかどうかを検出できるようにしました。

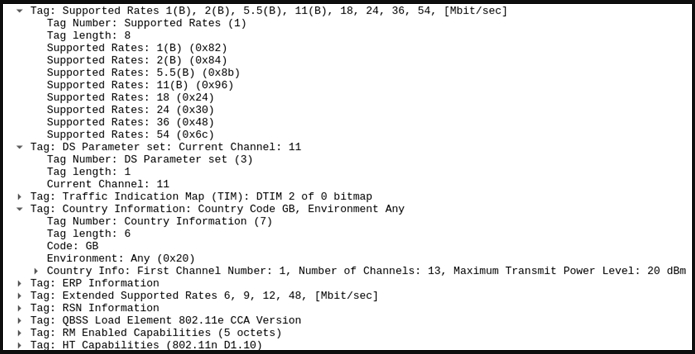

ビーコン管理フレームを分析することで、ベンダー、BSSID、サポートされているレート、チャネル、国、最大送信電力などの特定の静的要素が、異なる 802.11 ワイヤレス アクセス ポイント間で異なるものの、特定のアクセス ポイントでは長期にわたって一貫していることを発見しました。

研究者は、これらの要素を連結して SHA256 でハッシュし、アクセス ポイントごとに一意の署名を作成し、それをスキャナ ツールで使用して一致と不一致を生成できると考えました。

一致する場合は、アクセス ポイントが同じであるため信頼できることを意味しますが、署名が一致しない場合は、何かが変更されており、アクセス ポイントが不正である可能性があることを意味します。

この機能は、 Trustwave の GitHub リポジトリで公開され、無料で利用できる Snappy と呼ばれる Python スクリプトに組み込まれています。

Snappy は、ワイヤレス アクセス ポイントの SHA256 ハッシュを生成するメカニズムとは別に、Airbase-ng によって作成されたアクセス ポイントを検出することもできます。Airbase-ng は、攻撃者が偽のアクセス ポイントを作成して、接続しているユーザーからのパケットをキャプチャしたり、ネットワーク トラフィックにデータを注入したりするために使用するツールです。

Python がインストールされている限り、ラップトップで Python スクリプトを実行するのは簡単ですが、モバイル デバイスのユーザーは、特定のインタープリタとエミュレータを入手するためにさらに努力する必要があります。

Android デバイスの所有者は、 Pydroid 、 QPython 、またはTermuxを使用して携帯電話で Python スクリプトを実行できますが、iOS ユーザーはPythonista 、 Carnets 、およびJunoから選択できます。

できれば、Trustwave は近いうちに、より幅広いユーザー向けに、より使いやすい形式でツールを公開することを検討してくれるでしょう。

Comments