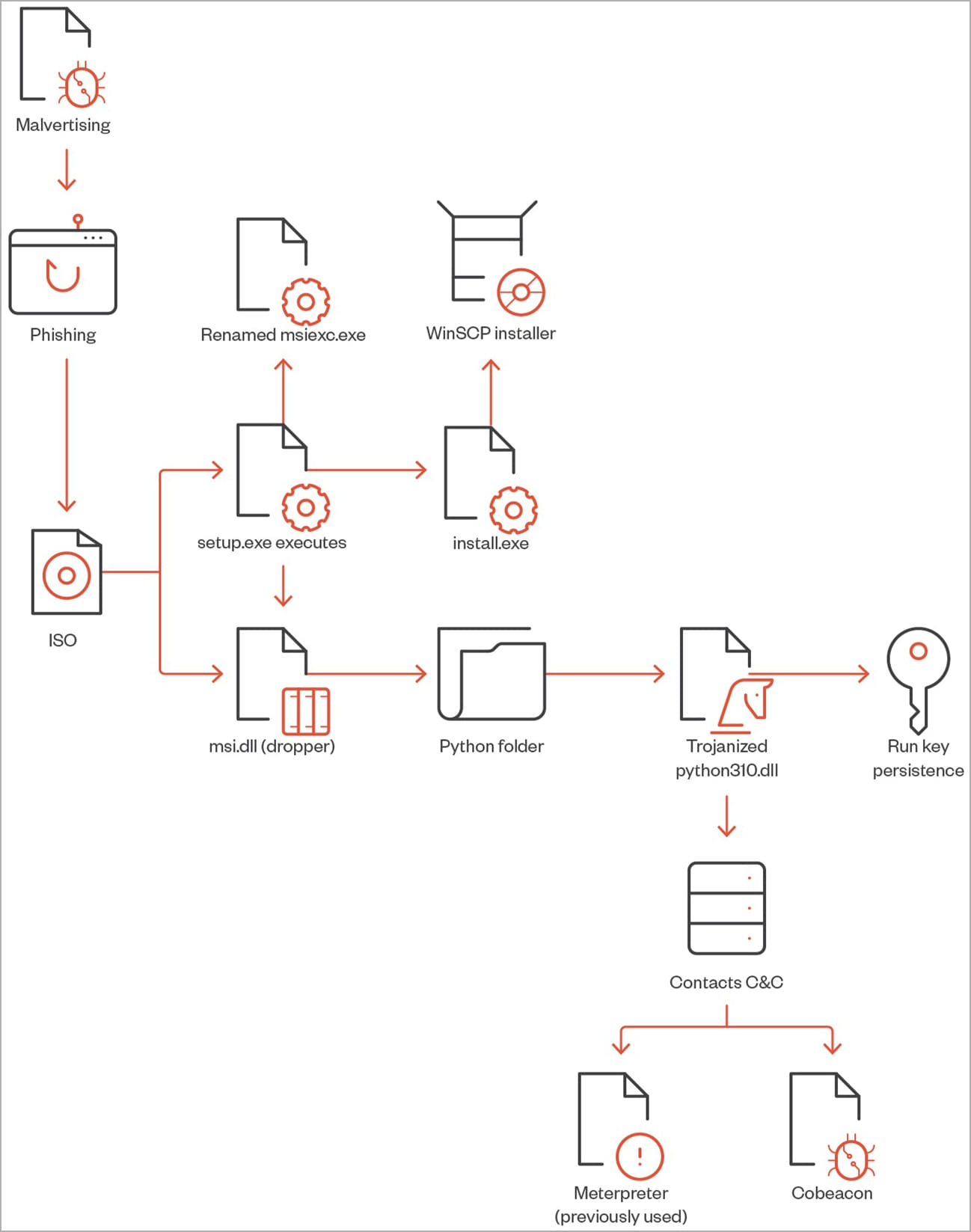

BlackCat ランサムウェア グループ (別名 ALPHV) は、Windows 用ファイル転送アプリケーション WinSCP の公式 Web サイトを模倣した偽ページに人々を誘導するマルバタイジング キャンペーンを実行していますが、その代わりにマルウェアに満ちたインストーラーをプッシュします。

WinSCP (Windows Secure Copy) は、人気のある無料のオープンソース SFTP、FTP、S3、SCP クライアント、および SSH ファイル転送機能を備えたファイル マネージャーであり、SourceForge だけで毎週 400,000 件ダウンロードされています。

BlackCat は、貴重な企業ネットワークに最初にアクセスするために、システム管理者、Web 管理者、IT 専門家のコンピュータを潜在的に感染させるおとりとしてこのプログラムを使用しています。

これまで知られていなかったこの ALPHV ランサムウェア感染ベクトルは、Google と Bing の両方の検索ページで偽ページを宣伝する広告キャンペーンを発見したトレンドマイクロのアナリストによって発見されました。

WinSCP から CobaltStrike へ

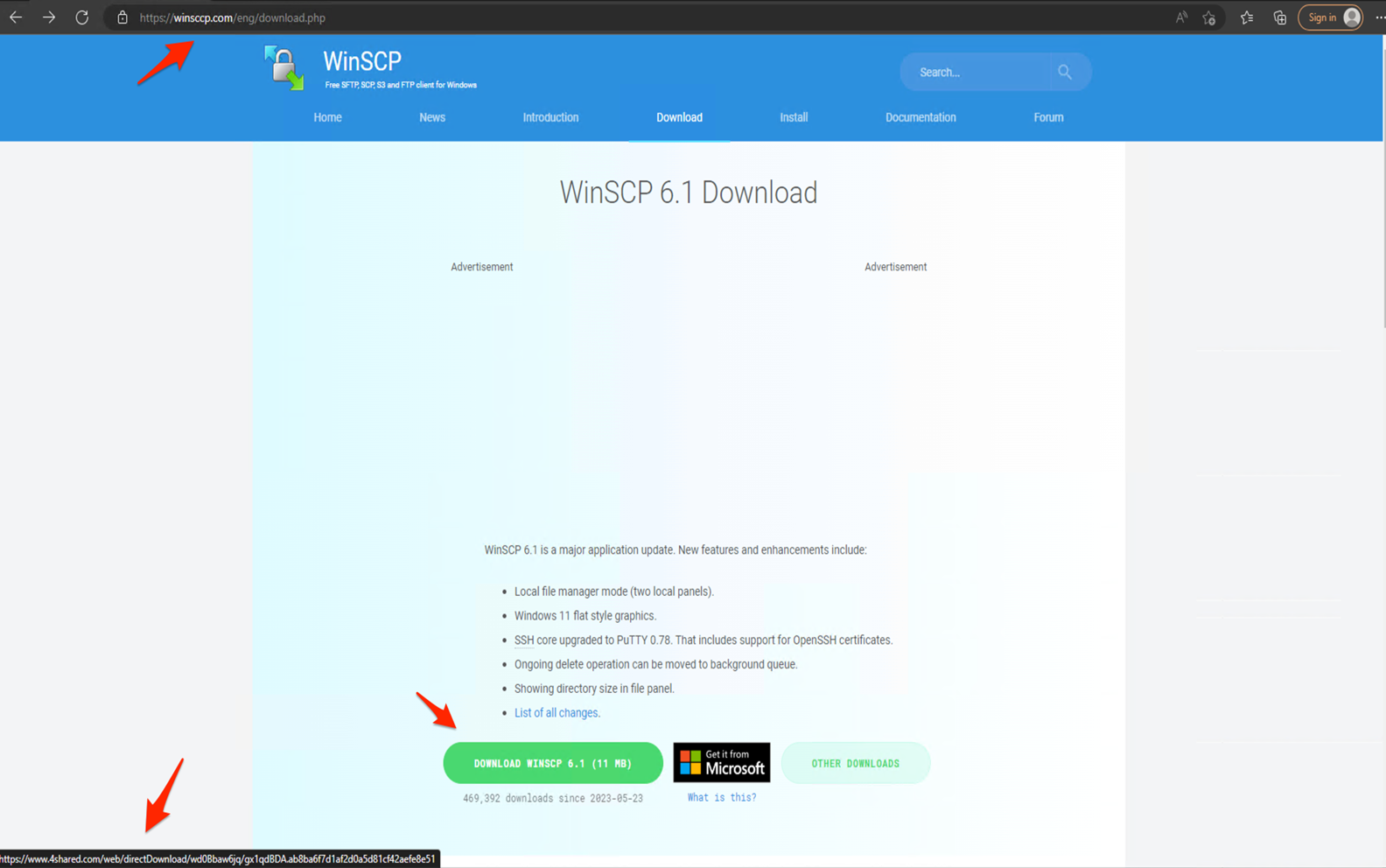

トレンドマイクロが観測した BlackCat 攻撃は、被害者が Bing または Google で「WinSCP ダウンロード」を検索し、安全な WinSCP ダウンロード サイトよりも上位にランクされる悪意のある結果を宣伝することから始まります。

被害者はこれらの広告をクリックし、WinSCP を使用した自動ファイル転送の実行に関するチュートリアルをホストする Web サイトにアクセスします。

これらのサイトには悪意のあるものは含まれておらず、Google の不正行為防止クローラーによる検出を回避する可能性がありますが、訪問者はダウンロード ボタンを備えた WinSCP 公式 Web サイトのクローンにリダイレクトされます。これらのクローンは、winscp[.]com など、ユーティリティの実際の winscp.net ドメインに似たドメイン名を使用します。

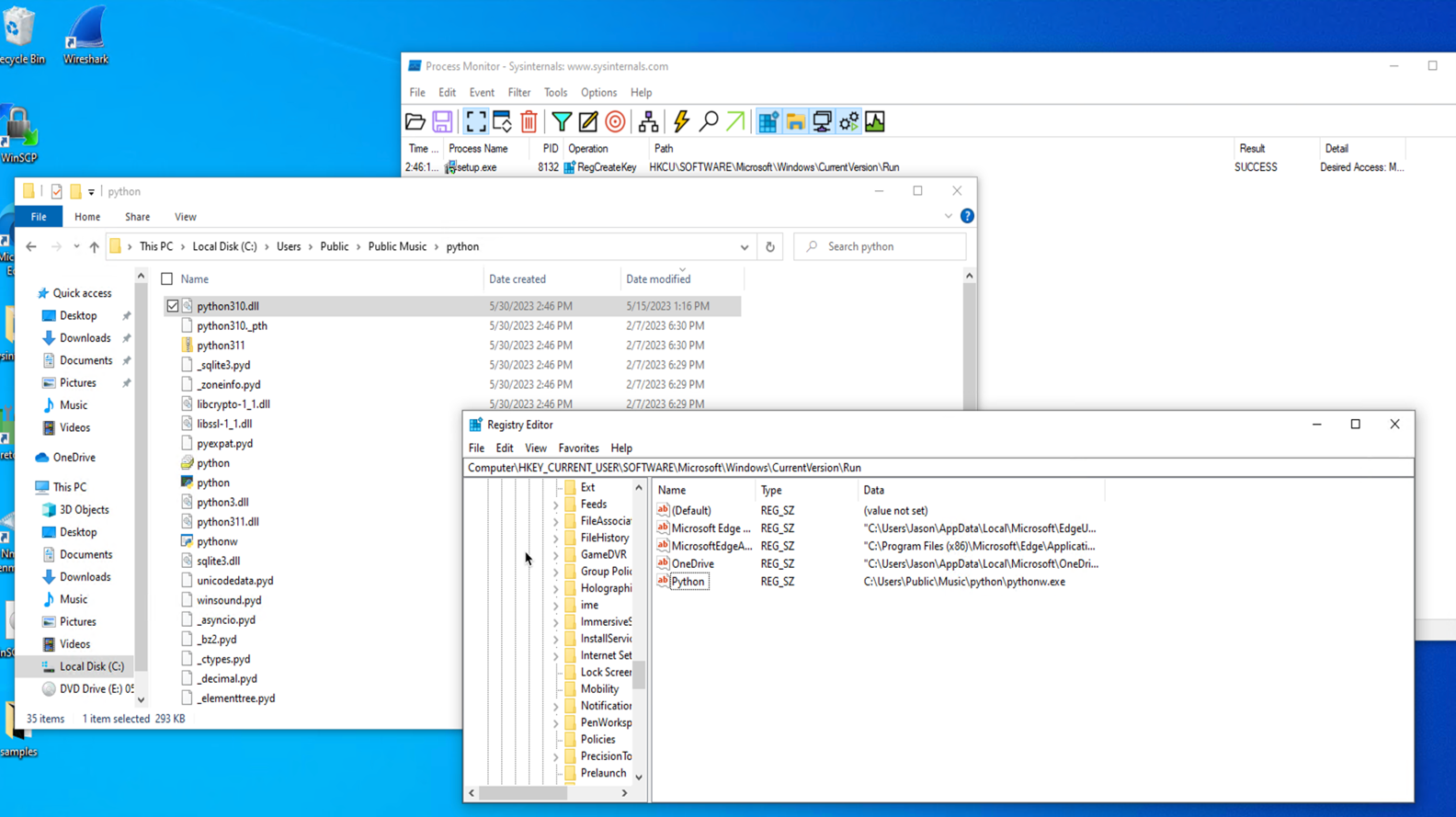

被害者はボタンをクリックすると、「setup.exe」と「msi.dll」を含む ISO ファイルを受け取ります。1 つ目はユーザーが起動するための誘惑であり、2 つ目は実行可能ファイルによってトリガーされるマルウェア ドロッパーです。

「setup.exe が実行されると、msi.dll が呼び出され、マシンにインストールされる WinSCP の実際のインストーラーとして DLL RCDATA セクションから Python フォルダーが抽出されます。」とトレンドマイクロのレポートは説明しています。

このプロセスでは、トロイの木馬化された python310.dll もインストールされ、「Python」という名前の実行キーと「C:UsersPublicMusicpythonpythonw.exe」という値を作成することで永続化メカニズムが作成されます。

実行可能ファイル pythonw.exe は、コマンド アンド コントロール サーバーのアドレスに接続する Cobalt Strike ビーコンを含む、変更された難読化された python310.dll を読み込みます。

ALPHV で使用されるその他のツール

Cobalt Strike をシステム上で実行すると、追加のスクリプトを実行したり、横方向の移動のためのツールを取得したりすることが容易になり、一般に侵害が深まります。

トレンドマイクロのアナリストは、ALPHV オペレーターが後続のフェーズで次のツールを使用していることに気づきました。

- AdFind : Active Directory (AD) 情報を取得するために使用されるコマンドライン ツール。

- ユーザー データの収集、ZIP ファイルの抽出、およびスクリプトの実行に使用されるPowerShell コマンド。

- AccessChk64 : ユーザーおよびグループの権限の偵察に使用されるコマンドライン ツール。

- Findstr : XML ファイル内のパスワードを検索するために使用されるコマンドライン ツール。

- PowerView : AD の偵察と列挙に使用される PowerSploit スクリプト。

- LaZagne パスワード回復ツールの実行と Veeam 認証情報の取得に使用されるPython スクリプト。

- PsExec 、 BitsAdmin 、およびCurl 、横方向の移動に使用されます

- AnyDesk : 永続性を維持するために悪用された正規のリモート管理ツール

- KillAV BATスクリプトは、ウイルス対策プログラムおよびマルウェア対策プログラムを無効化またはバイパスするために使用されます。

- PuTTY Secure Copyクライアントは、侵害されたシステムから収集された情報を抽出するために使用されます。

ALPHV は、上記のツールに加えて、ロシア語圏のハッキング フォーラムで脅威アクターによって 3,000 ドルもの値段で販売されている EDR およびウイルス対策無効化ツールである SpyBoy「ターミネーター」も使用しました。

CrowdStrike による最近の調査では、「Terminator」が「脆弱性のあるドライバの持ち込み」(BYOVD) メカニズムを使用して、システム上の権限を昇格させ、無効化することにより、いくつかの Windows セキュリティ ツールをバイパスできることが確認されました。

トレンドマイクロは、上記の TTP が確認された ALPHV ランサムウェア感染に関連付けられていると述べています。また、調査対象の C2 ドメインの 1 つで Clop ランサムウェア ファイルも発見されたため、攻撃者は複数のランサムウェア活動に関与している可能性があります。

Comments