米国サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA) は、侵害された Barracuda Email Security Gateway (ESG) デバイスへの攻撃に使用される「Whirlpool」という名前の新しいバックドア マルウェアを発見しました。

バラクーダは5月、親中派と思われるハッカーグループ(UNC4841)がCVE-2023-2868のゼロデイ脆弱性を利用したデータ窃盗攻撃でESG(電子メールセキュリティゲートウェイ)アプライアンスに侵入したことを明らかにした。

CVE-2023-2868 は、Barracuda ESG バージョン 5.1.3.001 ~ 9.2.0.006 に影響を与える、重大度 (CVSS v3: 9.8) のリモート コマンド インジェクションの脆弱性です。

その後、この攻撃は2022 年 10 月に始まり、Saltwater および SeaSpy というこれまで知られていなかったマルウェアと、リモート アクセスを容易にするリバース シェルを確立する SeaSide という悪意のあるツールのインストールに使用されたことが判明しました。

バラクーダは、ソフトウェア アップデートでデバイスを修正する代わりに、影響を受けるすべての顧客に交換用デバイスを無料で提供しました。これは、攻撃が当初考えられていたよりも被害が大きかったことを示しています。

その後、CISA は、攻撃に導入されたSubmariner という名前の追加のマルウェアに関するさらなる詳細を共有しました。

新しいWhirlpoolマルウェア

昨日、CISA は、Barracuda ESG デバイスへの攻撃に使用されたことが判明した「Whirlpool」[ VirusTotal ] という名前の別のバックドア マルウェアの発見を明らかにしました。

Whirlpool の発見により、これが Barracuda ESG をターゲットとした攻撃で使用される 3 番目のバックドアとなり、同社がソフトウェアでデバイスを修正するのではなく交換することを選択した理由が改めて分かりました。

CISA の更新されたBarracuda ESG マルウェア レポートには、 「このアーティファクトは、「WHIRLPOOL」という名前のマルウェアの亜種として識別された 32 ビット ELF ファイルです。」と書かれています。

「マルウェアはモジュールから 2 つの引数 (C2 IP とポート番号) を受け取り、トランスポート層セキュリティ (TLS) リバース シェルを確立します。」

「引数を渡すモジュールは分析に利用できませんでした。」

VirusTotal への提出から、Whirlpool マルウェアは「 pd 」プロセスで実行されているようです。

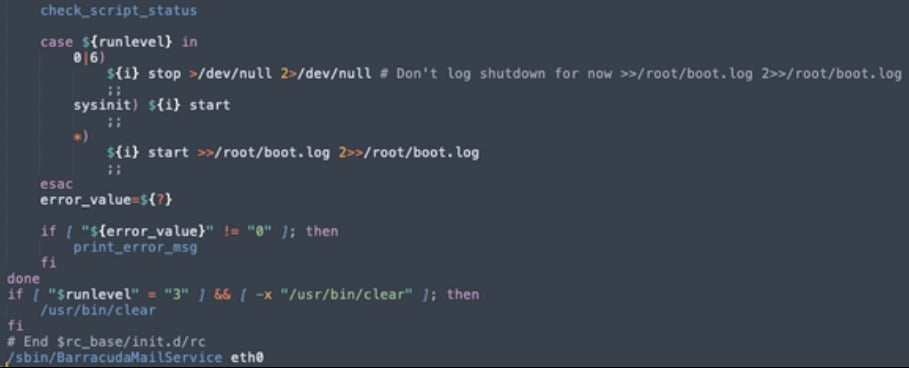

以前、2023 年 5 月 30 日にバラクーダは、ハッキングされた ESG アプライアンス上で SeaSpy を発見しました。これは、正規のサービス (つまり「BarracudaMailService」) を装い、脅威アクターに代わってコマンドを実行する永続的なパッシブ バックドアです。

2023 年 7 月 28 日、CISA は、侵害されたバラクーダ デバイスに「サブマリン」という名前のこれまで知られていなかったバックドアがあると警告しました。

Submarine は ESG の SQL データベースに常駐し、ルート アクセス、永続化、およびコマンド アンド コントロール通信を可能にします。

SeaSpy と Whirlpool の新たに発見された 4 つの亜種による感染の検出に役立つ侵害の指標と YARA ルールは、 別のドキュメントで提供されます。

Barracuda ESG アプライアンスで不審なアクティビティを特定した場合、または前述の 3 つのバックドアのいずれかによる侵害の兆候を発見した場合は、CISA の 24 時間年中無休のオペレーション センター (report@cisa.gov) に連絡して、調査を支援することをお勧めします。

Comments