Dell の Compellent Integration Tools for VMware (CITV) に存在する未修正のハードコーディングされた暗号化キーの欠陥により、攻撃者が保存されている vCenter 管理者の資格情報を復号し、クリアテキストのパスワードを取得することができます。

この欠陥は、プログラムの構成ファイルに保存されている vCenter 認証情報の暗号化に使用される、すべてのインストールで共有される静的な AES 暗号化キーによって引き起こされます。

Dell Compellent は、データ プログレッション、ライブ ボリューム、シン プロビジョニング、データ スナップショットとクローン作成、統合管理などの機能を提供するエンタープライズ ストレージ システムの製品ラインです。

このソフトウェアは、ESXi 仮想マシンの管理に広く使用されているプラットフォームである VMware vCenter とのストレージ統合をサポートしています。

ただし、クライアントを統合するには、VMware vCenter 認証情報を使用してクライアントを構成する必要があります。この認証情報は、デル プログラムの暗号化された構成ファイルに保存されています。

ハードコードされた AES 暗号化キー

LGM Security の研究者Tom Pohl は、侵入演習で、Dell CITV に、すべてのインストールにわたってすべての Dell 顧客にとって同一の静的 AES 暗号化キーが含まれていることを発見しました。

この AES 暗号化キーは、入力された vCenter 管理者の認証情報など、プログラムの設定を含む CITV 構成ファイルを暗号化するために使用されます。

AES は対称暗号であるため、データの暗号化と復号化に同じキーを使用します。これにより、キーを抽出した攻撃者は構成ファイルを簡単に復号し、暗号化されたパスワードを取得できます。

「Dell ソフトウェアが正しく機能するには、管理者の vCenter 認証情報が必要であり、設定ファイル内のこれらの認証情報は静的な AES キーで保護されています」と Pohl 氏は語ります。

「デルは vCenter サーバーと通信しており、その認証情報を暗号化された設定ファイルに保存しています。このファイルは、デルのソフトウェア以外の者が閲覧することは完全に不可能であるはずです。」

「攻撃者はそのファイルの内容にアクセスできないはずですが、アクセスは可能です。しかし、この新たに発見された脆弱性により、攻撃者はデルのソフトウェアがそのファイルの内容を保護するために使用している暗号化キーを抽出することができます。 」

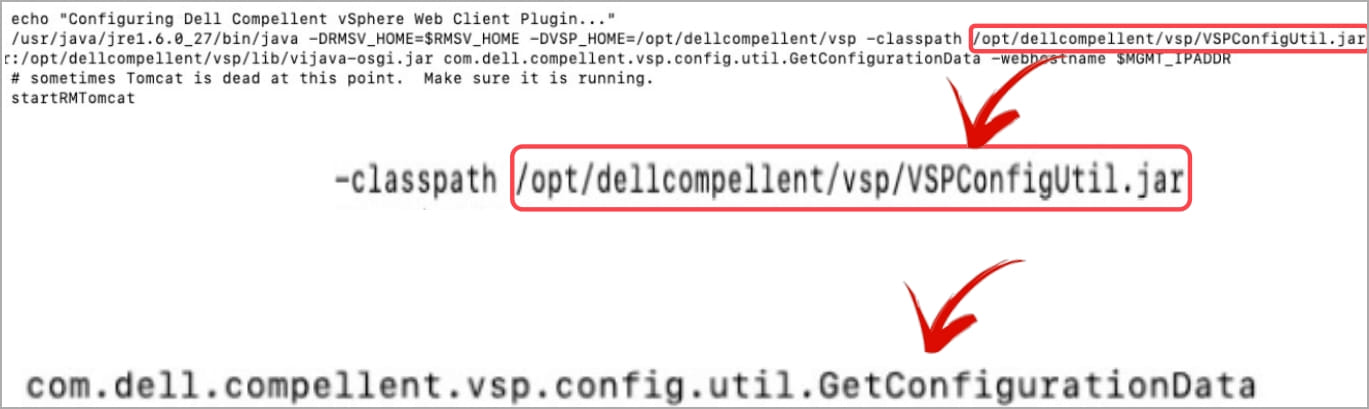

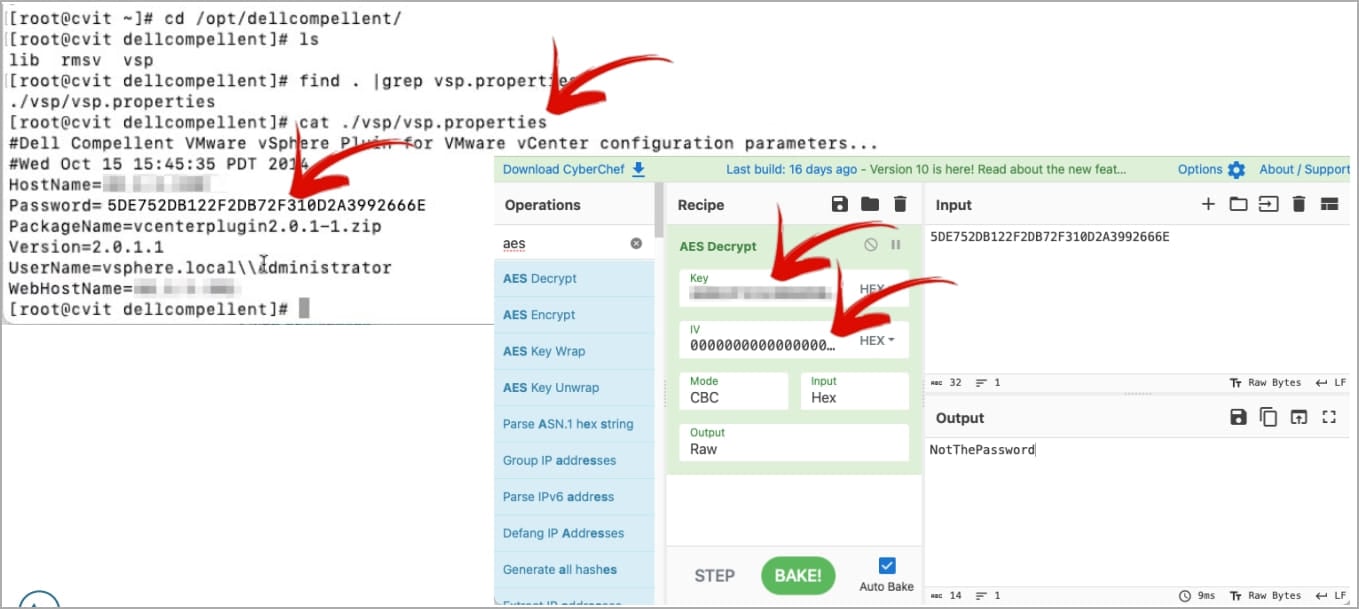

LGM Security のチームは、Dell Compellent ソフトウェア ディレクトリに JAR ファイルが含まれていることを発見しました。このファイルを逆コンパイルすると、ハードコードされた静的 AES キーが明らかになりました。

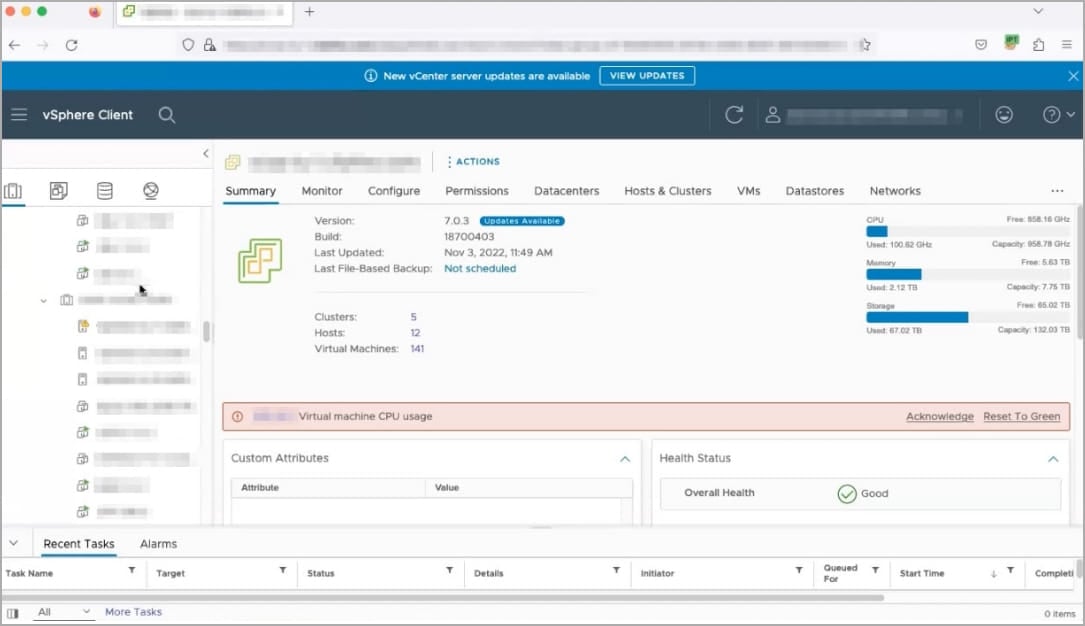

以下に示すように、Pohl はこの AES キーを使用して Dell Compellent 構成ファイルを復号化し、VMware vCenter 管理者のユーザー名とパスワードを取得できます。

そのキーを含むサーバーには、弱い資格情報 (admin/admin) を使用してアクセスできました。ただし、繰り返し見られるように、攻撃者は脆弱性や不正行為により、さまざまな方法でサーバーにアクセスする可能性があります。

また、この問題は、Dell CITV にアクセスできる不正な内部関係者や権限の低い外部攻撃者によって悪用される可能性があります。

この場合、LGM チームはドメイン コントロールへのアクセスを活用することでさらに前進することもできましたが、代わりにドメイン管理者アカウントを作成することを選択し、ネットワーク管理者が誤ってコンソールのロックを解除したままにした機会を利用しました。

アナリストらは、2023 年 4 月 11 日の発見についてデルに電子メールで通知しましたが、コンピュータおよびソフトウェア ベンダーは当初、対象範囲を誤解していたとして報告を却下しました。

さらに連絡を取り合った後、デルは 2023 年 11 月までに修正プログラムを公開すると約束しました。

標準的な 90 日間の脆弱性開示ポリシーが期限切れになったため、ポール氏は DEFCON のセッション「公共の場所の秘密鍵」で自身の研究を公に共有しました。

Pohl 氏は 2020 年にNetgearとFortinetで同様のハードコードされたキーを発見し、その後修正されました。

Comments