オンライン上に公開されている1,400台以上のCrushFTPサーバーが、以前ゼロデイとして悪用された重大な深刻度を持つサーバーサイドテンプレートインジェクション(SSTI)の脆弱性を狙った攻撃に現在脆弱であることが判明した。

CrushFTPは、CVE-2024-4040 について、同社のマネージド・ファイル転送ソフトウェアにおけるVFSサンドボックスのエスケープで、任意のファイル読み取りが可能であると説明しているが、認証されていない攻撃者は、この脆弱性を利用して、パッチを適用していないシステム上でリモート・コード実行(RCE)を行うことができる。

同社は金曜日、ユーザーの仮想ファイルシステム(VFS)をエスケープしてシステムファイルをダウンロードしようとする攻撃者の試みをブロックするため、「直ちにアップデートする」よう顧客に警告した。

火曜日に、Rapid7の脆弱性調査チームは、このセキュリティ欠陥の重大性を確認し、”完全に認証されておらず、些細なことで悪用可能である “と述べた。

Rapid7は、「悪用に成功すると、rootとして任意のファイルを読み込めるだけでなく、管理者アカウントにアクセスするための認証バイパスや、完全なリモート・コードの実行が可能になる」と説明している。

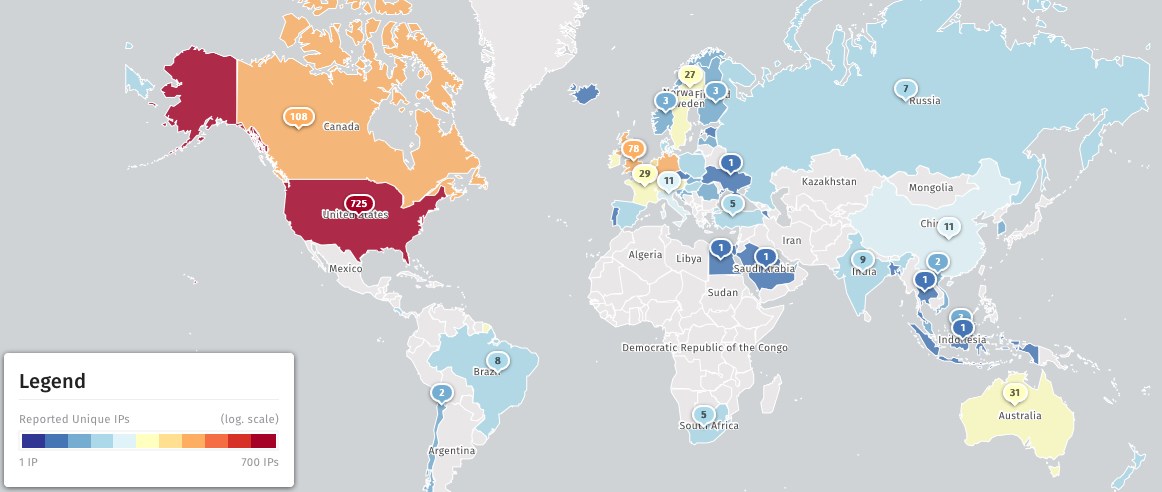

脅威監視プラットフォームShadowserverのセキュリティ研究者は、オンラインで公開されたまま放置されている1,401のCrushFTPインスタンスを発見しており、そのほとんどは米国(725)、ドイツ(115)、カナダ(108)にある。

Shodanはまた、現在5,232台のインターネットに公開されたCrushFTPサーバーを追跡しているが、そのうちの何台が攻撃に対して脆弱である可能性があるかについての情報は提供していない。

標的型攻撃で積極的に悪用

サイバーセキュリティ企業のCrowdStrikeは、CrushFTPが積極的に悪用されるゼロデイを公開し、パッチをリリースした後の金曜日にインテリジェンスレポートを発表し、攻撃者が政治的な動機による情報収集キャンペーンのようなもので、複数の米国組織のCrushFTPサーバーを狙っていたことを明らかにした。

CrowdStrikeのFalcon OverWatchチームとFalcon Intelligenceチームが発見した証拠によると、CrushFTPのゼロデイが標的型攻撃で悪用されていました。

CrushFTPのユーザーは、ベンダーのウェブサイトを定期的にチェックして最新の指示を入手し、パッチを優先的に適用することで、現在進行中の悪用の試みから身を守ることが推奨される。

CISAはまた、水曜日にCVE-2024-4040を既知の悪用される脆弱性のカタログに追加し、米国の連邦政府機関は5月1日までに、1週間以内に脆弱なサーバーを保護するよう指示した。

11月にも、CrushFTPの顧客は、重大なRCE脆弱性(CVE-2023-43177)を発見・報告したConvergeのセキュリティ研究者が概念実証のエクスプロイトを公開した後、パッチを当てるよう警告されていた。

Comments