2023 年の最初の 7 か月間は、サイバー犯罪エコシステムの急速な進化が続いています。ランサムウェアによるデータ窃取攻撃、スティーラーログ配布、組織を標的とした新たなエクスプロイトは大幅に増加し続けています。

この記事では、サイバー犯罪エコシステムの主要なコンポーネントであるスティーラー ログと、より広範なサイバー犯罪エコシステムにおけるその役割について説明します。

スティーラーログとは何ですか?

Infostealer マルウェアは、過去 3 年間でサイバー犯罪の最も重要なベクトルの 1 つとして有名になりました。

Infostealer はリモート アクセス トロイの木馬 (RAT) の一種で、被害者のコンピュータに感染し、ブラウザに保存されているすべての認証情報とセッション Cookie を盗み出すと同時に、クレジット カード情報、仮想通貨ウォレット データ、仮想通貨ウォレット データなどの他の機密データも盗み出します。ホストからのその他の情報。

その後、ログは、金融詐欺、 アカウント乗っ取り攻撃、 ランサムウェアの配布、組織に対するデータ侵害を可能にする主要な初期ベクトルとして、他のサイバー犯罪者に使用または配布されます。

Malware as a Service ベンダー、電報、サイバー犯罪サプライ チェーン

サービスとしてのマルウェア (MaaS) ベンダーは、インフォスティーラー マルウェアの新しい亜種を継続的に開発し、それらは専門の Telegram チャネルで販売されます。現在確認されている最も一般的な亜種は、 RedLine 、 Vidar 、 Raccoon です。

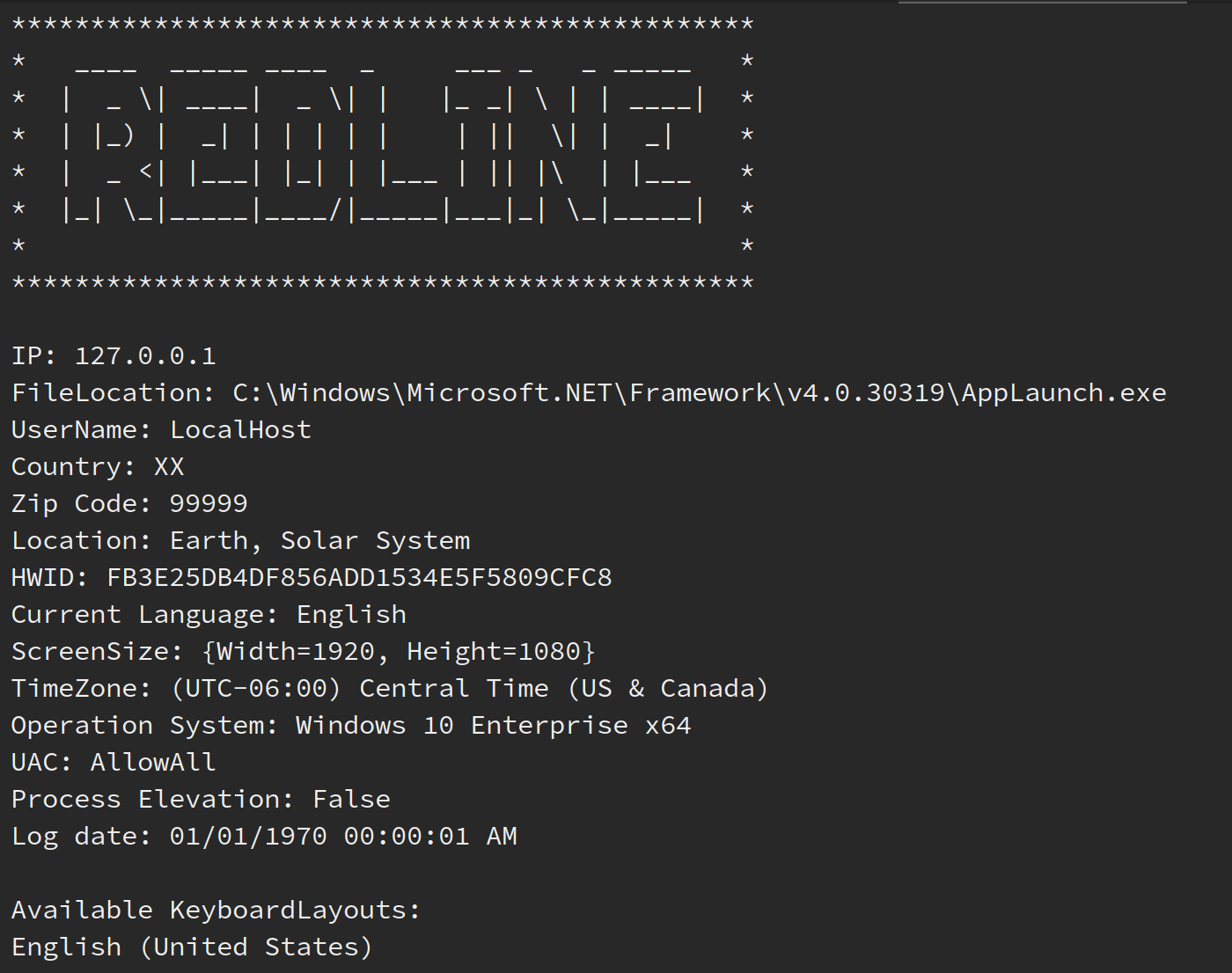

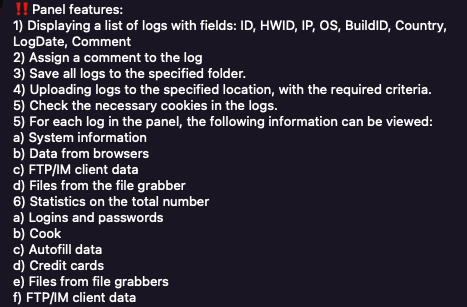

MaaS ベンダーは多くの場合、マルウェアを便利な月額サブスクリプション パッケージにパッケージ化します。このパッケージは、一定量の暗号通貨で簡単に購入でき、コマンド アンド コントロール (C2) インフラストラクチャと、数十万のスティーラー ログのシームレスな管理を可能にするバックエンドを備えています。

脅威アクターは、消費者にマルウェアを配布する方法を特定するだけで済みます。

通常、配布にはいくつかの形式があり、その中で最も一般的なものとしては、クラックされたソフトウェアへの情報窃盗ペイロードの追加、フィッシングメール、マルバタイジング、無料ビデオゲーム通貨の広告などがあります。 infostealer マルウェアは主に「スプレー アンド プレイ」方式で配布され、標的型攻撃に使用されることはほとんどありません。

感染が発生すると、データは「スティーラー ログ」の形式でマルウェアのバックエンド インフラストラクチャに流出します。

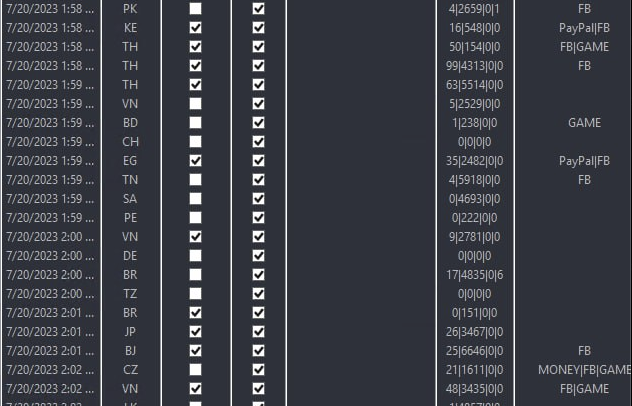

左側のスクリーンショットは、一般的なインフォスティーラーの亜種に関連するインフラストラクチャを示しています。列には、感染日、国コード、重複をマークするためのチェックボックス、認証情報の数、そして最後に、ログ内の価値の高い認証情報を識別するための自動解析システムが表示されます。

スティーラーログの配布: Tor と Telegram が主役に

かつて、スティーラー ログは、 ジェネシス マーケットやロシアン マーケットなどの人気のオートショップを通じて、ダークウェブのオンライン ストアでほぼ独占的に配布されていました。

しかし、近年、窃盗ログの配布など、サイバー犯罪に関連するすべての目的でメッセージング プラットフォームTelegramの採用が増加しています。毎月収集される 100 万件を超える一意のログのうち、現在 70% 以上が Telegram チャネルで配布されています。

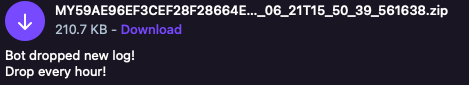

脅威アクター グループは、通常「クラウド」と呼ばれるチャネルを作成し、そこで新たに収集したスティーラー ログへのアクセスをサブスクリプション料金で販売します。

これらのグループは通常、「プライベート」チャネルへのアクセスを販売することに加えて「パブリック」チャネルを持ち、潜在的な購入者が「プライベート」チャネルへのサブスクリプションを購入することでアクセスできるもののサンプルと考えられるものを配布します。 。

毎日、何千ものスティーラー ログが Telegram 全体に配信され、数百のチャネルに分散されています。

これらのチャネルのほとんどのメンバーは、盗まれた仮想通貨ウォレットを利用したり、銀行口座にアクセスしたりするなど、手っ取り早く金を稼ぐ簡単な方法を探していますが、他のより高度なユーザーは、ネットワークを妨害するために、不正アクセス スティーラーのログを利用することを検討するでしょう。企業運営。

スティーラー ログ、アクセス ブローカー、ランサムウェア アフィリエイト

ダークウェブ フォーラムで活動し、企業ネットワークや IT インフラストラクチャへのアクセスを販売する攻撃者である初期アクセス ブローカー(IAB) が、初期アクセスの主なベクトルとしてログを使用しているという実質的な証拠を確認しました。

IAB が企業のネットワークに足場を確立すると、アクセス自体がダークウェブ フォーラムでオークションに掛けられます。

提供されるアクセス レベルに応じて、これらのオークションはランサムウェア アフィリエイトにとって、ランサムウェア攻撃への「簡単な」侵入ポイントとして価値がある可能性があります。

スティーラーログが消費者や組織に与える影響

スティーラー ログは、消費者と組織の両方にとって同様に危険であり、消費者 (感染の被害者) は、アカウントへの不正アクセスだけでなく、金融詐欺や暗号通貨の盗難の被害に遭うリスクにさらされていますが、驚くほど大量のスティーラー ログは、次のような危険ももたらします。企業によるさまざまなサービスへのアクセス。

最近の Flare 分析では、シングル サインオン (SSO) ポータル、クラウド環境へのアクセス、その他の高価値アプリケーションを含む、一般的に使用される企業アプリケーションへの認証情報が含まれる 350,000 件を超えるログが見つかりました。

Flare を使用したスティーラー ログの検出と修復

Flare は、数千万のスティーラー ログにわたる企業認証情報の検出を自動化し、状況に応じた高価値のアラートをセキュリティ チームに提供します。

Flare の SaaS プラットフォームは、ランサムウェア攻撃、データ侵害、組織に影響を与えるその他の形態のサイバー犯罪につながる主要な脅威を自動的に検出します。

無料トライアルにサインアップして、Flare が価値の高いサイバー犯罪インテリジェンスをセキュリティ プログラムにどのようにシームレスに統合できるかを 30 分で確認してください。

Flareがスポンサーおよび執筆

Comments