北朝鮮の「Lazarus」ハッキング グループは、ネットワークへの初期アクセスのために AppleJeus マルウェアをインストールし、暗号資産を盗むために、架空のブランド「BloxHolder」の下で偽の暗号通貨アプリを拡散する新しい攻撃にリンクされています。

2021 年 2 月のFBI と CISA の共同レポートによると、AppleJeus は少なくとも 2018 年から流通しており、Lazarus が暗号通貨の乗っ取りとデジタル資産の盗難操作に使用しています。

Volexityによる新しいレポートでは、新しい偽の暗号化プログラムと AppleJeus の活動が特定されており、マルウェアの感染チェーンと能力に進化の兆候が見られます。

新しい BloxHolder キャンペーン

Lazarus に起因する新しいキャンペーンは 2022 年 6 月に始まり、少なくとも 2022 年 10 月まで活動していました。

このキャンペーンでは、攻撃者は「bloxholder[.]com」ドメインを使用しました。これは、HaasOnline 自動暗号通貨取引プラットフォームのクローンです。

.png)

この Web サイトは、BloxHolder アプリを装った 12.7MB の Windows MSI インストーラーを配布しました。しかし、実際には、それは QTBitcoinTrader アプリにバンドルされた AppleJeus マルウェアでした。

2022 年 10 月、ハッキング グループはキャンペーンを展開し、MSI インストーラーの代わりに Microsoft Office ドキュメントを使用してマルウェアを配布しました。

214KB の文書は「OKX Binance & Huobi VIP 料金比較.xls」という名前で、標的のコンピューターに 3 つのファイルを作成するマクロが含まれていました。

Volexity は、この後の感染チェーンから最終的なペイロードを取得できませんでしたが、以前に使用された MSI インストーラー攻撃で見つかった DLL サイドローディング メカニズムに類似点があることを発見したため、同じキャンペーンであると確信しています。

MSI 感染チェーンを介したインストール時に、AppleJeus はスケジュールされたタスクを作成し、追加のファイルをフォルダー「%APPDATA%RoamingBloxholder」にドロップします。

次に、マルウェアは MAC アドレス、コンピューター名、および OS バージョンを収集し、POST 要求を介して C2 に送信します。これにより、仮想マシンまたはサンドボックスで実行されているかどうかが識別される可能性があります。

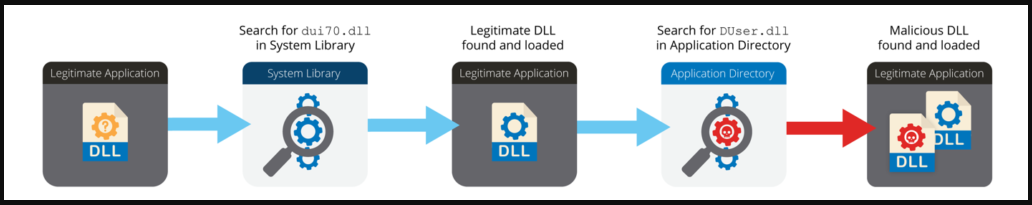

最近のキャンペーンの新しい要素の 1 つは、信頼できるプロセス内からマルウェアをロードして、AV 検出を回避するチェーン DLL サイドローディングです。

「具体的には、「CameraSettingsUIHost.exe」は「dui70.dll」ファイルを「System32」ディレクトリからロードし、悪意のある「DUser.dll」ファイルをアプリケーションのディレクトリから「CameraSettingsUIHost.exe」プロセスにロードします。 」 と Volexity は説明しています。

“dui70.dll” ファイルは “Windows DirectUI エンジン” であり、通常はオペレーティング システムの一部としてインストールされます。

Volexity によると、Lazarus が連鎖 DLL サイドローディングを選択した理由は不明ですが、マルウェアの分析を妨げている可能性があります。

最近の AppleJeus サンプルのもう 1 つの新しい特徴は、すべての文字列と API 呼び出しがカスタム アルゴリズムを使用して難読化され、セキュリティ製品に対してよりステルスになっていることです。

Lazarus が仮想通貨資産に焦点を当てていることは十分に文書化されていますが、北朝鮮のハッカーはデジタル マネーを盗むという目標に固執し続けており、常にテーマを更新し、可能な限りステルス性を維持するためのツールを改善しています。

ラザルスグループとは

Lazarus Group (ZINC としても追跡) は、少なくとも 2009 年から活動している北朝鮮のハッキング グループです。

このグループは、 Operation Blockbusterでの Sony Films のハッキングと、世界中のビジネスを暗号化した 2017 年の世界的なWannaCry ランサムウェアキャンペーンで悪名を馳せました。

Google は 2021 年 1 月に、Lazarus が偽のオンライン ペルソナを作成して、デバイスにバックドアをインストールするソーシャル エンジニアリング攻撃でセキュリティ研究者を標的にしていることを発見しました。 2021 年 3 月には、この戦術を使用した2 回目の攻撃が発見されました。

米国政府は 2019 年 9 月に Lazarus ハッキング グループに制裁を科し、現在、彼らの活動を混乱させる可能性のある情報に対して最大 500 万ドルの報奨金を提供しています。

最近の攻撃は、トロイの木馬化された暗号通貨ウォレットと取引アプリの拡散に向けられており、人々の秘密鍵を盗み、暗号資産を流出させています。

4 月、米国政府は、Lazarus グループを Axie Infinity に対するサイバー攻撃に結び付け、 6 億 1,700 万ドル相当の Ethereum および USDC トークンを盗むことができました。

Axie Infinity のハッキングは、同社のエンジニアの 1 人に送信された求人情報を装った悪意のある PDF ファイルを含むフィッシング攻撃によって可能になったことが後に明らかになりました。

Comments