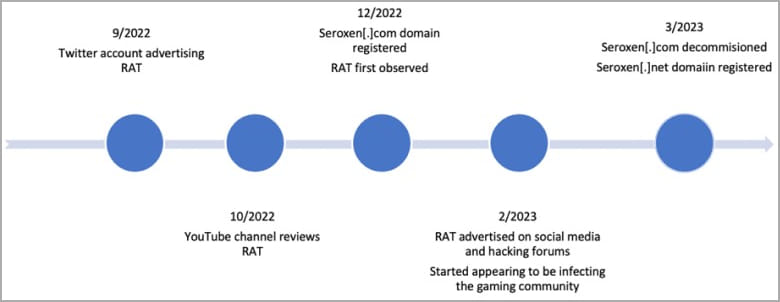

「SeroXen」という名前のステルス リモート アクセス トロイの木馬 (RAT) は、その低い検出率と強力な機能を理由にサイバー犯罪者が使用し始めたため、最近人気が高まっています。

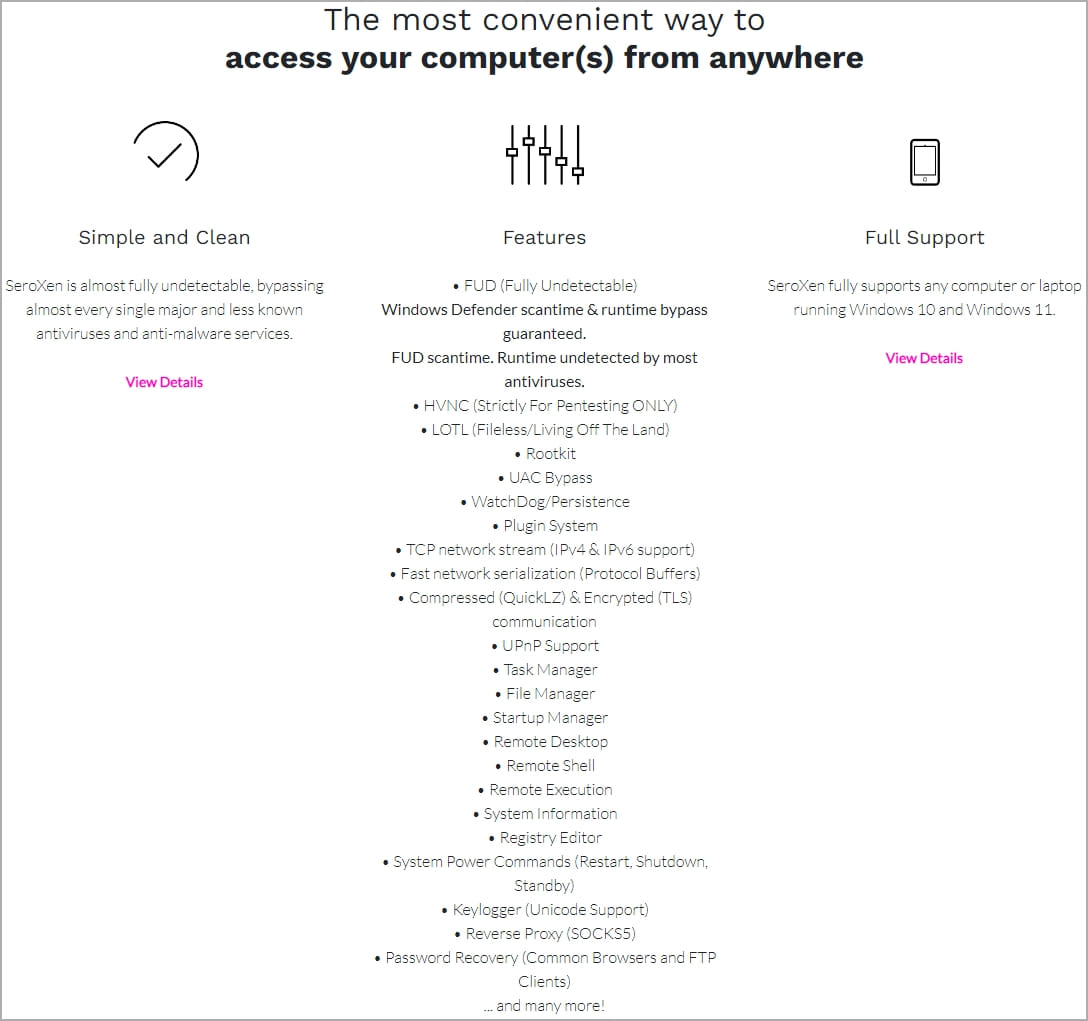

AT&T の報告によると、このマルウェアは、Windows 11 および 10 用の正規のリモート アクセス ツールを装って、月額 15 ドル、または単一の「生涯」ライセンスの支払い 60 ドルで販売されています。

Flare Systems のサイバー インテリジェンス プラットフォームは、正規のプログラムとして販売されていますが、ハッキング フォーラムでは SeroXen がリモート アクセスのトロイの木馬として宣伝されていることが示されています。フォーラムでこれを宣伝しているのが開発者なのか、それとも怪しい再販業者なのかは不明です。

ただし、このリモート アクセス プログラムは低コストなので、攻撃者にとって非常にアクセスしやすいものとなっており、AT&T は 2022 年 9 月の作成以来、数百のサンプルを監視しており、最近その活動が活発化しています。

SeroXen の被害者のほとんどはゲーム コミュニティに属していますが、このツールの人気が高まるにつれて、標的の範囲は大企業や組織にまで拡大する可能性があります。

オープンソースのビルディングブロック

SeroXen は、Quasar RAT、r77 ルートキット、NirCmd コマンド ライン ツールなど、さまざまなオープンソース プロジェクトに基づいています。

「SeroXen 開発者は、静的および動的分析では検出が困難な RAT を開発するための無料リソースの驚くべき組み合わせを発見しました」とAT&T はレポートでコメントしています。

「最初の登場からほぼ 10 年が経過した Quasar のような精巧なオープンソース RAT の使用は、RAT にとって有利な基盤を作ります […]一方、NirCMD と r77-rootkit の組み合わせは、ミックスへの論理的な追加です。このツールはさらにとらえどころがなく、検出が難しくなります。」

SeroXen が基盤として使用する Quasar RAT は、2014 年に初めてリリースされた軽量のリモート管理ツールです。その最新バージョン 1.41 は、リバース プロキシ、リモート シェル、リモート デスクトップ、TLS 通信、およびファイル管理システムを備えており、無料で入手できます。 GitHub を通じて。

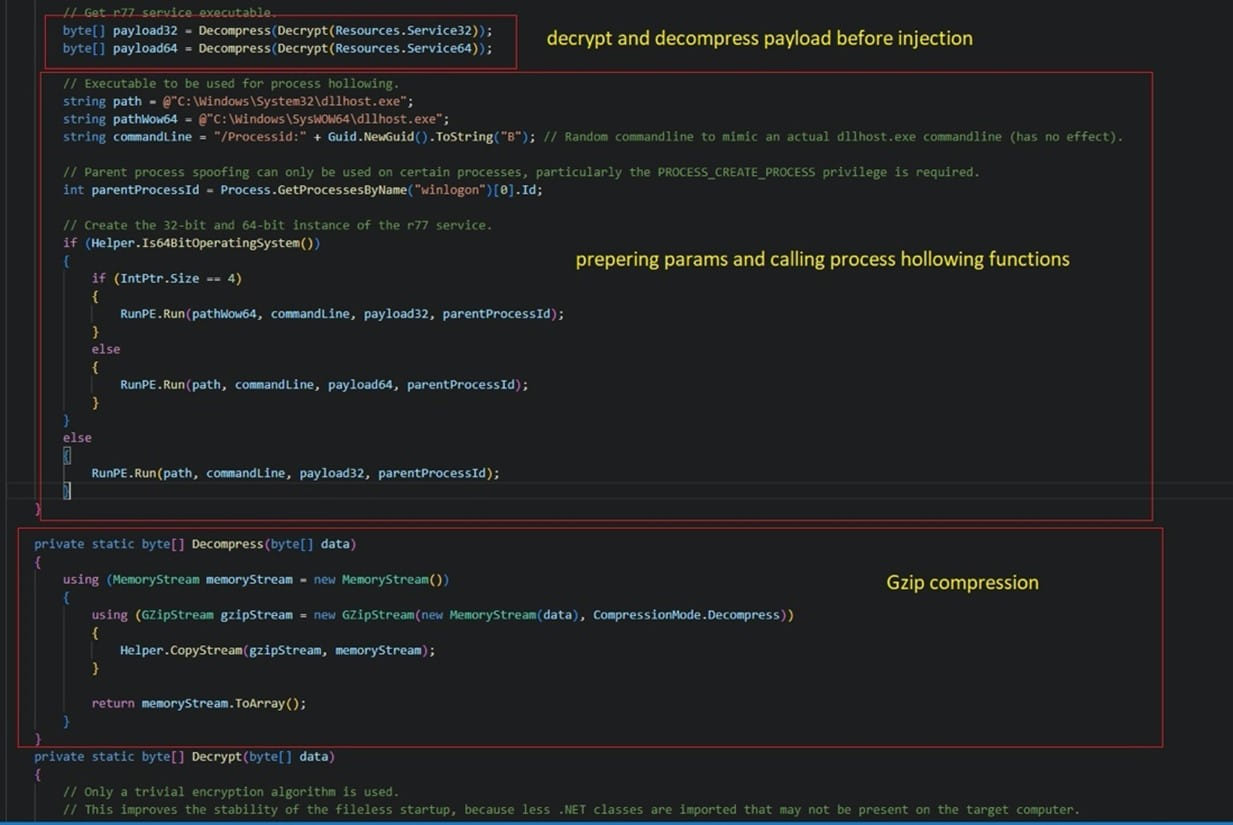

r77 (リング 3) ルートキットは、ファイルレス永続性、子プロセス フック、マルウェア埋め込み、メモリ内プロセス インジェクション、およびウイルス対策回避を提供するオープンソース ルートキットです。

NirCmd は、コマンド ラインから簡単な Windows システムおよび周辺機器の管理タスクを実行するフリーウェア ユーティリティです。

SeroXen の攻撃

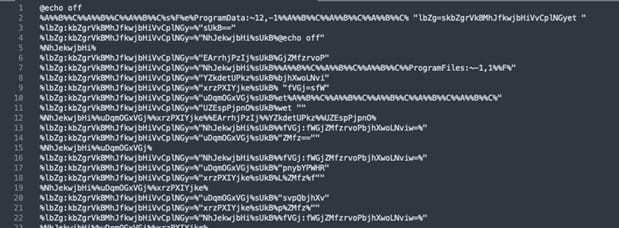

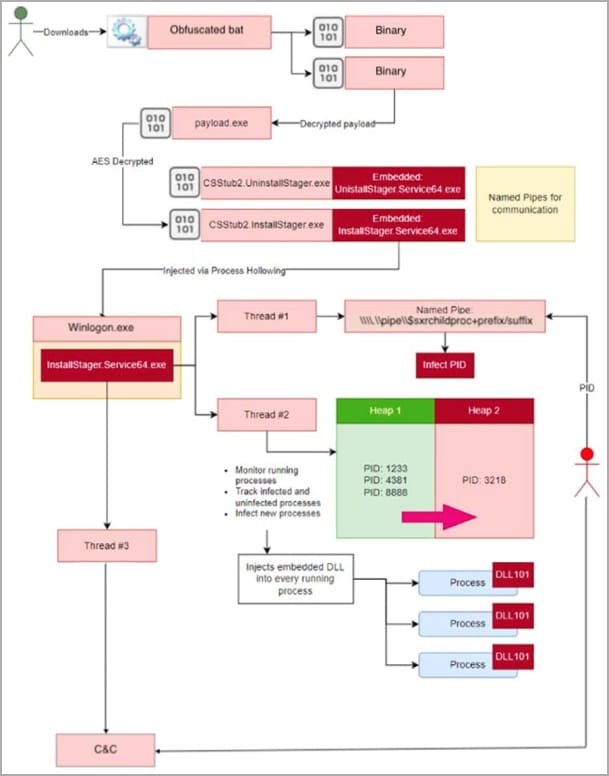

AT&T では、サイバー犯罪者が高度に難読化したバッチ ファイルを含む ZIP アーカイブを配布するフィッシングメールや Discord チャネルを通じて SeroXen をプッシュする攻撃を確認しています。

バッチ ファイルは、base64 でエンコードされたテキストから 2 つのバイナリを抽出し、.NET リフレクションを使用してメモリにロードします。

ディスクにアクセスする唯一のファイルは、マルウェアの実行に必要な msconfig.exe の修正バージョンであり、有効期間が短い “C:Windows System32” (余分なスペースに注意してください) ディレクトリに一時的に保存されます。プログラムがインストールされると削除されます。

このバッチ ファイルは、最終的に、r77 ルートキットの亜種である「InstallStager.exe」という名前のペイロードを展開します。

ルートキットは難読化された形式で Windows レジストリに保存され、後でタスク スケジューラ経由で PowerShell を使用してアクティブ化され、「winlogon.exe」に挿入されます。

r77 ルートキットは SeroXen RAT をシステムのメモリに挿入し、検出されないようにし、デバイスへのリモート アクセスを提供します。

リモート アクセス マルウェアが起動されると、コマンド アンド コントロール サーバーとの通信を確立し、攻撃者が発行するコマンドを待ちます。

アナリストは、SeroXen が QuasarRAT と同じ TLS 証明書を使用し、TCP ネットワーク ストリーム サポート、効率的なネットワーク シリアル化、QuickLZ 圧縮など、元のプロジェクトの機能のほとんどを備えていることを発見しました。

AT&T は、SeroXen の人気の高まりにより、ゲーマーではなく大規模な組織をターゲットにすることに関心のあるハッカーが集まることを懸念しており、ネットワーク防御者が使用する侵害の指標を公開しました。

Comments