セキュリティ研究者らは、偽の Windows アップデートや Microsoft Word インストーラーを宣伝するマルバタイジングを通じて拡散している可能性がある、最近出現した「Big Head」という名前のランサムウェア株を分析しました。

このマルウェアの 2 つのサンプルは、サイバーセキュリティ企業フォーティネットによって以前に分析されており、感染経路とマルウェアの実行方法が調査されていました。

本日、トレンドマイクロはBig Head に関する技術レポートを発表し、両亜種と彼らがサンプリングした 3 番目の亜種は、攻撃を最適化するためにさまざまなアプローチを実験している可能性が高い単一のオペレーターに由来すると主張しています。

Windows アップデートを偽装する

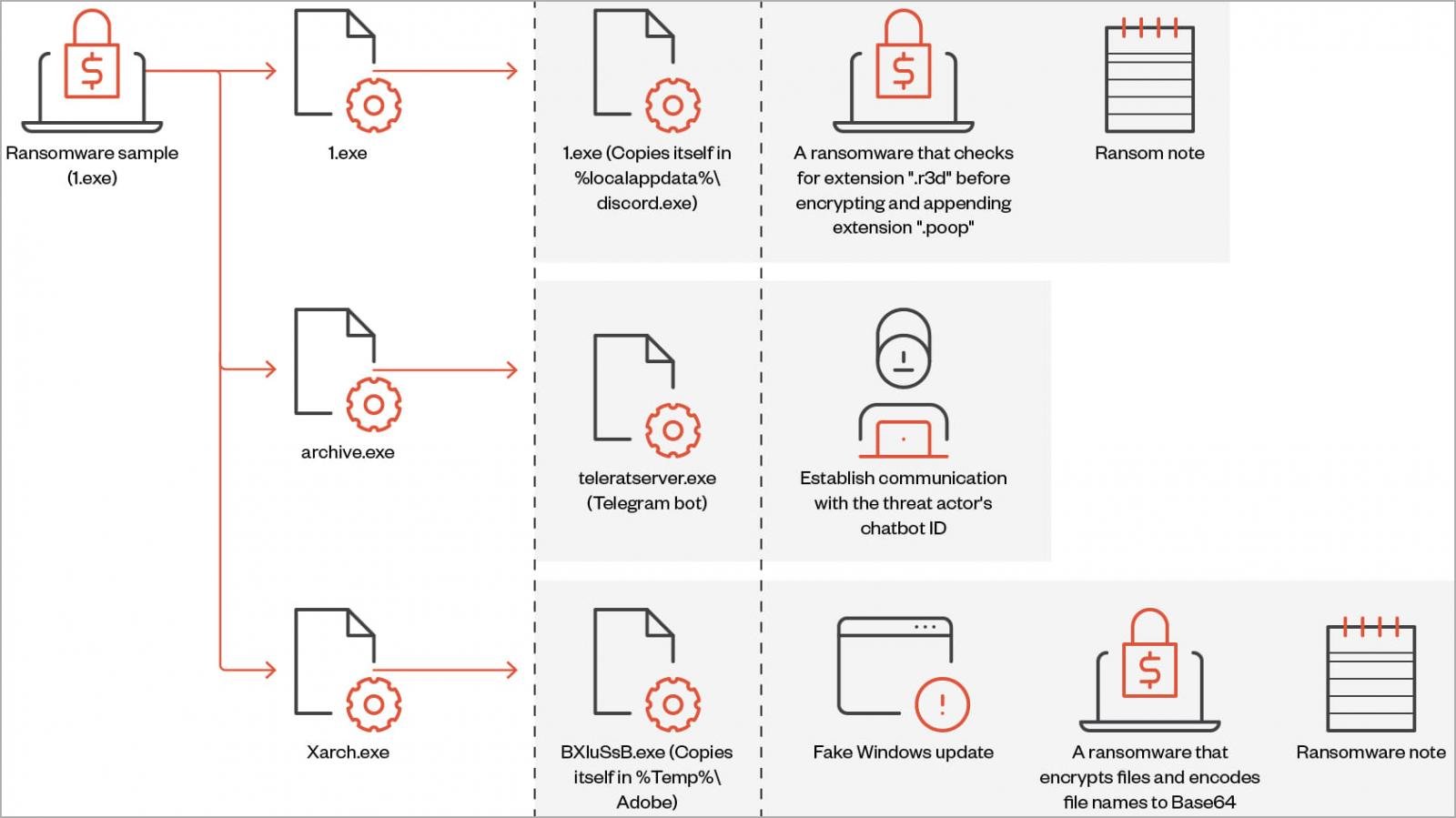

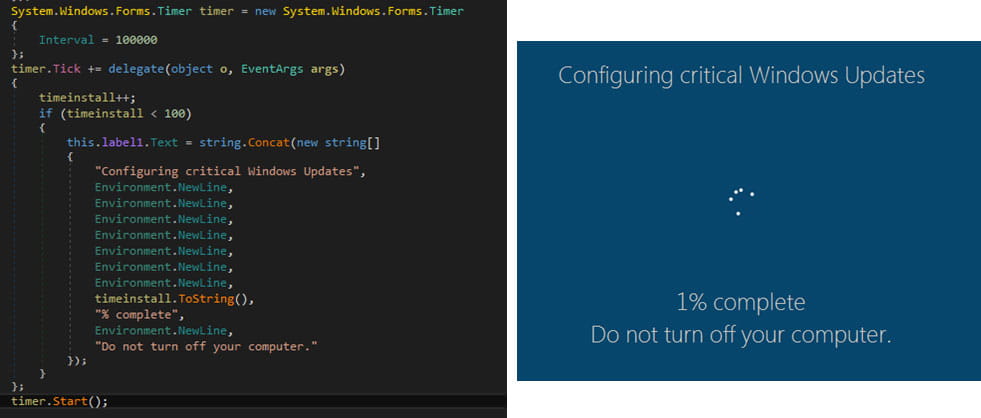

「Big Head」ランサムウェアは、ターゲット システムに 3 つの AES 暗号化ファイルをインストールする .NET バイナリです。1 つはマルウェアの増殖に使用され、もう 1 つは Telegram ボットの通信に使用され、3 つ目はファイルを暗号化し、ユーザーに偽のファイルを表示することもできます。 Windowsアップデート。

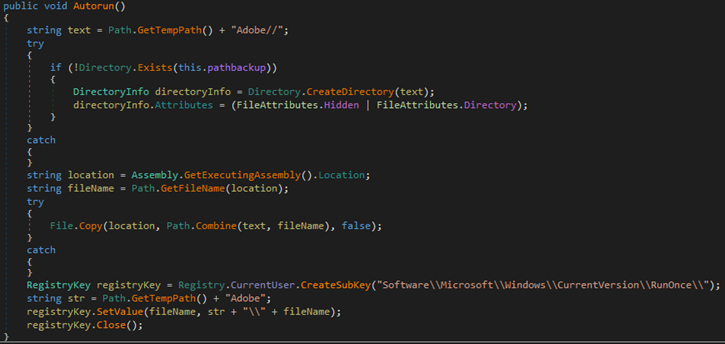

ランサムウェアは実行時に、レジストリ自動実行キーの作成、必要に応じて既存のファイルの上書き、システム ファイル属性の設定、タスク マネージャーの無効化などのアクションも実行します。

各被害者には、%appdata%ID ディレクトリから取得されるか、ランダムな 40 文字の文字列を使用して生成される一意の ID が割り当てられます。

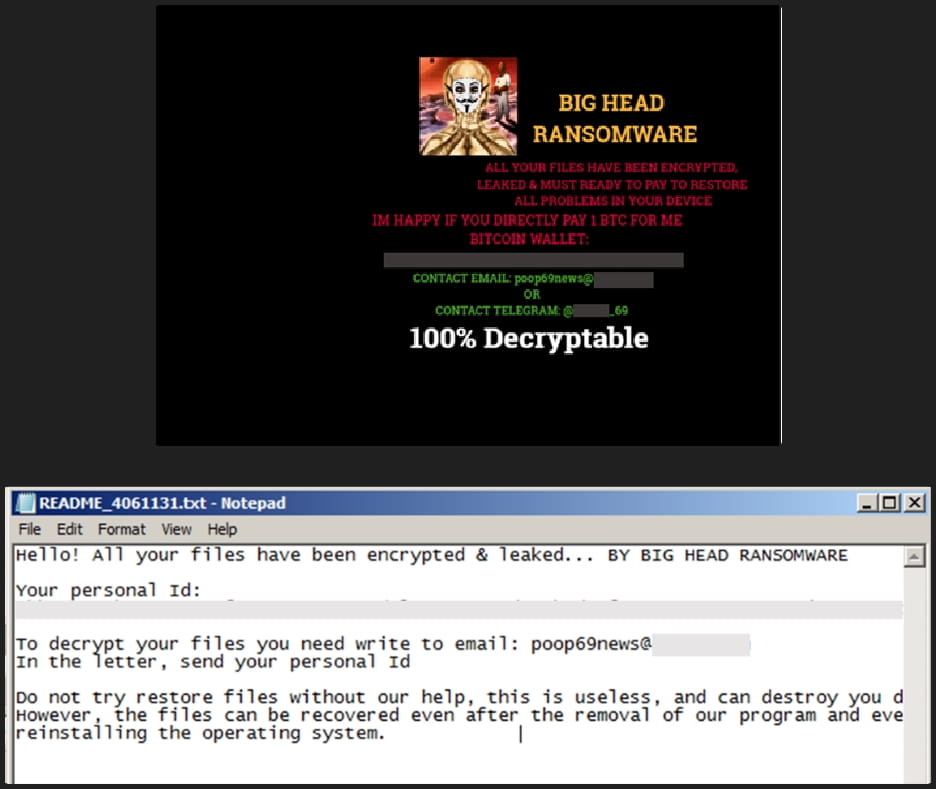

このランサムウェアは、ターゲットのファイルを暗号化し、ファイル名に「.poop」拡張子を追加する前に、システムの簡単な復元を防ぐためにシャドウ コピーを削除します。

また、Big Head は、暗号化プロセスの改ざんを防止し、マルウェアがロックする必要があるデータを解放するために、次のプロセスを終了します。

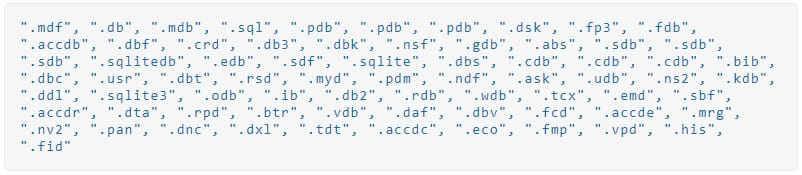

Windows、ごみ箱、Program Files、Temp、Program Data、Microsoft、および App Data ディレクトリは、システムが使用不能になるのを避けるために暗号化からスキップされます。

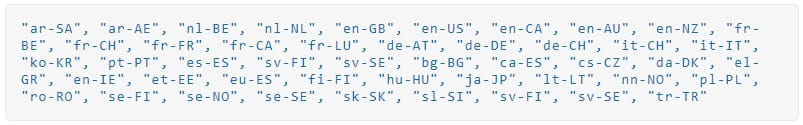

トレンドマイクロは、ランサムウェアが仮想ボックス上で実行されているかどうかを確認し、システム言語を探し、独立国家共同体加盟国(旧ソ連諸国)の言語に設定されていない場合にのみ暗号化に進むことを発見しました。

暗号化中に、ランサムウェアは正規の Windows アップデートを装った画面を表示します。

暗号化プロセスが完了すると、次の身代金が複数のディレクトリに投下され、被害者の壁紙も感染を警告するように変更されます。

他のバリエーション

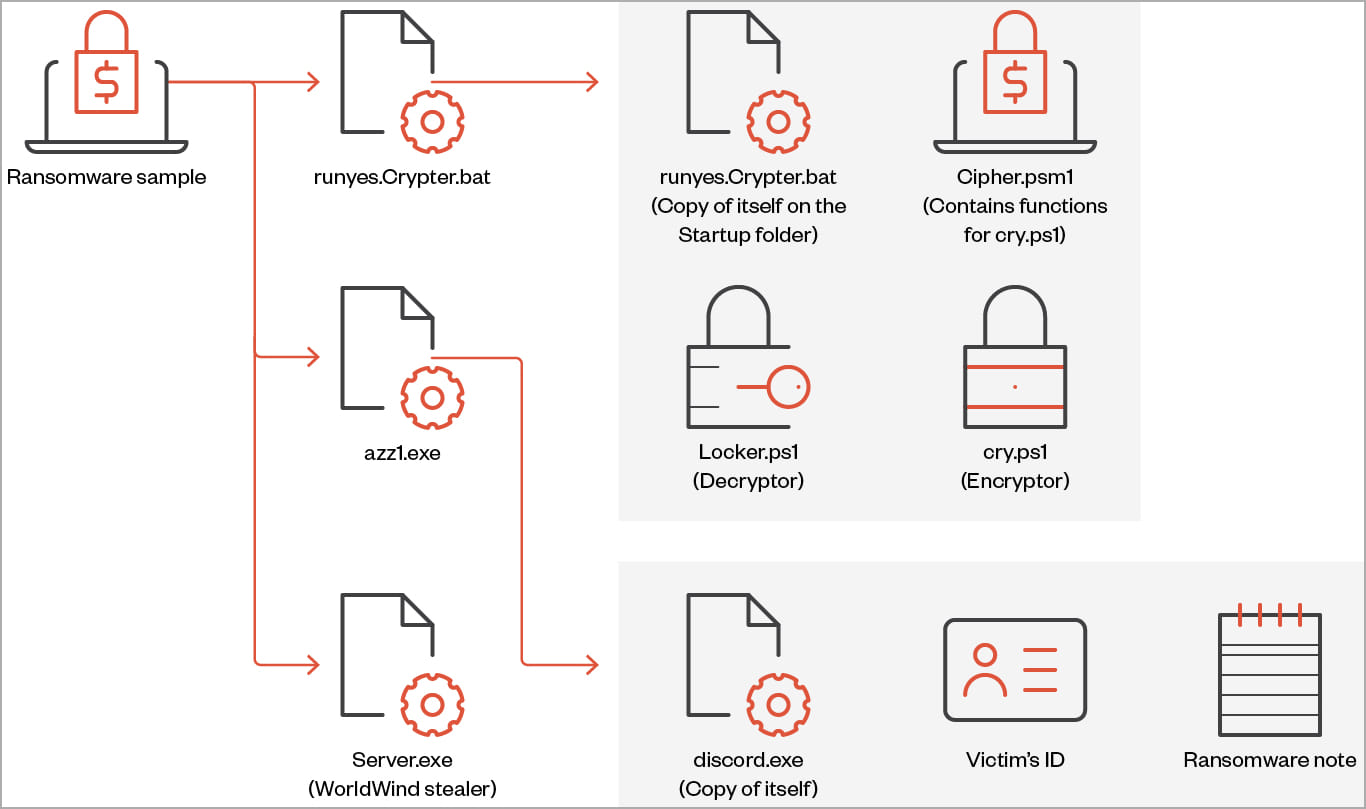

トレンドマイクロはさらに 2 つの Big Head 亜種も分析し、ランサムウェアの標準バージョンと比較したいくつかの重要な違いを明らかにしました。

2 番目の亜種は、ランサムウェアの機能を維持していますが、被害者のシステムから機密データを収集して抽出する機能を備えたスティーラーの動作も組み込んでいます。

このバージョンの Big Head が盗む可能性のあるデータには、閲覧履歴、ディレクトリのリスト、インストールされているドライバー、実行中のプロセス、プロダクト キー、アクティブなネットワークなどが含まれており、スクリーンショットをキャプチャすることもできます。

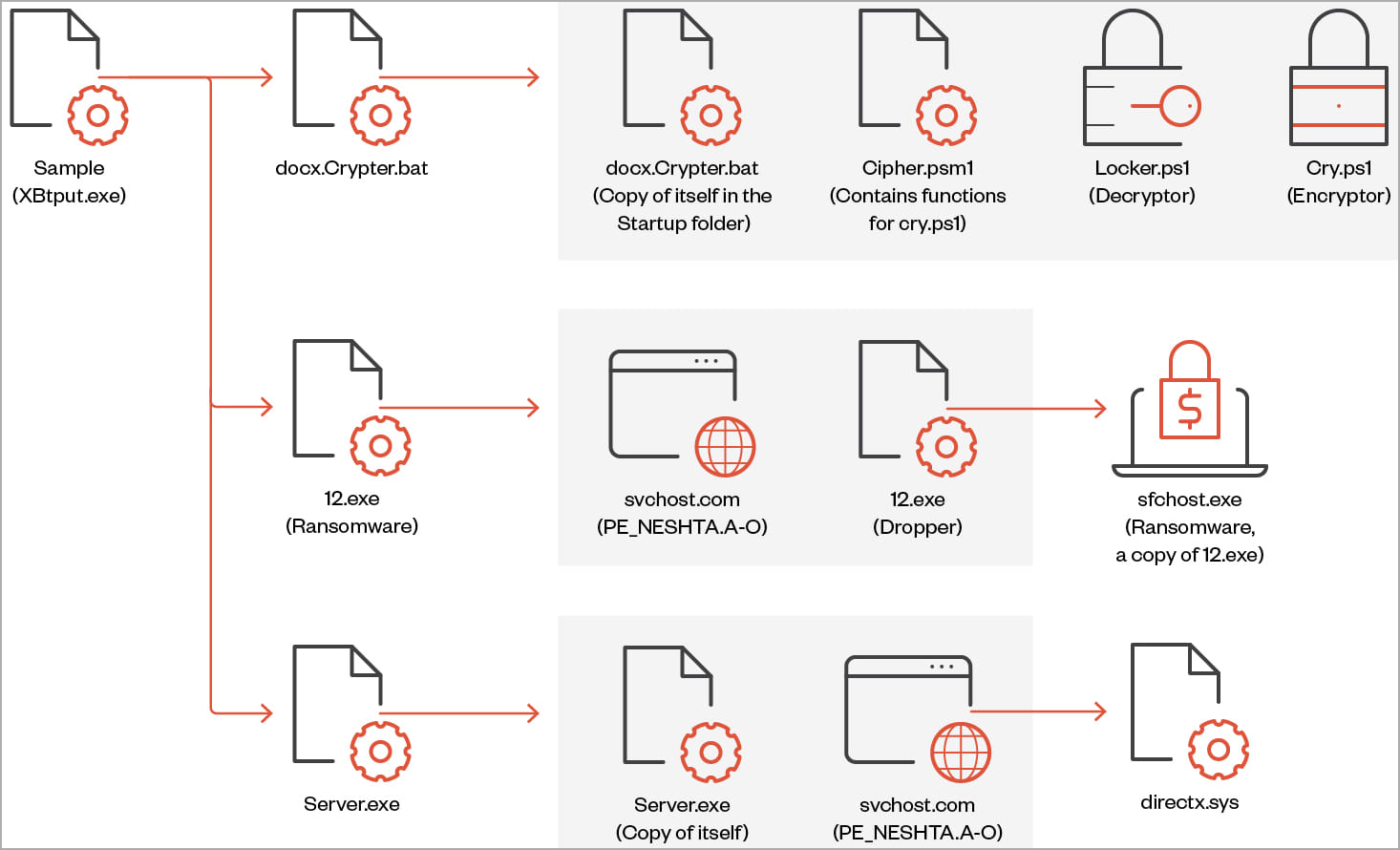

トレンドマイクロによって発見された 3 番目の亜種は、「Neshta」と識別されるファイル感染者を特徴とし、侵害されたシステム上の実行可能ファイルに悪意のあるコードを挿入します。

この正確な目的は不明ですが、トレンドマイクロのアナリストは、署名ベースのメカニズムに依存する検出を回避するためである可能性があると推測しています。

注目すべき点は、この亜種は他の 2 つとは異なる身代金メモと壁紙を使用しているにもかかわらず、依然として同じ攻撃者に関連付けられているという点です。

結論

トレンドマイクロは、Big Head は高度なランサムウェアではなく、その暗号化方法は非常に標準的であり、回避技術は簡単に検出できるとコメントしています。

それにもかかわらず、簡単なトリック(偽の Windows アップデートなど)でだまされる消費者や、サイバーセキュリティのリスクを回避するために必要な安全策を理解するのが難しい消費者に焦点を当てているようです。

複数の亜種が出回っているということは、Big Head の作成者がマルウェアの開発と改良を継続的に行い、何が最も効果的かを見つけるためにさまざまなアプローチを実験していることを示唆しています。

Comments