KeePass はバージョン 2.54 をリリースし、アプリケーションのメモリからクリアテキストのマスター パスワードを抽出できる CVE-2023-3278 の脆弱性を修正しました。

新しい KeePass パスワード マネージャー データベースを作成する場合、ユーザーはデータベースの暗号化に使用されるマスター パスワードを作成する必要があります。今後データベースを開くとき、ユーザーはこのマスター キーを入力して復号化し、データベース内に保存されている資格情報にアクセスする必要があります。

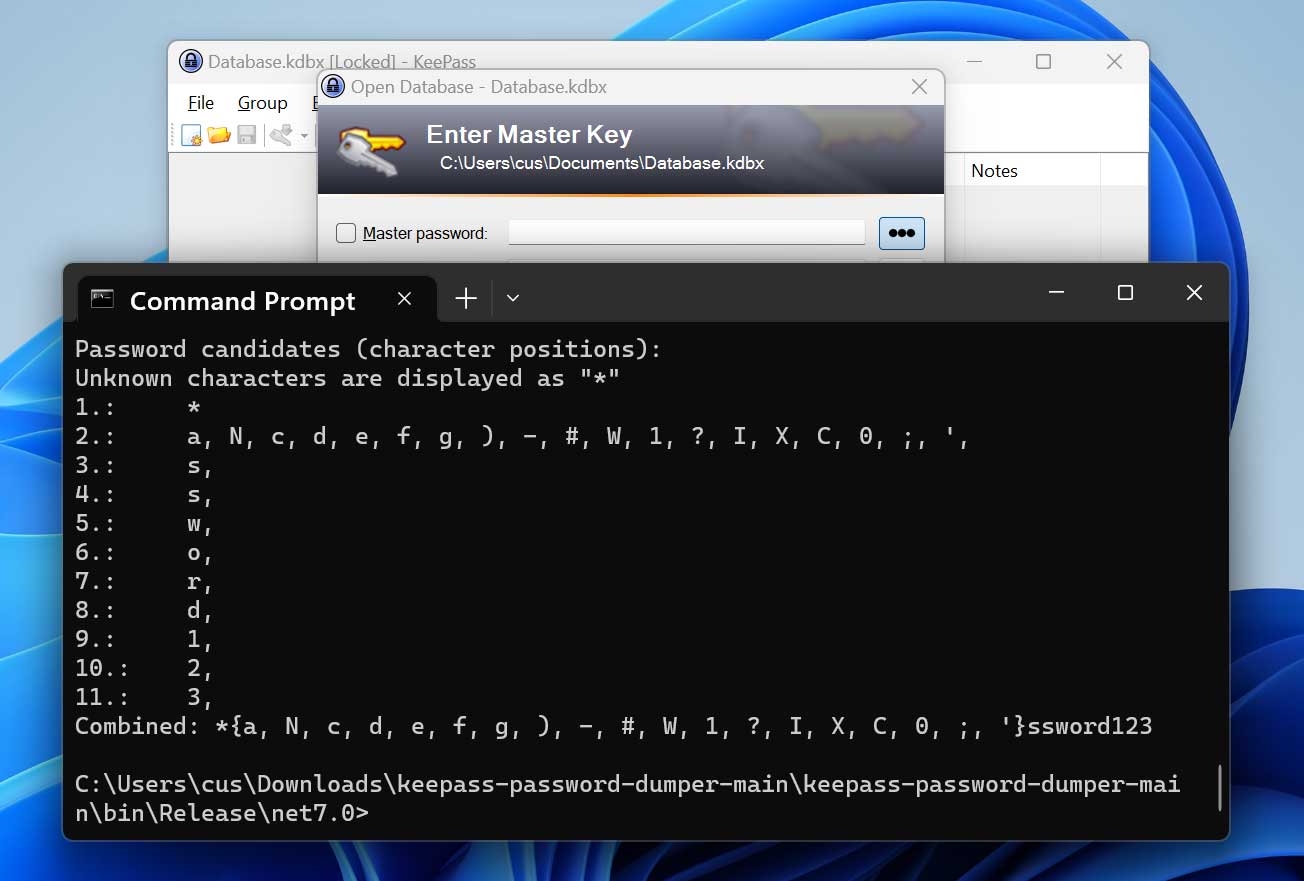

ただし、2023 年 5 月に、セキュリティ研究者「vdohney」は、アプリケーションのメモリ ダンプから平文の KeepPass マスター パスワードを部分的に抽出できる脆弱性と概念実証エクスプロイトを公開しました。

「問題は SecureTextBoxEx にあります。SecureTextBoxEx の入力処理方法により、ユーザーがパスワードを入力すると文字列が残ることになります」と vdohney 氏はKeePass のバグ レポートで説明しました。

たとえば、「パスワード」を入力すると、次の文字列が残ります: •a、••s、•••s、••••w、•••••o、•••••• r、•••••••d。」

このダンパーを使用すると、KeePass ワークスペースがロックされているか、プログラムが最近閉じられた場合でも、最初の 1 ~ 2 文字を除くほぼすべてのマスター パスワード文字を回復できます。

ソース:

情報を盗むマルウェアや脅威アクターは、この手法を使用してプログラムのメモリをダンプし、プログラムと KeePass データベースをリモート サーバーに送り返し、メモリ ダンプから平文のパスワードをオフラインで取得する可能性があります。パスワードが取得されると、KeePass パスワード データベースを開いて、保存されているすべてのアカウント資格情報にアクセスできるようになります。

KeePass の作成者であり主な開発者である Dominik Reichl 氏は、この欠陥を認め、ベータ版でテストされている効果的なソリューションをすでに実装しており、すぐに修正版をリリースすると約束しました。

KeePass 2.5.4 は脆弱性を修正します

先週末、Reichl は予想より早くKeePass 2.54をリリースしました。2.x ブランチのすべてのユーザーは新しいバージョンにアップグレードすることが強く推奨されます。

KeePass 1.x、Strongbox、または KeePassXC のユーザーは CVE-2023-32784 の影響を受けないため、新しいリリースに移行する必要はありません。

この脆弱性を修正するために、KeePass は Windows API を使用してテキスト ボックスからデータを設定または取得し、メモリからダンプされる可能性のあるマネージド文字列の作成を防止するようになりました。

Reichl 氏はまた、ランダムな文字を含む「ダミー文字列」を KeePass プロセスのメモリに導入し、メモリからパスワードの断片を取得して有効なマスター パスワードに結合することを困難にしました。

KeePass 2.5.4 では、「トリガー」、「 グローバル URL オーバーライド」、「 パスワード ジェネレーター プロファイル」を強制設定ファイルに移動するなど、その他のセキュリティ強化も導入しています。これにより、 KeePass 設定ファイルを変更する攻撃に対するセキュリティが強化されます。

トリガー、オーバーライド、プロファイルが以前のバージョンを使用して作成されたために強制設定に保存されていない場合、それらは 2.54 で自動的に無効になり、ユーザーは「ツール」設定メニューから手動で有効にする必要があります。

KeePass 2.54 にアップグレードできないユーザーは、マスター パスワードをリセットするか、マスター パスワードのフラグメントが含まれる可能性のあるクラッシュ ダンプ、休止状態ファイル、およびスワップ ファイルを削除するか、OS を新規インストールすることをお勧めします。

この問題はプログラムの入力フォームに入力されたパスワードにのみ影響するため、資格情報をコピーしてボックスに貼り付けても、メモリ内にデータ漏洩文字列が作成されることはないことに注意してください。

Comments