セキュリティ研究者らは、ハッカーが macOS システムを標的とする新しい NokNok マルウェアを使用した、Charming Kitten APT グループによる新しいキャンペーンを観察しました。

このキャンペーンは 5 月に始まり、これまでに観察されたものとは異なる感染チェーンに依存しており、このグループによる過去の攻撃で見られた典型的な悪意のある Word ドキュメントの代わりに LNK ファイルがペイロードを展開します。

Mandiant によると、 Charming Kitten は APT42 または Phosphorus としても知られ、2015 年以来 14 か国で少なくとも 30 の作戦を開始しました。

Googleは、この攻撃者をイラン国家、具体的にはイスラム革命防衛隊(IRGC)と関連付けている。

2022 年 9 月、米国政府は脅威グループのメンバーを特定し、起訴することに成功しました。

Proofpoint の報告によると、攻撃者は現在、組み合わされた Word 文書を含むマクロベースの感染手法を放棄し、代わりに LNK ファイルを展開してペイロードをロードしています。

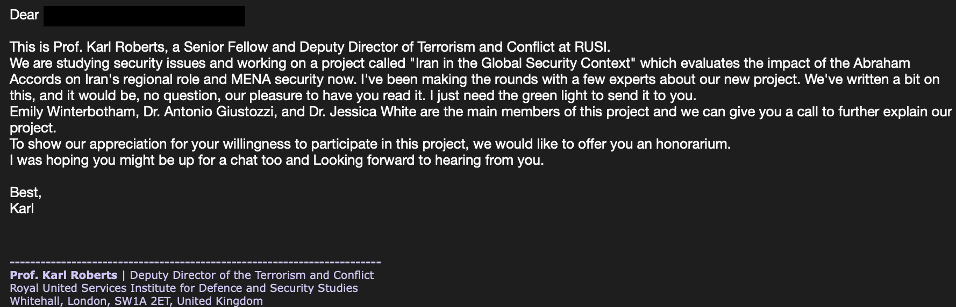

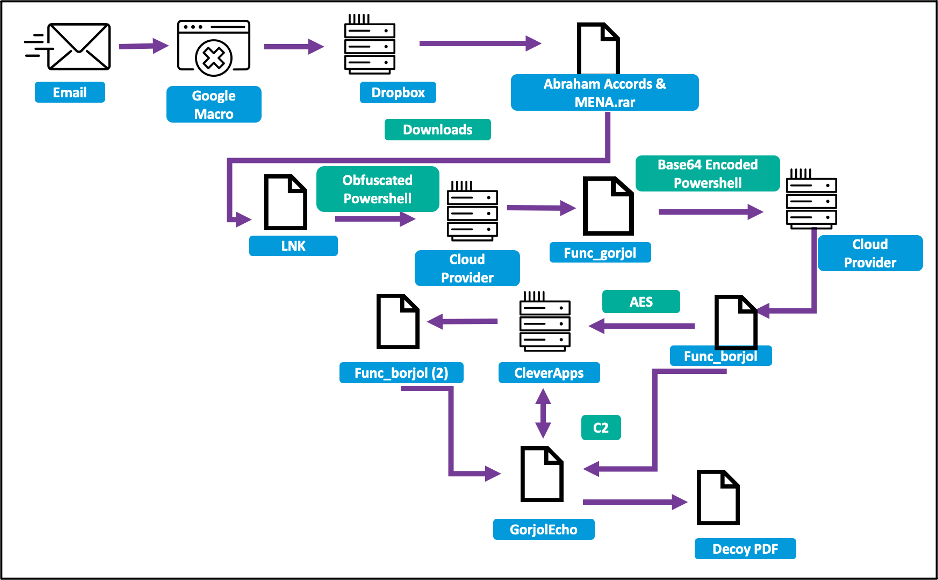

このキャンペーンで見られたフィッシング詐欺やソーシャル エンジニアリング手法に関しては、ハッカーらは米国の核専門家を装い、外交政策のテーマに関する草案をレビューするという申し出をしてターゲットに近づきました。

多くの場合、攻撃者は会話に他の人物を挿入して、正当性の感覚を追加し、ターゲットとの信頼関係を確立します。

フィッシング攻撃における Charming Kitten のなりすましや偽のペルソナの想定は文書化されており、リアルな会話スレッドを作成するための「 靴下人形」の使用も同様です。

Windows への攻撃

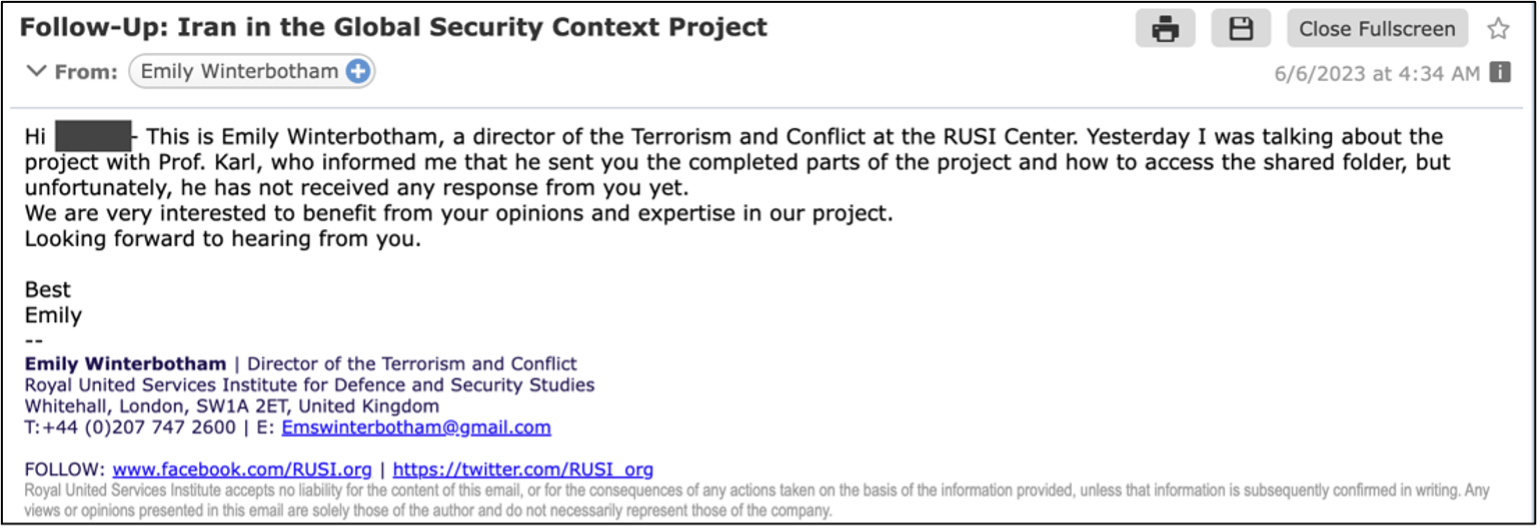

Charming Kitten はターゲットの信頼を獲得した後、Google Script マクロを含む悪意のあるリンクを送信し、被害者を Dropbox URL にリダイレクトします。

この外部ソースは、PowerShell コードと LNK ファイルを利用してクラウド ホスティング プロバイダーからマルウェアをステージングするマルウェア ドロッパーを備えたパスワードで保護された RAR アーカイブをホストします。

最後のペイロードは GorjolEcho で、リモート オペレーターからのコマンドを受け入れて実行する単純なバックドアです。

疑惑の醸成を避けるために、GorjolEcho は、攻撃者がターゲットと以前に行った議論に関連するトピックを含む PDF を開きます。

macOS に対する攻撃

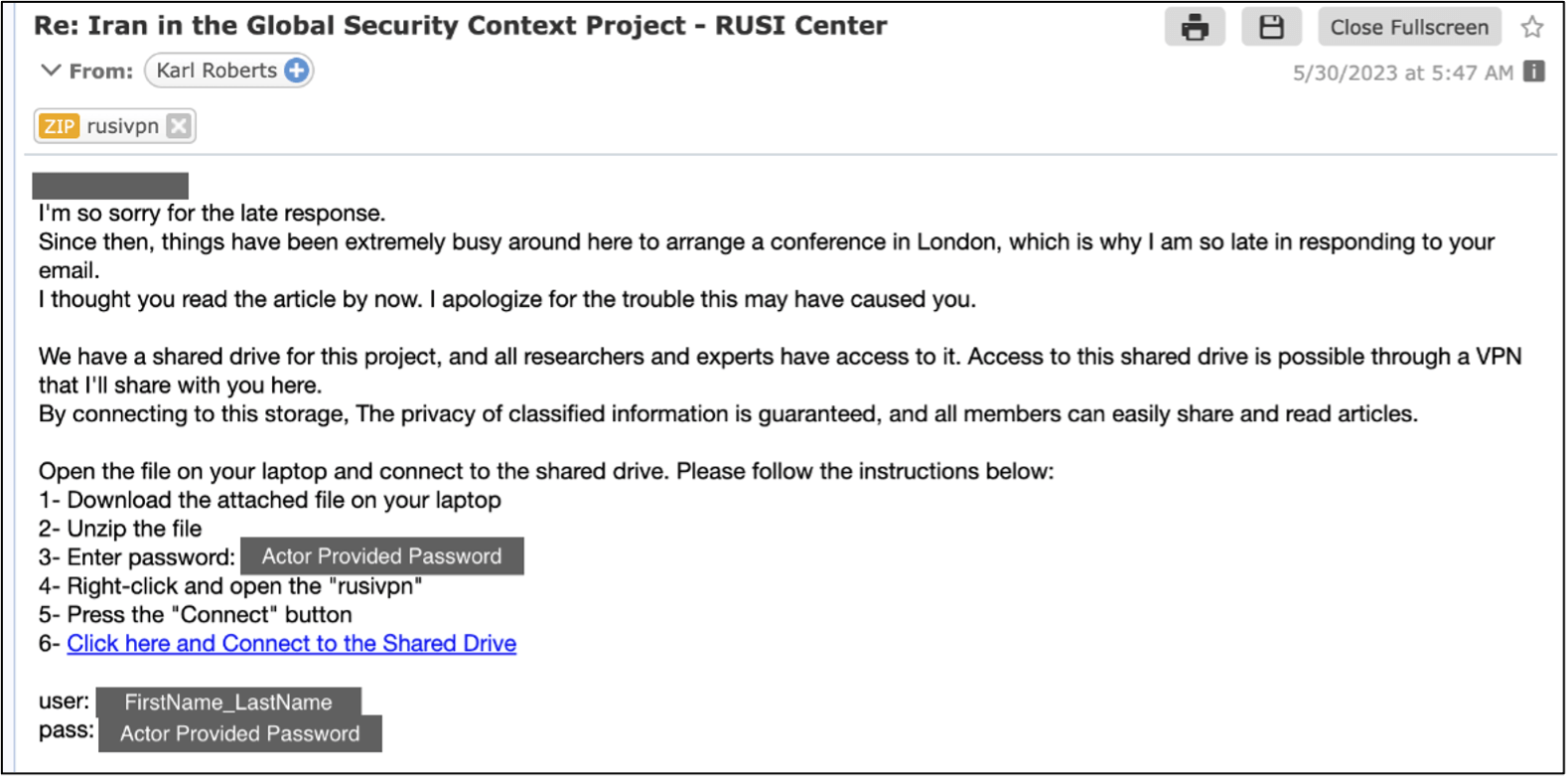

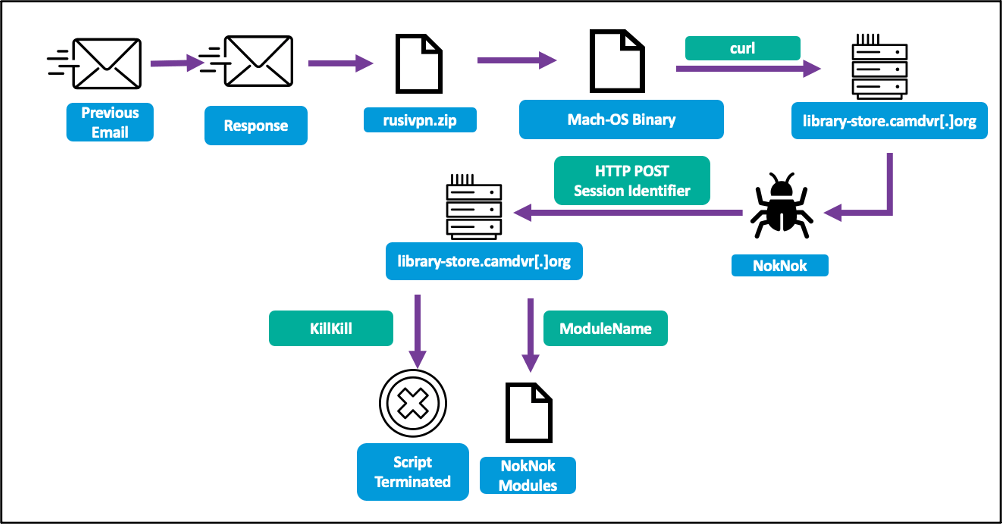

被害者が macOS を使用している場合、通常、ハッカーは Windows ペイロードへの感染に失敗した後にそれに気づき、RUSI を装った ZIP ファイルをホストする新しいリンクを「library-store[.]camdvr[.]org」に送信します。 (ロイヤル・ユナイテッド・サービス・インスティチュート) VPN アプリ。

アーカイブ内の Apple スクリプト ファイルを実行すると、curl コマンドが NokNok ペイロードを取得し、被害者のシステムにバックドアを確立します。

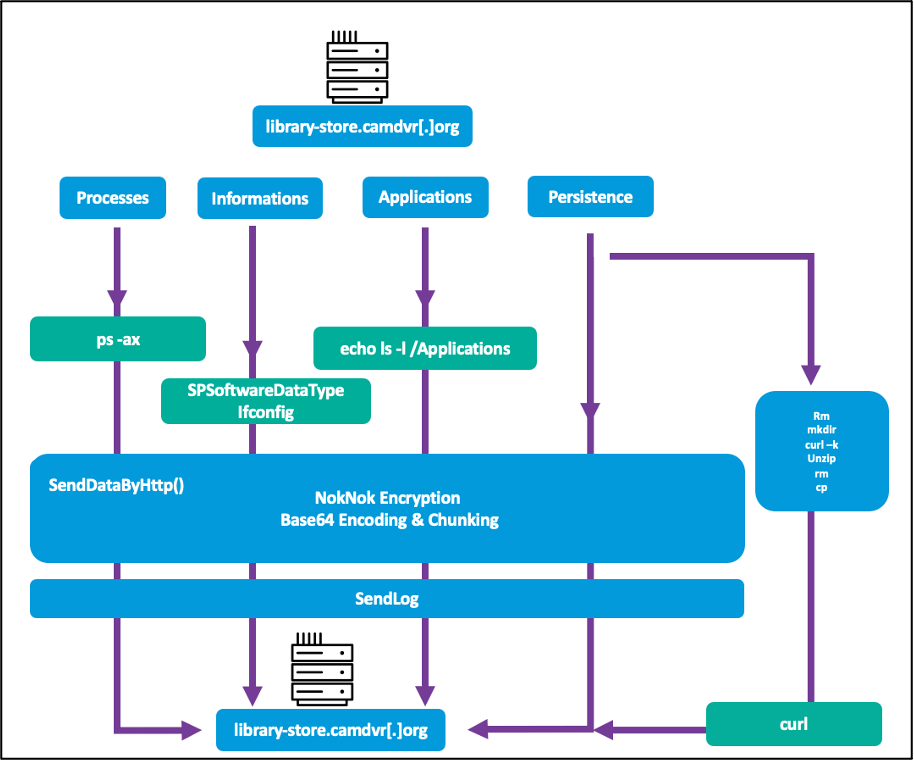

NokNok はシステム識別子を生成し、次に 4 つの bash スクリプト モジュールを使用して永続性を設定し、コマンド アンド コントロール (C2) サーバーとの通信を確立して、そこへのデータの流出を開始します。

NokNok マルウェアは、OS のバージョン、実行中のプロセス、インストールされているアプリケーションなどのシステム情報を収集します。

NokNok は、収集されたすべてのデータを暗号化し、base64 形式でエンコードして、漏洩します。

Proofpoint は、NokNok が他の目に見えないモジュールを通じて、より具体的なスパイ活動関連の機能を備えている可能性があるとも述べています。

この疑惑は、 チェック・ポイントが以前に分析したGhostEchoとのコード類似性に基づいている。

このバックドアには、スクリーンショットの取得、コマンドの実行、感染痕跡の消去を可能にするモジュールが組み込まれていました。おそらくNokNokにもこれらの機能があると思われます。

全体として、このキャンペーンは、Charming Kitten が高度な適応性を持ち、必要に応じて macOS システムをターゲットにすることができることを示しており、macOS ユーザーに対する洗練されたマルウェア キャンペーンの脅威が増大していることを浮き彫りにしています。

Comments