FireEye Mandiant は最近、APT41 (中国の APT グループ) が使用する新しいマルウェア ファミリを発見しました。これは、特定の電話番号、IMSI 番号、およびキーワードからの SMS トラフィックを監視して保存し、その後の盗難に備えるように設計されています。 MESSAGETAP と名付けられたこのツールは、中国のスパイ活動を支援するために、APT41 によって通信ネットワーク プロバイダーに配備されました。 APT41 の活動には、国家が支援するサイバー スパイ活動や、金銭目的の侵入が含まれています。これらの操作は、2012 年から現在まで続いています。 APT41 の概要については、 2019 年 8 月のブログ投稿または完全な公開レポートを参照してください。 MESSAGETAP は、2019 年 8 月にFireEye Threat Intelligence サブスクライバーに最初に報告され、FireEye Cyber Defense Summit 2019 の APT41 プレゼンテーションで最初に公開されました。

MESSAGETAP の概要

APT41 の最新のスパイ ツールである MESSAGETAP は、2019 年の調査中に、Linux サーバーのクラスター内の通信ネットワーク プロバイダーで発見されました。具体的には、これらの Linux サーバーは Short Message Service Center (SMSC) サーバーとして運用されていました。モバイル ネットワークでは、SMSC は、ショート メッセージ サービス (SMS) メッセージを目的の受信者にルーティングしたり、受信者がオンラインになるまでメッセージを保存したりする役割を果たします。この背景を踏まえて、マルウェア自体をさらに掘り下げてみましょう。

MESSAGETAP は、最初にインストール スクリプトによってロードされる 64 ビットの ELF データ マイナーです。インストールされると、マルウェアは 2 つのファイル ( keyword_parm.txtとparm.txt ) の存在をチェックし、30 秒ごとに構成ファイルの読み取りを試みます。いずれかが存在する場合、内容が読み取られ、文字列で XOR デコードされます。

- http://www.etsi.org/deliver/etsi_ts/123000_123099/123040/04.02.00_60/ts_123040v040200p.pdf

- 興味深いことに、この XOR キーは、European Telecommunications Standards Institute (ETSI) が所有する URL につながります。このドキュメントでは、GSM および UMTS ネットワークのショート メッセージ サービス (SMS) について説明しています。 SMS のアーキテクチャ、要件、およびプロトコルについて説明します。

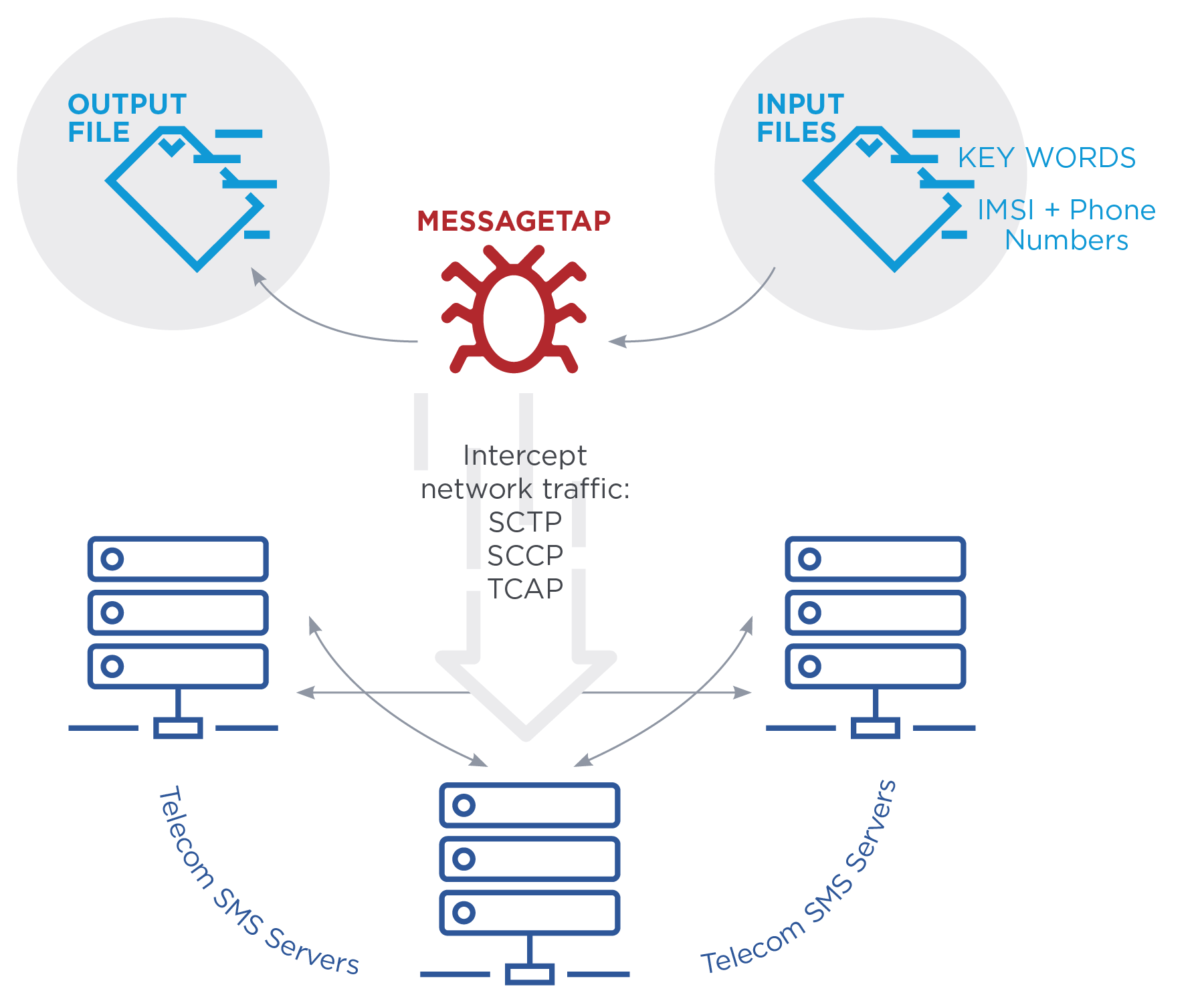

これらの 2 つのファイル、 keyword_parm.txtとparm.txtには、MESSAGETAP が SMS メッセージの内容を対象にして保存するための指示が含まれています。

- 最初のファイル ( parm.txt ) は、次の 2 つのリストを含むファイルです。

- imsiMap : このリストには、International Mobile Subscriber Identity (IMSI) 番号が含まれています。 IMSI 番号は、セルラー ネットワークの加入者を識別します。

- phoneMap : phoneMapリストには電話番号が含まれます。

- 2 番目のファイル ( keyword_parm.txt ) は、 keywordVecに読み込まれるキーワードのリストです。

構成ファイルが読み取られてメモリにロードされると、両方のファイルがディスクから削除されます。キーワードと電話データ ファイルをロードした後、MESSAGETAP はサーバーとの間のすべてのネットワーク接続の監視を開始します。 libpcap ライブラリを使用してすべてのトラフィックをリッスンし、イーサネットおよび IP レイヤーから始まるネットワーク プロトコルを解析します。 SCTP、SCCP、TCAP などのプロトコル層の解析を続けます。最後に、マルウェアはネットワーク トラフィックから SMS メッセージ データを解析して抽出します。

- SMS メッセージの内容

- IMSI番号

- 発信元と宛先の電話番号

マルウェアは、SMS メッセージの内容でkeywordVecリストのキーワードを検索し、IMSI 番号をimsiMapリストの番号と比較し、抽出した電話番号をphoneMapリストの番号と照合します。

SMS メッセージ テキストにkeywordVec値のいずれかが含まれている場合、内容は XOR され、次の形式のパスに保存されます。

- /etc/<編集済み>/kw_<年><月><日>.csv

マルウェアは、IMSI 番号と電話番号をimsiMapおよびphoneMapリストの値と比較します。見つかった場合、マルウェアはコンテンツの XOR を実行し、データを次の形式のパスに保存します。

- /etc/<編集済み>/<年><月><日>.csv

マルウェアがメッセージを正しく解析できない場合、メッセージを次の場所にダンプします。

- /etc/<編集済み>/<年><月><日>_<カウント>.dump

入力ファイルの重要性

構成ファイルは、この情報収集および監視キャンペーンのターゲットにコンテキストを提供します。 keyword_parm.txtのデータには、中国の情報収集にとって地政学的に関心のある用語が含まれていました。 parm.txtのphoneMapとimsiMapの 2 つのリストには、大量の電話番号と IMSI 番号が含まれていました。

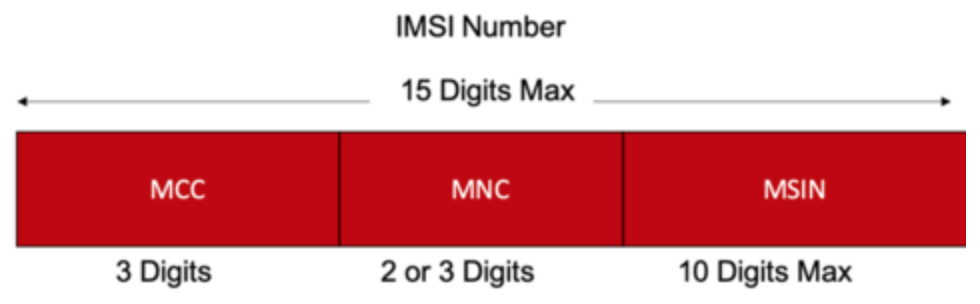

簡単に説明すると、 IMSI 番号は GSM (Global System for Mobiles) と UMTS (Universal Mobile Telecommunications System) の両方の携帯電話ネットワークで使用されており、次の 3 つの部分で構成されています。

- モバイル国コード (MCC)

- モバイル ネットワーク コード (MNC)

- モバイルステーション識別番号 (MSIN)

Mobile Country Code は加入者の国に対応し、Mobile Network Code は特定のプロバイダーに対応し、Mobile Station Identification Number は特定の加入者に一意に関連付けられています。

電話番号と IMSI 番号の両方が含まれていることは、このサイバー侵入の標的を絞った性質を示しています。 SMS メッセージに事前定義されたリストに一致する電話番号または IMSI 番号が含まれている場合、攻撃者が後で盗むために CSV ファイルに保存されます。

同様に、キーワード リストには、中国の情報収集にとって地政学的に関心のある項目が含まれていました。サニタイズされた例には、政治指導者、軍事および諜報機関、中国政府と対立する政治運動の名前が含まれます。いずれかの SMS メッセージにこれらのキーワードが含まれている場合、MESSAGETAP は SMS メッセージを CSV ファイルに保存し、後で攻撃者に盗まれないようにします。

MESSAGETAP SMS の窃盗に加えて、FireEye Mandiant は、この同じ侵入中に通話詳細記録 (CDR) データベースとやり取りして、記録を照会、保存、および盗む脅威アクターも特定しました。 CDR の記録は、中国の諜報機関が関心を持っている外国の高位の個人に対応していました。 CDR 情報をターゲティングすると、時間、期間、電話番号など、個人間の通話の高レベルの概要が提供されます。対照的に、MESSAGETAP は特定のテキスト メッセージの内容をキャプチャします。

今後の展望

MESSAGETAP の使用と機密性の高いテキスト メッセージと通話詳細記録の大規模な標的化は、FireEye が観察した中国のサイバー スパイ キャンペーンの進化する性質を表しています。中国政府が支援するアクターによる APT41 およびその他の複数の脅威グループは、2017 年以降、上流のデータ エンティティを標的とする攻撃を増やしています。これらの組織は、エンド ユーザーの複数層に位置し、多数のソースからのデータが単一または集中ノード。電気通信プロバイダーなどのこれらの組織への戦略的なアクセスにより、中国の諜報機関は、広範な優先情報要件に対応する機密データを大規模に取得することができます。

2019 年、FireEye は、APT41 アクターの標的となった 4 つの電気通信組織を観測しました。さらに、2019 年にはさらに 4 つの電気通信事業体が、中国政府が後援している疑いのある別の脅威グループによって標的にされました。電気通信組織以外にも、主要な旅行サービスや医療提供者など、特定の関心のある個人に関連する機密記録を保持する他の顧客業界も APT41 の標的になりました。これは、アップストリーム データと標的を絞った監視の両方に焦点を当てた、進化する中国の標的傾向を反映しています。最近の中国のサイバー スパイ活動を標的とする傾向に関する詳細な分析については、FireEye 脅威インテリジェンス ポータルを参照してください。このトピックは、FireEye Cyber Defense Summit 2019 でも説明されました。

FireEye は、この傾向が今後も続くと評価しています。したがって、ユーザーと組織の両方が、暗号化されていないデータがセルラー通信チェーンの上流の数層で傍受されるリスクを考慮する必要があります。これは、非常に機密性の高い情報を扱う反体制派、ジャーナリスト、役人など、標的を絞った個人にとって特に重要です。エンドツーエンドの暗号化を強制する通信プログラムを利用するなどの適切な保護手段により、このリスクをある程度軽減できます。さらに、ユーザー教育では、機密データを SMS 経由で送信するリスクを伝えなければなりません。より広義には、決定的な国家関係者が主要な地政学的利益を直接サポートするデータを取得するインセンティブが残るため、重要な情報分岐点で活動する組織に対する脅威は増加する一方です。

FireEye の検出

- FE_APT_Controller_SH_MESSAGETAP_1

- FE_APT_Trojan_Linux64_MESSAGETAP_1

- FE_APT_Trojan_Linux_MESSAGETAP_1

- FE_APT_Trojan_Linux_MESSAGETAP_2

- FE_APT_Trojan_Linux_MESSAGETAP_3

サンプルファイル

- ファイル名: mtlserver

- MD5 ハッシュ: 8D3B3D5B68A1D08485773D70C186D877

*このサンプルは FireEye が VirusTotal で特定したもので、読者が参照できる例を提供します。このファイルは、侵入で特定された MESSAGETAP のインスタンスよりも堅牢性の低いバージョンであり、マルウェアの以前のテストを表している可能性があります。このファイルとその埋め込みデータは、Mandiant Consulting の関与で観察されませんでした*

参考文献

- APT41: 二重のスパイ活動とサイバー犯罪活動

- FireEye 脅威インテリジェンス ポータル、MESSAGETAP レポート

- FireEye 2019 Cyber Defense Summit – APT41: Technical TTPs and Malware Capabilities (録画公開予定)

- FireEye 2019 Cyber Defense Summit – アチーブメント アンロック: 中国のサイバー スパイ活動はより高いレベルのミッションをサポートするように進化(録画は公開予定)

謝辞

FireEye Mandiant Consulting での MESSAGETAP の特定と分析について、Adrian Pisarczyk、Matias Bevilacqua、Marcin Siedlarz に感謝します。

参照: https://www.mandiant.com/resources/blog/messagetap-who-is-reading-your-text-messages

Comments