セキュリティ研究者らは、数万台の太陽光発電(PV)監視および診断システムが公共ウェブ経由でアクセス可能であり、ハッカーの潜在的な標的になっていると警告している。

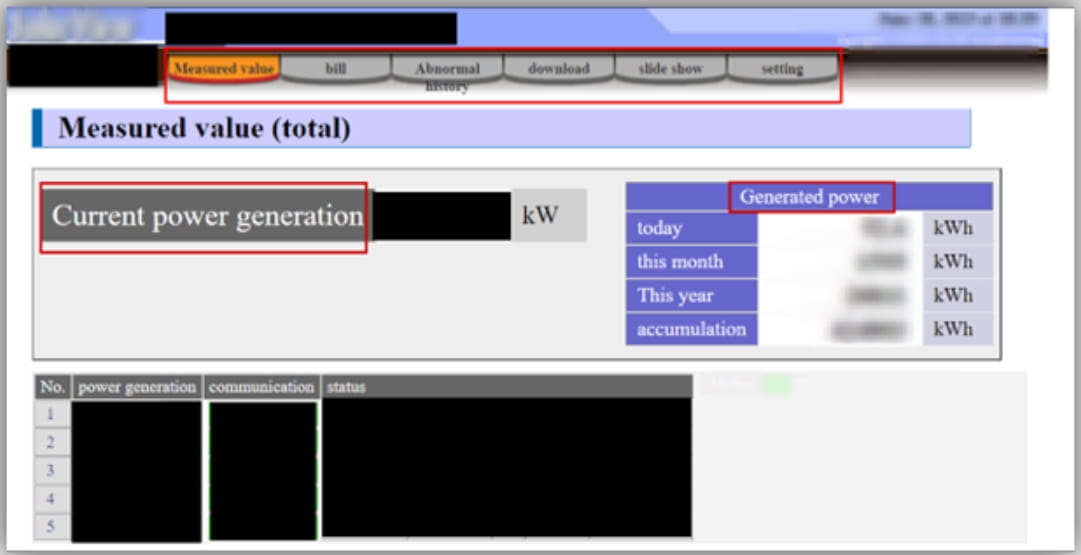

これらのシステムは、リモート パフォーマンス監視、トラブルシューティング、システム最適化、および再生可能エネルギー生産ユニットのリモート管理を可能にするその他の機能に使用されます。

機密情報が暴露される

Cyble の脅威アナリストは、インターネットに公開されている PV ユーティリティについて Web をスキャンしたところ、Solar-Log、Danfoss Solar Web Server、SolarView Contec、SMA Sunny Webbox、SMA Cluster Controller、SMA Power Reducer Box、Kaco New Energy など、さまざまなベンダーの 134,634 製品を発見しました。 & Web、Fronis Datamanager、Saj Solar Inverter、および ABB Solar Inverter Web GUI。

公開された資産は必ずしも脆弱ではない、または攻撃者が操作できるように誤って設定されているわけではないことに注意することが重要です。

ただし、Cyble の調査によると、認証されていない訪問者が設定などの情報を収集し、攻撃に使用できる可能性があることがわかっています。

このレポートはまた、上記の製品で脆弱性が発見され報告されており、それらのいくつかには概念実証 (PoC) エクスプロイト コードが利用可能であり、古いファームウェア バージョンを実行しているシステムに対する攻撃の可能性が高まっていることも強調しています。

Cyble 氏は、PV 制御システムが適切に保護されている場合でも、これらのツールのログイン情報を収集する情報窃取マルウェアのリスクを指摘しています。

積極的な搾取

Cyble がオンラインで公開していることを発見した太陽光発電システムの脆弱性が悪用される事件が最近発生しており、ハッカーが脆弱なデバイスをボットネットに追加するために Web をスキャンしています。

たとえば、 Contec の SolarViewシステムに影響を与える認証されていないリモート コマンド インジェクションの脆弱性である CVE-2022-29303 は、分散型サービス拒否 (DDoS) 能力を強化するために新しいシステムを探している比較的新しいMirai 亜種によって使用されました。

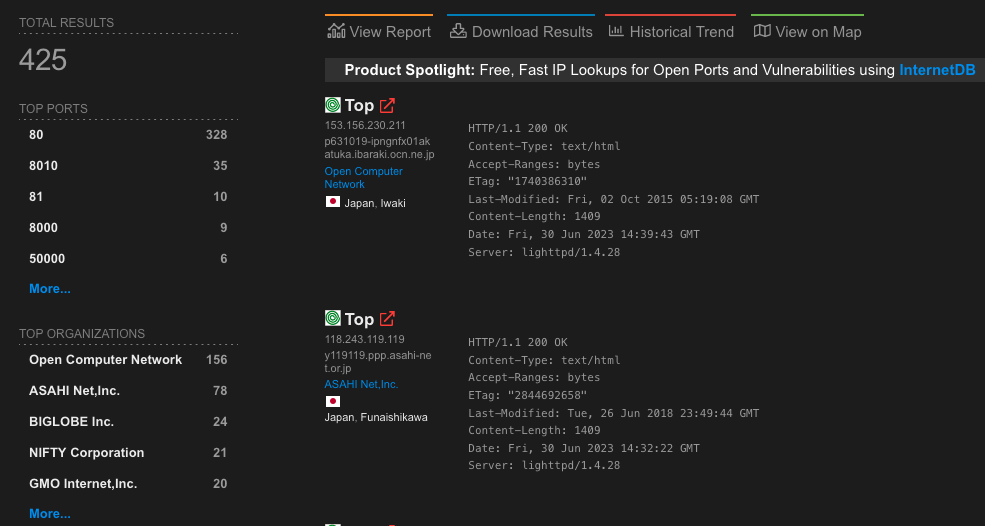

Cyble のスキャンでは、世界中で 7,309 台のインターネットに公開された SolarView デバイスが発見されましたが、本日のVulnCheck の別のレポートでは、脆弱なファームウェア バージョンを使用する Contec の SolarView のインスタンスが 425 台発見されました。

VulnCheck のレポートでは、CVE-2023-23333 として追跡され、同じ製品に影響を与える、最近発見された別の認証されていないリモート コード実行のバグも強調されており、このバグについては複数のエクスプロイトが公開されています。

このタイプのシステムは、メンテナンスやアップグレードの面である程度の無視に直面することが多く、攻撃者が比較的最近の脆弱性を悪用した場合に成功する可能性が高くなります。

太陽光発電システム管理者がリモート管理用のインターフェイスを公開する必要がある場合は、少なくとも強力な一意の認証情報を使用し、利用可能な場合は多要素認証の使用を有効にし、システムを最新の状態に保つ必要があります。機器を独自のネットワークに分離することも、優れた防御手段となります。

Comments