Google Cloud Threat Intelligence チームは、防御側がネットワーク内の Cobalt Strike コンポーネントを検出できるように、オープンソースの YARA ルールと侵害の痕跡 (IOC) の VirusTotal コレクションを公開しました。

セキュリティ チームは、これらの検出シグネチャを使用して、環境に展開された Cobalt Strike のバージョンを特定することもできます。

Google Cloud Threat Intelligence のセキュリティ エンジニアである Greg Sinclair氏は、次のように述べています。

「Cobalt Strike の正確なバージョンを検出することは、悪意のない攻撃者によるその使用の正当性を判断するための重要な要素であると判断しました。一部のバージョンは攻撃者によって悪用されているためです。」

これにより、最新の Cobalt Strike リリース (リークまたはクラックされた可能性のあるバージョン) をターゲットにすることで、悪意のあるアクティビティの検出が改善されます。これは、正当な展開と脅威アクターによって制御されている展開を簡単に区別できるようにするためです。

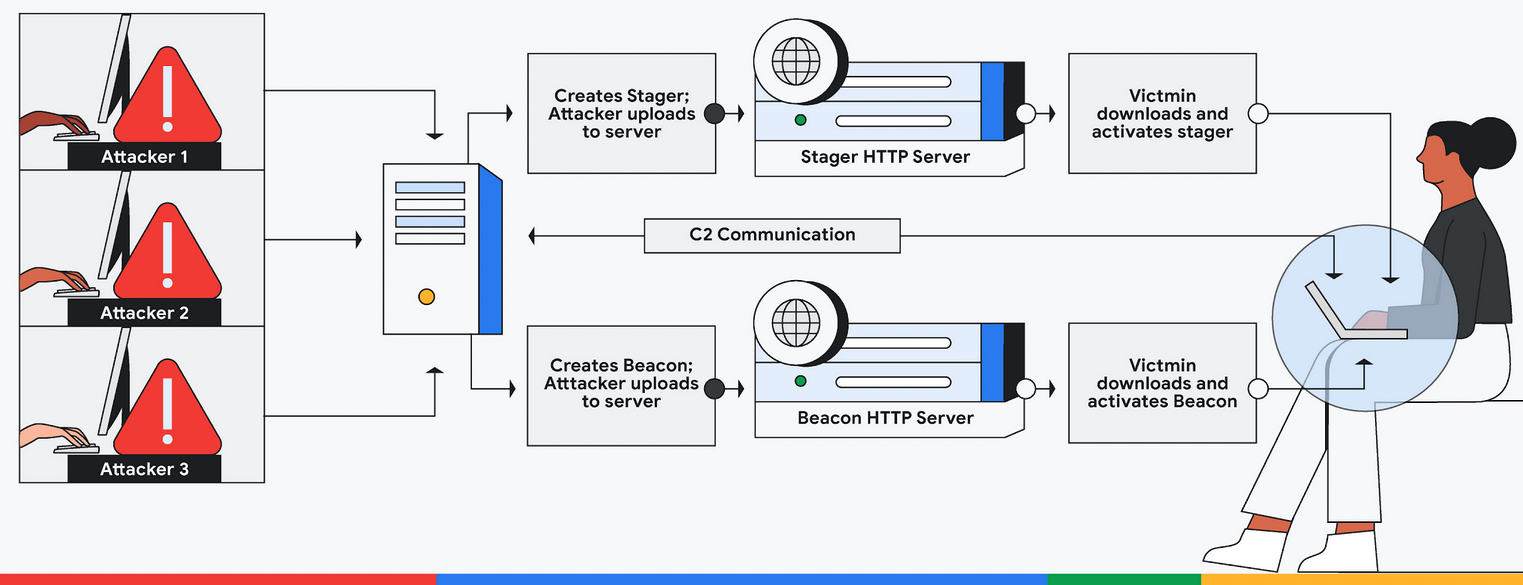

Google が説明したように、Cobalt Strike のクラックおよびリークされたリリースは、ほとんどの場合、少なくとも 1 バージョン遅れており、これにより同社は、YARA ベースの検出ルールを構築するために実際に使用されている何百ものステージャー、テンプレート、およびビーコン サンプルを収集することができました。

「私たちの目標は、特定の Cobalt Strike コンポーネントの正確なバージョンを特定できるように、忠実度の高い検出を行うことでした。可能な限り、Cobalt Strike コンポーネントの特定のバージョンを検出するシグネチャを作成しました」

Google は、Sliver の検出シグネチャのコレクションも共有しています。Sliver は、セキュリティ テスト用に設計された正規のオープンソースの敵対者エミュレーション フレームワークであり、悪意のある攻撃者によってCobalt Strike の代替手段としても採用されています。

Cobalt Strike (Fortra 製、以前は Help Systems として知られていた) は、2012 年から開発中の正規の侵入テスト ツールです。組織のインフラストラクチャをスキャンして脆弱性とセキュリティ ギャップを見つけるレッド チーム向けの攻撃フレームワークとして設計されています。

開発者は顧客の精査を試みており、正当な使用のためにのみライセンスを販売する予定ですが、Cobalt Strike のクラックされたコピーも、時間の経過とともに攻撃者によって取得され、共有されています。

これにより、Cobalt Strike は、データの盗難やランサムウェアにつながる可能性のあるサイバー攻撃で使用される最も一般的なツールの 1 つになりました。

このような攻撃では、侵害されたデバイスへの永続的なリモート アクセスを提供する、いわゆるビーコンを展開した後、攻撃者がエクスプロイト後のタスクに使用します。

被害者のネットワークに展開されたビーコンを利用して、攻撃者は侵害されたサーバーにアクセスし、機密データを収集したり、マルウェア ペイロードをさらに展開したりできます。

また、セキュリティ会社 Intezer の研究者は、攻撃者が Cobalt Strike と互換性のある独自の Linux ビーコン (Vermilion Strike) を開発し (2021 年 8 月以降) 使用して、Windows と Linux デバイスの両方で持続性とリモート コマンド実行を獲得していることも明らかにしました。 .

Comments