VMware は、ESXi、Workstation、Fusion、および Cloud Foundation に影響を与える重大な脆弱性と、vRealize Network Insight に影響を与える重大なコマンド インジェクションの欠陥に対処するためのセキュリティ アップデートをリリースしました。

VMware ESXi ヒープの範囲外書き込みの脆弱性はCVE-2022-31705として追跡されており、CVSS v3 の重大度評価は 9.3 です。

「仮想マシンのローカル管理者権限を持つ悪意のあるアクターが、この問題を悪用して、ホスト上で実行されている仮想マシンの VMX プロセスとしてコードを実行する可能性があります」と、 セキュリティ アドバイザリに言及しています。

「ESXi では、エクスプロイトは VMX サンドボックス内に含まれていますが、Workstation および Fusion では、Workstation または Fusion がインストールされているマシンでコードが実行される可能性があります。」

この脆弱性は、次の製品に影響を与えます。

ESXi 8.0 (ESXi 8.0a-20842819 で修正済み)

ESXi 7.0 (7.0U3i-20842708 で修正済み)

Fusion 12.x (12.2.5 で修正済み)

ワークステーション 16.x (16.2.5 で修正済み)

Cloud Foundation 4.x/3.x (KB90336 で修正済み)

VMware Fusion 13.x および Workstation 17.x はこの問題の影響を受けません。

CVE-2022-31705 は USB 2.0 コントローラー (EHCI) に含まれているため、セキュリティ更新プログラムを適用できない場合に推奨される回避策は、インスタンスから USB コントローラーを削除することです。

VMware は、Cloud Foundation スイートにも適用される VMware ESXi 仮想マシンに回避策を適用する方法について、段階的な手順をリリースしました。

VMware Workstation および VMware Fusion の場合は、次の手順に従います。

フュージョンの場合:

- [ウィンドウ] > [仮想マシン ライブラリ] を選択します。

- [仮想マシン ライブラリ] ウィンドウで仮想マシンを選択し、[設定] をクリックします。

- [設定] ウィンドウの [リムーバブル デバイス] で、[USB & Bluetooth] をクリックします。

- [高度な USB オプション] で、[USB コントローラーの削除] をクリックします。

- 確認ダイアログ ボックスで [削除] をクリックします。

ワークステーションの場合:

- [ライブラリ] ペインで仮想マシンを選択し、[VM] > [設定] を選択します。

- [仮想マシン設定] ダイアログで、[ハードウェア] タブに移動します。

- USB コントローラのエントリを選択し、[削除] をクリックします。

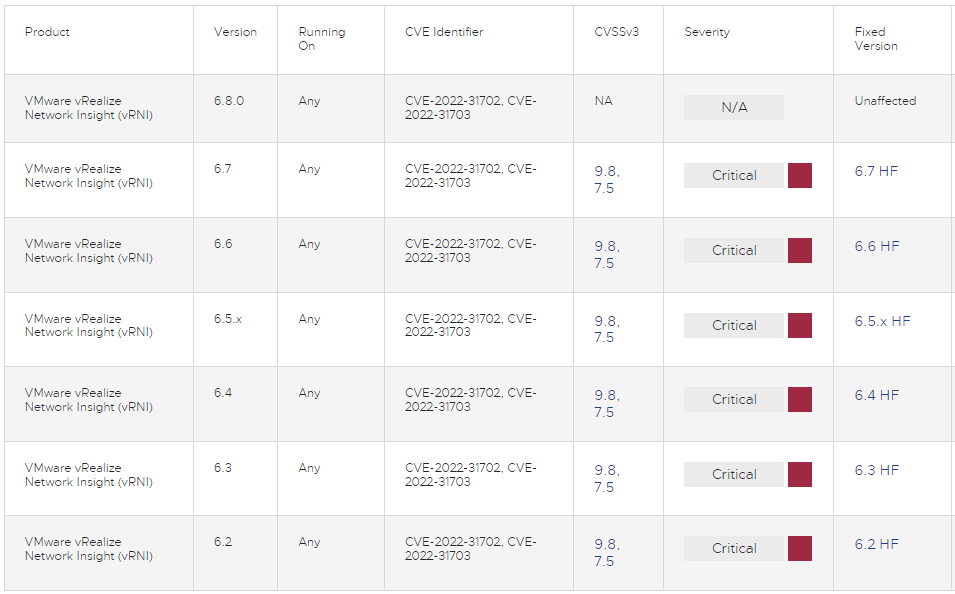

別のセキュリティ速報で、VMware は、vRealize Network Insight バージョン 6.2 ~ 6.7 の vRNI REST API でコマンド インジェクションを可能にする重大な重大度 (CVSS v3: 9.8) の脆弱性であるCVE-2022-31702に関する詳細を提供します。

同じセキュリティ通知で、それほど深刻ではない (CVSS v3: 7.5) ディレクトリ トラバーサルの欠陥CVE-2022-31703について言及されており、攻撃者がサーバーから任意のファイルを読み取れる可能性があります。この欠陥は、上記の同じ製品バージョンに影響を与えます。

VMware vRealize Network Insight 6.8.0 は、これらの脆弱性の影響を受けません。

以下の表に示すように、ソフトウェア ベンダーは、影響を受けるすべてのバージョンの問題に対処するためのセキュリティ更新プログラムをリリースしました。

これらの欠陥に対処するための回避策はないため、ブランチで利用可能な最新バージョンにアップグレードすることをお勧めします。

Comments