「VenomSoftX」という名前の情報を盗む Google Chrome ブラウザー拡張機能が Windows マルウェアによって展開され、ユーザーが Web を閲覧する際に暗号通貨とクリップボードの内容を盗むことがわかりました。

この Chrome 拡張機能は、JavaScript ベースの RAT (リモート アクセス トロイの木馬) および暗号通貨ハイジャッカーとして機能する ViperSoftX Windows マルウェアによってインストールされています。

ViperSoftX は 2020 年から存在しており、セキュリティ研究者のCerberusとColin Cowieによって以前に開示され、 Fortinetのレポートでも報告されています。

しかし、 アバストによる本日の新しいレポートでは、悪意のあるブラウザ拡張機能と、マルウェアの動作が最近どのように大規模に開発されたかについて、研究者が詳細を提供しています。

最近の活動

2022 年の初め以来、アバストは顧客に対する 93,000 件の ViperSoftX 感染の試みを検出して阻止しており、主に米国、イタリア、ブラジル、インドに影響を与えています。

.png)

出典:アバスト

ViperSoftX の主な配布チャネルは、ひもで締められたゲーム クラックとソフトウェア製品アクティベーターを含む torrent ファイルです。

アバストは、ViperSoftX と VenomSoftX のサンプルにハードコードされたウォレット アドレスを分析することで、2022 年 11 月 8 日までに 2 つのオペレーターが合わせて約 130,000 ドルを稼いだことを発見しました。

この盗まれた暗号通貨は、侵害されたデバイスで試行された暗号通貨トランザクションを流用することによって取得されたものであり、並行活動からの利益は含まれていません。

ダウンロードされた実行可能ファイルは、AES データを復号化して次の 5 つのファイルを作成するマルウェア ローダーです。

- ViperSoftX PowerShell ペイロードを隠しているログ ファイル

- タスク スケジューラの XML ファイル

- スケジュールされたタスクを作成して持続性を確立するための VBS ファイル

- アプリケーションバイナリ (約束されたゲームまたはソフトウェア)

- マニフェスト ファイル

1 行の悪意のあるコード行は、5 MB のログ テキスト ファイルの下部に隠れており、実行されてペイロードである ViperSoftX スティーラーを復号化します。

新しい ViperSoftX の亜種は、暗号通貨ウォレットのデータ窃盗、任意のコマンドの実行、C2 からのペイロードのダウンロードなど、過去数年間に分析されたものと大差ありません。

新しい ViperSoftX 亜種の主な特徴は、Chrome ベースのブラウザー (Chrome、Brave、Edge、Opera) に VenomSoftX という名前の悪意のあるブラウザー拡張機能をインストールすることです。

Chrome への感染

被害者から身を隠すために、インストールされた拡張機能は「Google スプレッドシート 2.1」になりすまし、おそらく Google の生産性向上アプリです。 5 月には、セキュリティ研究者の Colin Cowie も、この拡張機能が「Update Manager」としてインストールされていることを発見しました。

出典:アバスト

VenomSoftX はどちらも被害者の暗号通貨資産を標的としているため、ViperSoftX の活動と重複しているように見えますが、盗み方が異なるため、攻撃者の成功の可能性が高くなります。

「VenomSoftX は主に、被害者がアクセスしたりアカウントを持っているいくつかの非常に人気のある仮想通貨取引所に API リクエストをフックすることで、これ (仮想通貨を盗む) を行います」とアバストはレポートで説明しています。

「たとえば、お金を送るために特定の API が呼び出されると、VenomSoftX はリクエストが送信される前にリクエストを改ざんし、代わりに攻撃者にお金をリダイレクトします。」

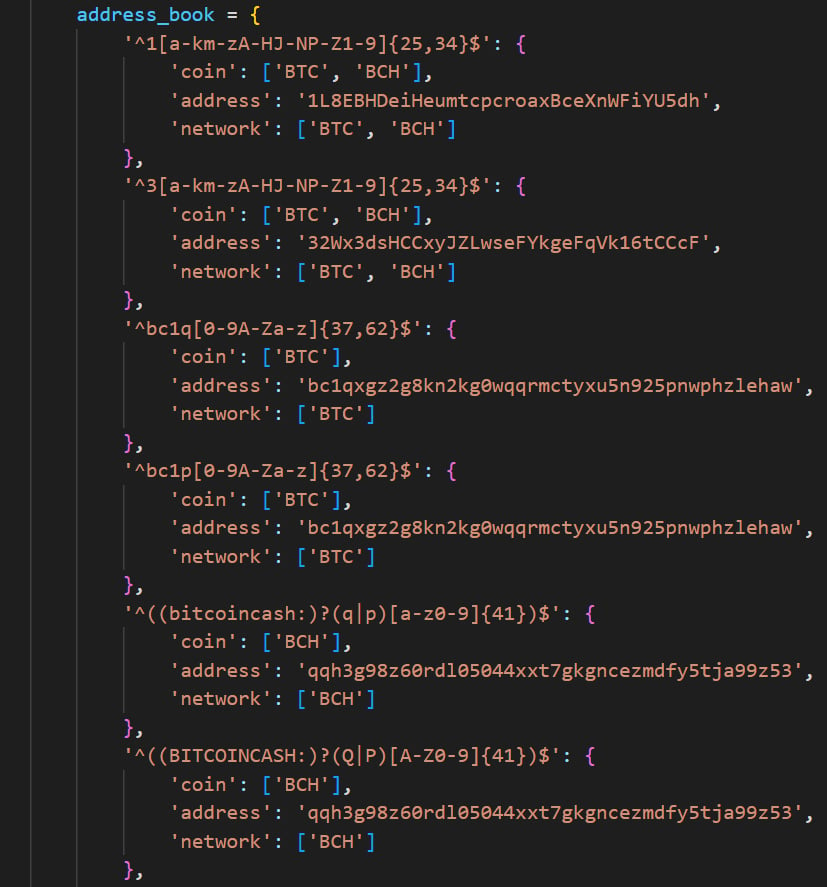

VenomSoftX の対象となるサービスは、Blockchain.com、Binance、Coinbase、Gate.io、Kucoin であり、拡張機能はクリップボードでウォレット アドレスの追加も監視します。

出典:アバスト

さらに、この拡張機能は Web サイトの HTML を変更してユーザーの暗号通貨ウォレット アドレスを表示し、バックグラウンドで要素を操作して支払いを攻撃者にリダイレクトすることもできます。

被害者の資産を特定するために、VenomSoftX 拡張機能は、上記の暗号通貨サービスへのすべての API リクエストも傍受します。次に、取引金額を利用可能な最大額に設定し、利用可能なすべての資金を吸い上げます。

さらに悪いことに、Blockchain.info の場合、この拡張機能はサイトで入力されたパスワードも盗もうとします。

このモジュールは www.blockchain.com に焦点を当てており、

https://blockchain.info/walletwww.blockchain.comをフックしようとします。また、パスワード フィールドのゲッターを変更して、入力されたパスワードを盗みますAPI エンドポイントへのリクエストが送信されると、ウォレット アドレスがリクエストから抽出され、パスワードにバンドルされ、MQTT を介して base64 でエンコードされた JSON としてコレクターに送信されます。

最後に、ユーザーが任意の Web サイトにコンテンツを貼り付けると、拡張機能はそれが上記の正規表現のいずれかに一致するかどうかを確認し、一致する場合は、貼り付けられたコンテンツを攻撃者に送信します。

Google スプレッドシートは通常、拡張機能ではなく chrome://apps/ の下にアプリとして Google Chrome にインストールされるため、ブラウザの拡張機能ページをチェックして、Google スプレッドシートがインストールされているかどうかを確認できます。

拡張機能としてインストールされている場合は、それを削除してブラウザ データを消去し、悪意のある拡張機能を確実に削除する必要があります。

Comments