Microsoft は、攻撃者が権限を昇格させ、ターゲットのアカウントを完全に乗っ取る可能性がある Azure Active Directory (Azure AD) 認証の欠陥に対処しました。

この構成ミス (発見した Descope セキュリティ チームによってnOAuthと名付けられました) は、承認にアクセス トークンからの電子メール要求を使用するように構成された Azure AD OAuth アプリケーションに対するアカウントおよび権限昇格攻撃に悪用される可能性があります。

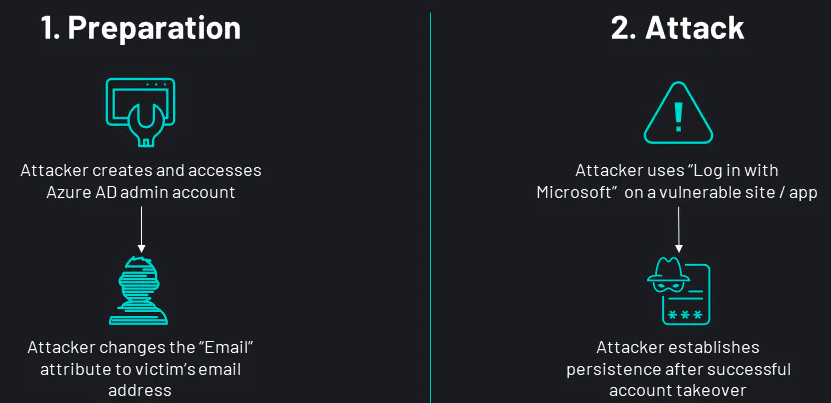

攻撃者は、Azure AD 管理者アカウントの電子メールを被害者の電子メール アドレスに変更し、脆弱なアプリまたは Web サイトでの承認に「Microsoft でログイン」機能を使用するだけで済みました。

これにより、ターゲットのリソースが承認プロセス中に一意の識別子として電子メール アドレスを使用することを許可している場合、ターゲットのアカウントを完全に制御できるようになります。

この戦術は、被害者が Microsoft アカウントを持っていない場合にも使用でき、Azure AD では電子メールの変更を検証する必要がないため、実行可能な攻撃方法でした。

「アプリが検証を行わずにユーザーアカウントを統合した場合、たとえ被害者が Microsoft アカウントを持っていなくても、攻撃者は被害者のアカウントを完全に制御できるようになる」とDescope 氏は述べています。

「ログインに成功すると、乗っ取ったアプリやサイトの性質に応じて、攻撃者にはオープンフィールドが与えられます。永続性を確立し、データを窃取し、横方向の移動が可能かどうかを調査するなどのことが可能です。」

この種の攻撃に対して脆弱であることが判明した複数の大規模組織の中で、Descope は、月間ユーザーが数百万人いるデザイン アプリ、上場カスタマー エクスペリエンス企業、および大手マルチクラウド コンサルティング プロバイダーに属する企業を発見しました。

Descope はまた、この AAD 認証の構成ミスを悪用すると完全なアカウント乗っ取りにつながる可能性があることと、これに関する情報を防止できる方法を詳しく説明したビデオ (以下に埋め込み) を共有しました。

Microsoft は、2023 年 4 月 11 日に Descope から送信された最初のレポートを受けて、本日発行された緩和策によって nOAuth 構成を修正しました。

「マイクロソフトは、未確認のドメイン所有者の電子メール アドレスをユーザーが使用するマルチテナント アプリケーションをいくつか特定しました」とレドモンド氏は述べました。

「通知を受け取っていない場合、アプリケーションは未確認のドメイン所有者に対する電子メールの申し立てを消費していません。

「特権昇格に対して脆弱になる可能性のある顧客とアプリケーションを保護するために、Microsoft はほとんどのアプリケーションに対して未検証のドメイン所有者からのトークン要求を省略する緩和策を導入しました。」

同社はまた、開発者に対し、アプリの認可ビジネスロジックを徹底的に評価し、不正アクセスを防ぐためにこれらのガイドラインに従うよう強く勧告した。

さらに、開発者は、Microsoft ID プラットフォームを利用する場合、トークン検証に関してこれらの推奨ベスト プラクティスを採用することをお勧めします。

Comments