マルウェア キャンペーンでは、偽の OnlyFans コンテンツとアダルトルアーを使用して、「DcRAT」として知られるリモート アクセス トロイの木馬をインストールし、攻撃者がデータと資格情報を盗んだり、感染したデバイスにランサムウェアを展開したりできるようにしています。

OnlyFans は、有料購読者がアダルト モデル、有名人、ソーシャル メディア パーソナリティのプライベート写真、ビデオ、投稿にアクセスできるコンテンツ サブスクリプション サービスです。

このサイトは広く使用されており、知名度も高いため、有料コンテンツに無料でアクセスしたい人を引き寄せる役割を果たします。

2023 年 1 月には攻撃者が英国国営サイトのオープン リダイレクトを悪用し、訪問者を偽の OnlyFans サイトに誘導するなど、攻撃者が悪意のある目的を達成するために OnlyFans を利用するのはこれが初めてではありません。

eSentireによって発見されたこの新しいキャンペーンは、2023 年 1 月から進行中であり、VBScript ローダーを含む ZIP ファイルを拡散し、被害者はプレミアム OnlyFans コレクションにアクセスしようとしていると思わせて手動で実行させるというものでした。

感染チェーンは不明ですが、悪意のあるフォーラムへの投稿、インスタント メッセージ、マルバタイジング、さらには特定の検索語で上位にランクされるブラック SEO サイトである可能性があります。 Eclypsium が共有したサンプルは、元アダルト映画女優ミア・カリファのヌード写真を装っています。

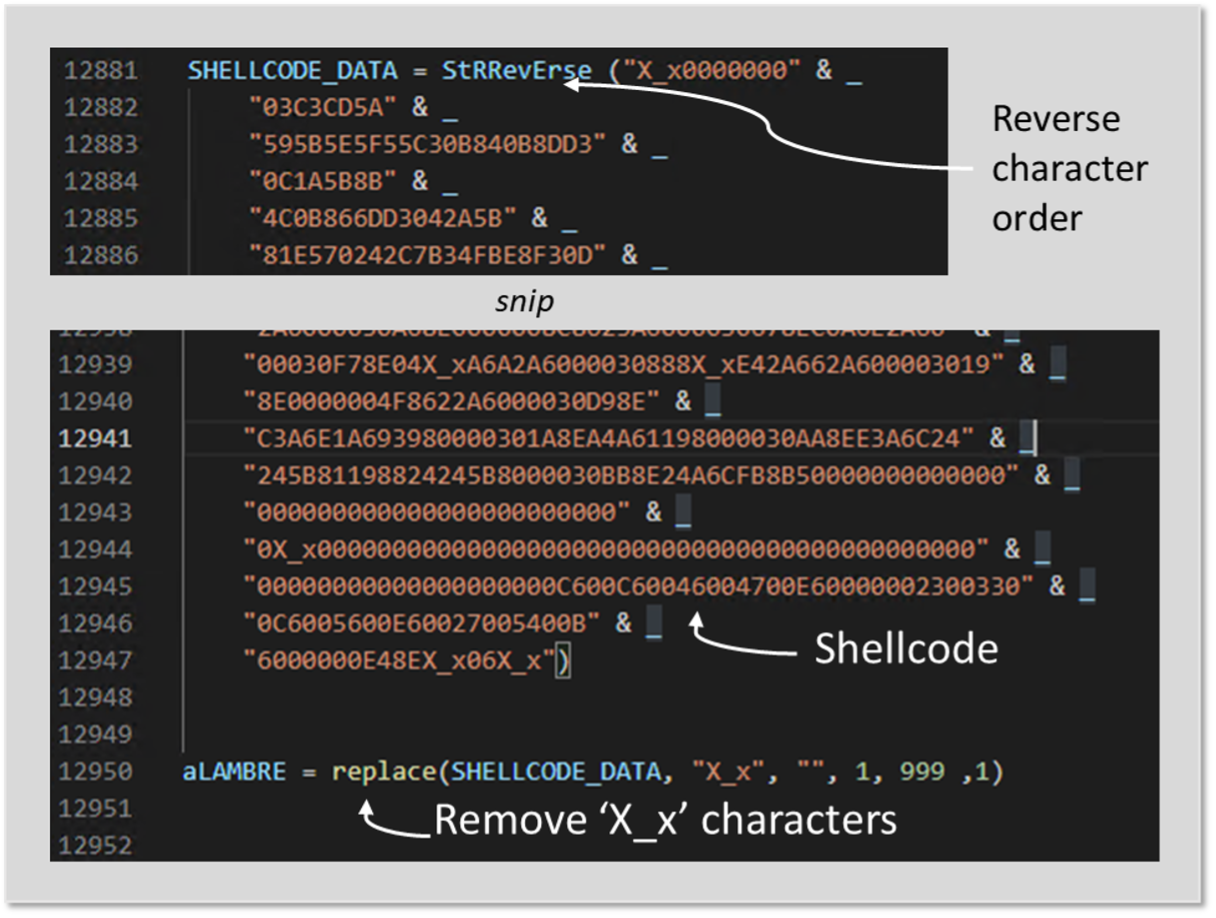

VBScript ローダーは、Splunk によって発見された2021 年のキャンペーンで確認されたスクリプトを最小限に変更し、難読化したバージョンで、わずかに変更された Windows 印刷スクリプトです。

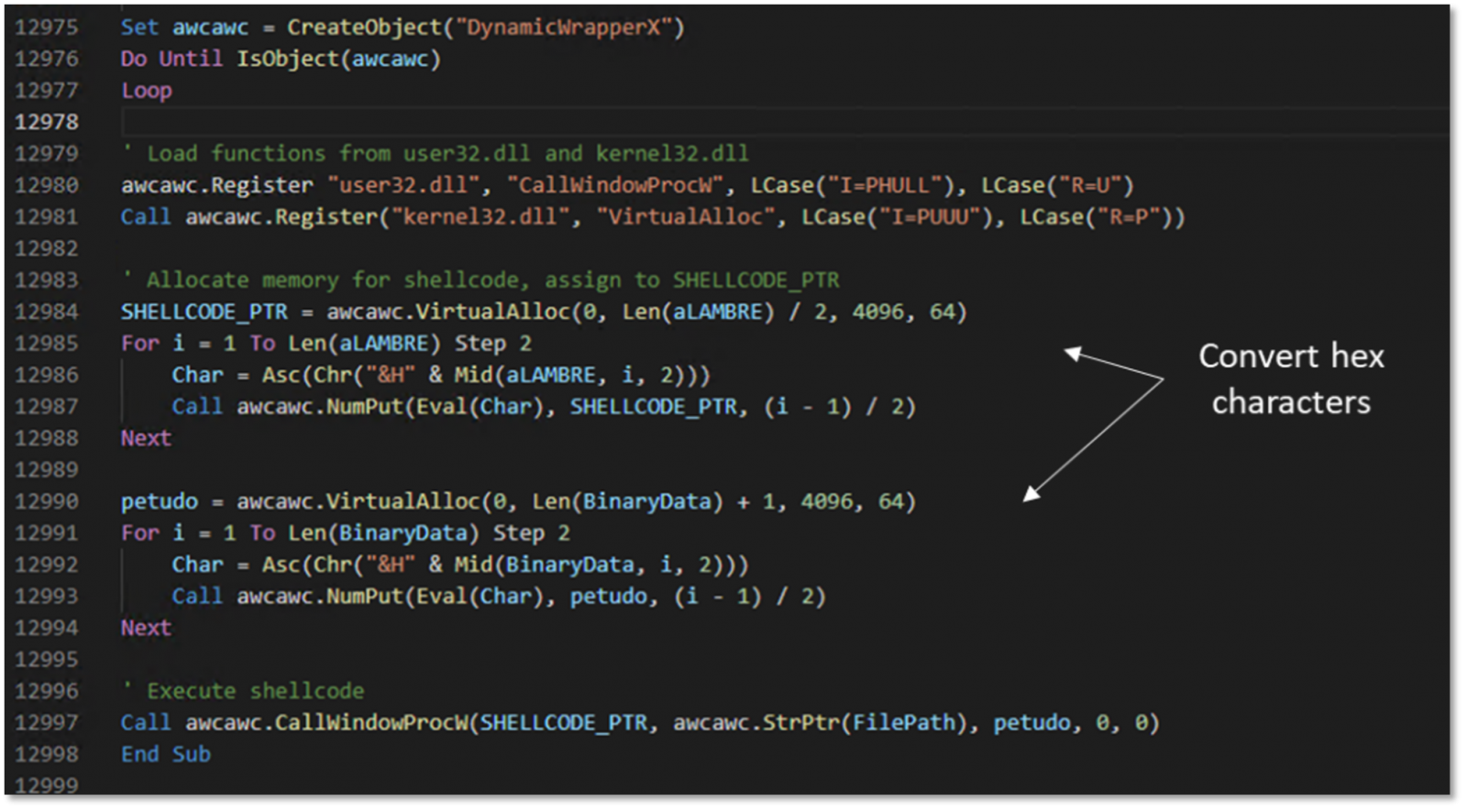

起動すると、WMI を使用して OS アーキテクチャをチェックし、次の手順に必要な 32 ビット プロセスを生成し、埋め込み DLL ファイル (「dynwrapx.dll」) を抽出し、Regsvr32.exe コマンドを使用して DLL を登録します。

これにより、マルウェアは、Windows API または他の DLL ファイルから関数を呼び出すことができるツールである DynamicWrapperX にアクセスできるようになります。

最終的に、「BinaryData」という名前のペイロードがメモリにロードされ、「RegAsm.exe」プロセスに挿入されます。これは、AV ツールによってフラグが立てられる可能性が低い .NET Framework の正当な部分です。

挿入されたペイロードは DcRAT です。DcRAT は AsyncRAT の修正バージョンで、 GitHub で無料で入手できますが、オンラインでいくつかの悪用事例が表面化した後に作成者が放棄しました。

これらのケースの 1 つは 2021 年 10 月に発生したもので、政治をテーマにした攻撃者が他のいくつかのマルウェア ファミリとともに侵害されたシステムにこのファイルを投下しました。

DcRAT はキーロギング、Web カメラ監視、ファイル操作、リモート アクセスを実行し、Web ブラウザから資格情報や Cookie を盗んだり、Discord トークンを盗んだりすることもできます。

さらに、DcRAT は、システム以外のすべてのファイルをターゲットにし、暗号化されたファイルに「.DcRat」というファイル名拡張子を追加するランサムウェア プラグインを備えています。

疑わしいソース、特にプレミアム/有料コンテンツへの無料アクセスを提供するソースからアーカイブや実行可能ファイルをダウンロードする場合は注意が必要です。

Comments