画像: 旅の途中

Microsoft によると、ランサムウェア グループと協力していることで知られる初期アクセス ブローカーが最近、企業ネットワークに侵入するために Microsoft Teams フィッシング攻撃に切り替えたという。

このキャンペーンの背後にある金銭目的の脅威グループは、Storm-0324 として追跡されています。Storm-0324 は、過去に Sage および GandCrab ランサムウェアを展開したことが知られている悪意のある攻撃者です。

Storm-0324 はまた、悪名高い FIN7 サイバー犯罪組織に、JSSLoader、Gozi、Nymaim を使用して企業ネットワークを侵害した後、企業ネットワークへのアクセスを提供しました。

FIN7 (別名 Sangria Tempest および ELBRUS) は、 Clop ランサムウェアを被害者のネットワークに展開しているのが確認されました。また、現在は廃止されている BlackMatter および DarkSide ランサムウェア・アズ・ア・サービス (Raas) の運用以前には、Maze および REvil ランサムウェアにもリンクされていました。

「2023年7月、Storm-0324は、悪意のあるSharePointでホストされるファイルにつながる悪意のあるリンクを含むフィッシングルアーをTeams経由で送信し始めた」とMicrosoftは火曜日に発表した。

「この活動において、Storm-0324 は TeamsPhisher と呼ばれる一般公開されているツールに依存している可能性が高いです。」

このオープンソース ツールを使用すると、攻撃者は外部テナントからの受信ファイルに対する制限を回避し、フィッシング添付ファイルを Teams ユーザーに送信できます。

これは、Jumpsec のセキュリティ研究者によって発見されたMicrosoft Teams のセキュリティ問題を悪用することで行われますが、Microsoft は 7 月に、この欠陥は「即時サービスの基準を満たしていない」として対処を拒否しました。

それにもかかわらず、この問題は、ロシア対外情報局 (SVR) のハッキング部門である APT29 によっても悪用され、世界中の政府機関を含む数十の組織に対する攻撃にさらされました。

今回のStorm-0324の攻撃の最終目標についてMicrosoftは詳細を明らかにしていないが、APT29の攻撃は、標的をだまして多要素認証(MFA)プロンプトを承認させた後、資格情報を盗むことを目的としていた。

同社は本日、以来、こうした攻撃を阻止し、Teams の顧客を保護するために取り組んでいると発表した。

「マイクロソフトは、これらのフィッシング活動を非常に真剣に受け止めており、これらの脅威に対する防御を強化するためにいくつかの改善を実施しました」とマイクロソフトは述べた。

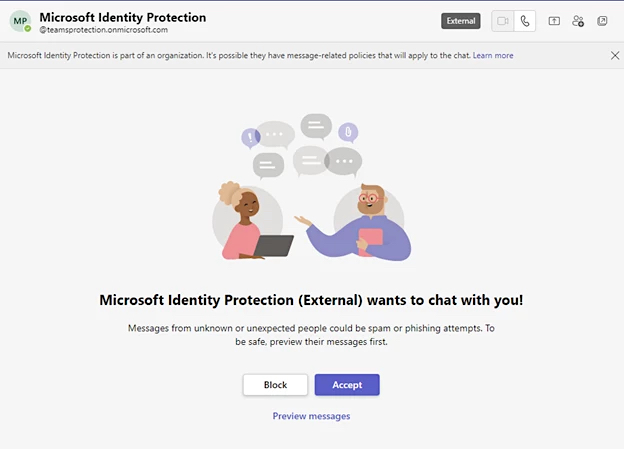

Redmond 氏によると、組織の設定内で外部アクセスが有効になっている場合、これらの Teams フィッシング戦術を使用する攻撃者は「外部」ユーザーとして認識されるようになりました。

「また、Teams 内の 1 対 1 チャットでの承認/ブロック エクスペリエンスの強化を展開し、ユーザーとその電子メール アドレスの外部性を強調し、Teams ユーザーが未知の送信者や悪意のある送信者とやり取りしないように注意を払うことができるようにしました。 」とマイクロソフトは述べた。

「テナント内でのドメインの作成に関する新しい制限を導入し、テナント内で新しいドメインが作成された場合のテナント管理者への通知を改善しました。」

Storm-0324 の Teams フィッシング攻撃を検出した後、Microsoft はキャンペーンで使用したすべてのテナントとアカウントを停止しました。

Comments