VMwareは本日、中国支援のハッキンググループが悪用してWindowsおよびLinux仮想マシンをバックドアし、データを盗むVMware ESXiのゼロデイ脆弱性にパッチを適用した。

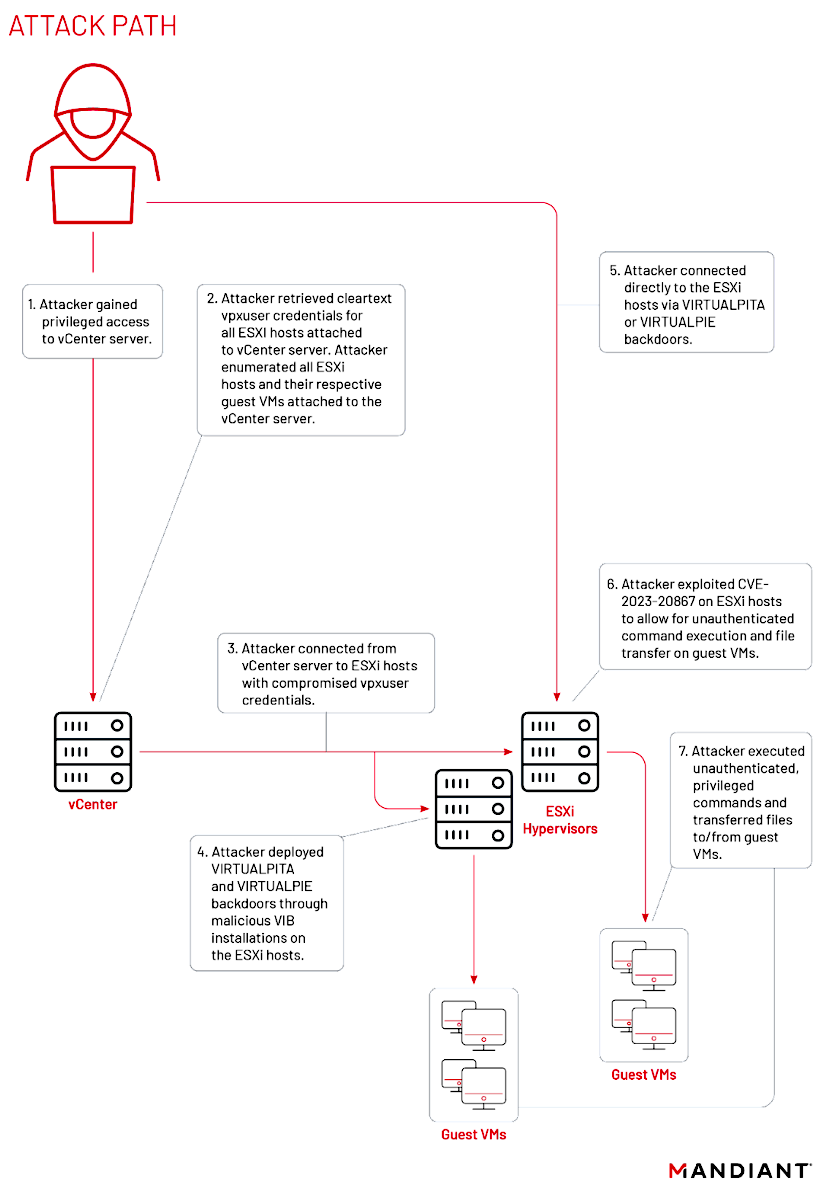

攻撃を発見したサイバーセキュリティ企業 Mandiant によって UNC3886 として追跡されているこのサイバースパイグループは、 CVE-2023-20867 VMware Tools 認証バイパスの欠陥を悪用し、侵害された ESXi ホストからゲスト VM にVirtualPita および VirtualPie バックドアを展開し、権限を root に昇格させました。

「ESXiホストが完全に侵害されると、VMware Toolsがホストからゲストへの操作の認証に失敗し、ゲスト仮想マシンの機密性と完全性に影響を与える可能性がある」とVMwareは本日のセキュリティ勧告で述べた。

攻撃者は、管理者が ESXi イメージを作成および維持できるように設計されたパッケージである、悪意を持って作成された vSphere インストール バンドル (VIB) を使用して、バックドア マルウェアをインストールしました。

Mandiant が調査中に発見した 3 番目のマルウェア株 (VirtualGate) は、ハイジャックされた VM 上の第 2 段階の DLL ペイロードの難読化を解除するメモリのみのドロッパーとして機能しました。

「ゲストとホスト間のこのオープンな通信チャネルにより、どちらの役割もクライアントまたはサーバーとして機能できるため、バックドアがデプロイされ、攻撃者が任意のホストへの初期アクセスを取得する限り、バックドアのある ESXi ホストへのアクセスを取り戻すための新しい永続化手段が可能になりました。ゲストマシン」とマンディアント氏は語った。

「これにより、UNC3886 の ESXi、vCenter、VMware の仮想化プラットフォームに対する深い理解と技術的知識がさらに強化されます。UNC3886 は、従来 EDR ソリューションを欠いていたデバイスやプラットフォームを引き続きターゲットにし、それらのプラットフォームでゼロデイ エクスプロイトを利用しています。」

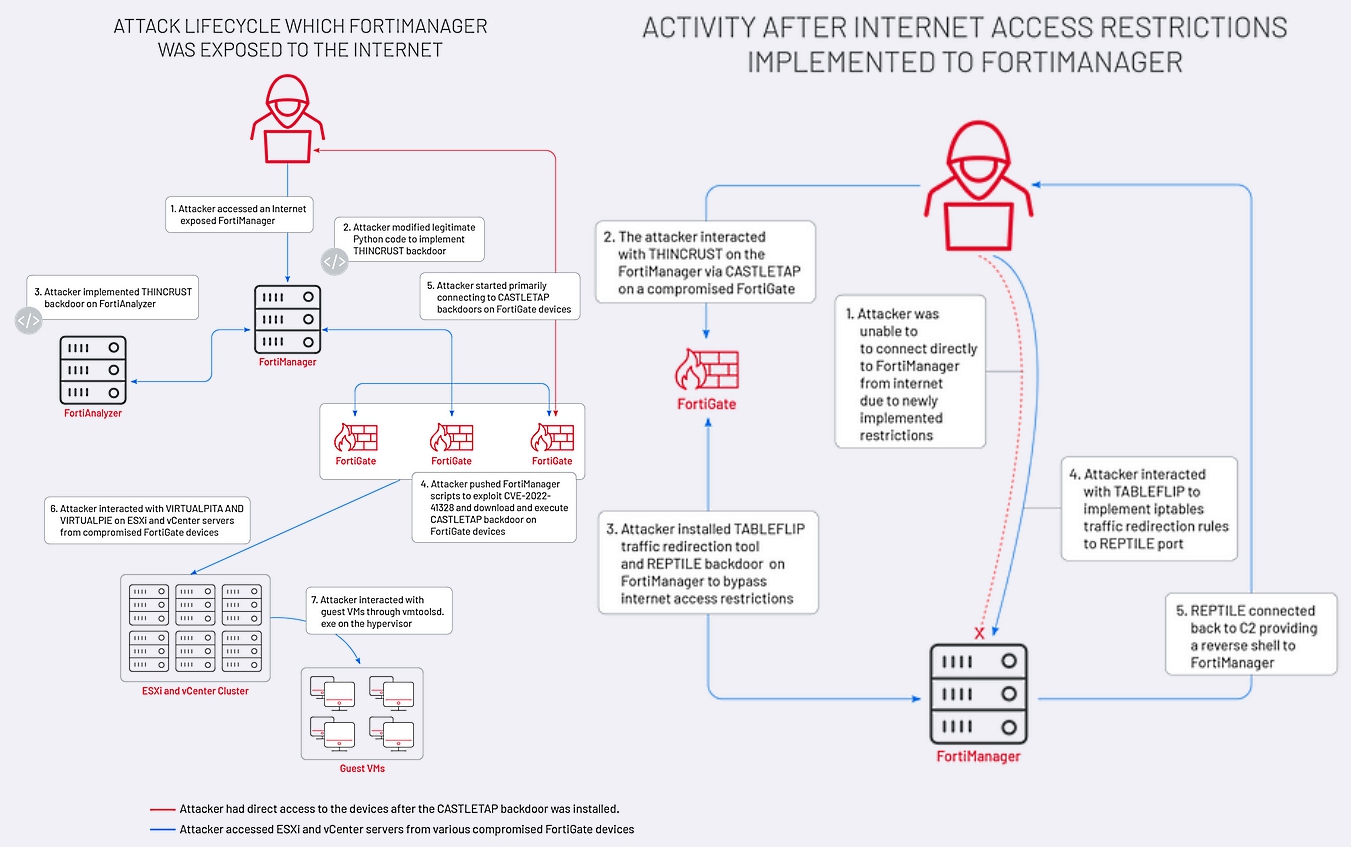

彼らは、Fortinet デバイスをハッキングし、FortiManager および FortiAnalyzer デバイスで永続化した後に得たアクセスを使用して、被害者のネットワークを横方向に移動しました。

次の段階では、VirtualPita および VirtualPie マルウェアを使用して ESXi および vCenter マシンをバックドアし、悪意のあるアクティビティが検出されないようにしました。

フォーティネットは「この攻撃は高度に標的を絞ったもので、政府や政府関連が優先的に標的にされている可能性が示唆されている」と述べた。

「このエクスプロイトには、FortiOS と基盤となるハードウェアについての深い理解が必要です。カスタム インプラントは、攻撃者が FortiOS のさまざまな部分のリバース エンジニアリングを含む高度な機能を備えていることを示しています。」

このサイバースパイグループは、米国およびAPJ地域の国防、政府、通信、テクノロジー部門の組織を重点的に攻撃していることで知られています。

彼らが好んで狙うのは、エンドポイント検出と応答 (EDR) 機能を持たないファイアウォールや仮想化プラットフォームのゼロデイ脆弱性です。

マンディアント氏によると、UNC3886 が広範囲にわたる新しいマルウェア ファミリと、ターゲットのプラットフォームに合わせて明確にカスタマイズされた悪意のあるツールを使用していることは、相当な研究能力と、ターゲットのアプライアンスに採用されている複雑なテクノロジーを理解する並外れた能力を示唆しているとのことです。

「これは何年も続いている中国のスパイ活動の継続です。この貿易品は非常に巧妙で、検出するのが困難です。まだ気づいていないが、これに対処している他の被害者がいると確信しています」とMandiant CTOのCharles Carmakal氏は述べています。言った 。

「彼らは、成熟したセキュリティ プログラムを導入し、防衛、テクノロジー、通信組織を侵害することに成功しました。」

Comments