Microsoftは、APT29として追跡され、ロシア対外情報局(SVR)に関連するハッカーグループが、政府機関を含む世界中の数十の組織をMicrosoft Teamsフィッシング攻撃で標的にしたと発表した。

「現在の調査では、このキャンペーンが影響を及ぼした世界規模の組織は 40 未満であることが判明しています」と Microsoft は本日明らかにしました。

「この活動の標的となった組織は、政府、非政府組織(NGO)、ITサービス、テクノロジー、ディスクリート製造、メディア部門に向けられたMidnight Blizzardによる特定のスパイ活動目的を示している可能性が高い。」

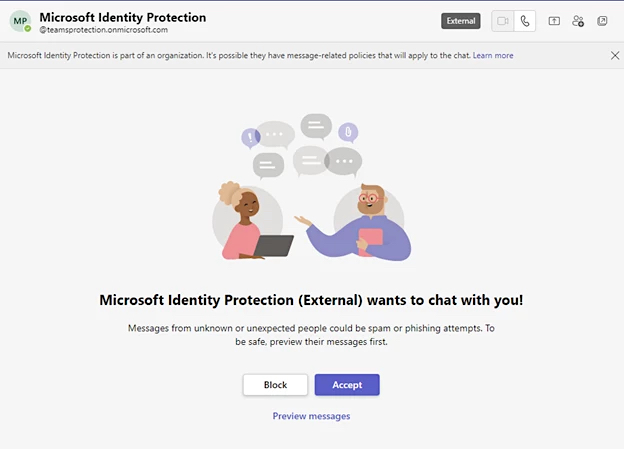

攻撃者は、侵害された Microsoft 365 テナントを利用して、新しいテクニカル サポートをテーマにしたドメインを作成し、テクニカル サポートのおとりを送信し、ソーシャル エンジニアリング戦術を使用して標的の組織のユーザーを騙そうとしました。

ユーザーを操作して多要素認証 (MFA) プロンプトの承認を与えることを目的としており、最終的には資格情報を盗むことを目的としていました。

攻撃者は、侵害された Microsoft 365 テナントを使用して、テクニカル サポートをテーマとした新しいドメインを作成しました。これらの新しいドメインは、カスタム ドメインが作成されない場合のフォールバック目的で Microsoft 365 によって自動的に使用される正規の Microsoft ドメインである「 onmicrosoft.com 」ドメインの一部でした。

次に、これらのドメインを利用して技術サポートのおとりを送信し、ターゲット組織のユーザーをだまして多要素認証 (MFA) プロンプトを承認させました。

メッセージは正規のonmicrosoft.comドメインから送信されているため、偽の Microsoft サポート メッセージが信頼できるものであるかのように見せかけた可能性があります。

Redmond の勧告によると、攻撃者の最終的な目的は、標的となったユーザーの資格情報を盗むことでした。

「場合によっては、攻撃者は Microsoft Entra ID (旧称 Azure Active Directory) を介してデバイスを管理対象デバイスとして組織に追加しようとします。おそらく、特定のリソースへのアクセスを管理対象デバイスのみに制限するように構成された条件付きアクセス ポリシーを回避しようとします。 」とマイクロソフトは付け加えた。

同社は、ロシアの脅威グループによる他の攻撃でのドメインの利用を阻止することに成功したと報告しており、現在、キャンペーンの影響に対処し、軽減するために積極的に取り組んでいます。

すべてのバグが同じように作成されるわけではありません

先月、Microsoftは、Microsoft Teamsのセキュリティ問題(Jumpsecセキュリティ研究者によって発見)への対処を拒否しました。この問題により、米国海軍のレッドチームメンバーであるAlex Reidが開発したTeamsPhisherという名前のPythonツールを使用すると、外部テナントから受信するファイルの制限を誰でも回避できるようになります。 。

JumpSec が 6 月にこのバグを報告したとき、Microsoft は、この欠陥は「直ちにサービスを提供する基準を満たしていない」と述べました。

また、Microsoft に連絡して、この問題を修正する予定があるかどうかを尋ねたところ、顧客は不審なメッセージに注意する必要があると言われました。

「当社はこの報告書を認識しており、この報告書が成功するにはソーシャル エンジニアリングに依存していると判断しました」と Microsoft の広報担当者は語った。

「Web ページへのリンクをクリックしたり、未知のファイルを開いたり、ファイル転送を受け入れたりするときに注意するなど、オンラインで適切なコンピューティング習慣を実践することをお客様にお勧めします。」

残念ながら、APT29 のソーシャル エンジニアリング攻撃は政府機関にも影響を及ぼし、このような攻撃が、十分に保護されているエンティティに対してさえも大きな影響を与える可能性があることが浮き彫りになりました。

ロシアの外国情報ハッカー

ロシア対外情報局(SVR)のハッキング部門であるAPT29は、3年前に複数の米国連邦機関の侵害につながったソーラーウィンズのサプライチェーン攻撃を組織した。

この事件以来、このハッカー グループは、TrailBlazer や GoldMax Linux バックドアの亜種などのステルス マルウェアを使用して他の組織のネットワークにも侵入し、何年も検出されずにいることを可能にしました。

最近では Microsoft が、このハッカー グループが Active Directory Federation Services (ADFS) の制御を掌握して Windows システムに任意のユーザーとしてログインできる新しいマルウェアを使用していることを明らかにしました。

さらに、外交政策関連情報へのアクセスを獲得する取り組みの一環として、NATO 諸国の組織に属するMicrosoft 365 アカウントも標的にしています。

さらに、彼らはヨーロッパ全土の政府、大使館、高官を明確に標的とした一連のフィッシングキャンペーンの背後にいた。

Comments