2021 年 9 月、Mandiant は、exploit.in で新しいランサムウェア アフィリエイト プログラムのパートナーを探している投稿を発見しました。 2021 年 10 月 21 日までに、54BB47h (Sabbath) ランサムウェア シェイミング サイトとブログが作成され、すぐにセキュリティ研究者の話題になりました。他のほとんどのアフィリエイト プログラムとは対照的に、Mandiant は、ランサムウェア オペレーターがアフィリエイトに事前構成済みの Cobalt Strike BEACON バックドア ペイロードを提供した 2 つの事例を観察しました。 BEACON の使用はランサムウェアの侵入では一般的な方法ですが、BEACON を提供するランサム アフィリエイト プログラム オペレーターの使用は珍しいものであり、アトリビューションの取り組みに対する課題を提供すると同時に、追加の検出手段も提供します。

Mandiant Advanced Practices は、過去の Mandiant Consulting の取り組み、Advanced Practices の外部の敵対者発見プログラム、および市販のマルウェア リポジトリで、同様の BEACON インフラストラクチャを積極的に特定し始めました。この分析を通じて、Advanced Practices は新しい Sabbath グループを、Arcane や Eruption などの以前に使用されていた名前で身代金を要求する活動に関連付けました。

Arcane and Sabbath として活動する UNC2190 は、2021 年 6 月以降、米国とカナダの教育、健康、天然資源などの重要なインフラストラクチャを標的にしています。国家安全保障レベルの脅威としてのアクターを、重要なインフラストラクチャを標的にして混乱させるグループに特に注意を払います。

ステルスランサムウェア

2020 年 7 月、UNC2190 は Eruption というブランド名で ROLLCOAST ランサムウェアを展開しました。 Mandiant は、2021 年に UNC2190 で展開されたランサムウェアのサンプルを確認しておらず、ROLLCOAST のサンプルが VirusTotal に送信されたことはありません。以下のセクションでは、UNC2190 のランサムウェアがキャプチャと検出を回避した技術的な理由のいくつかについて説明します。

ネクスト レベルの恐喝と「バックアップ キラー」

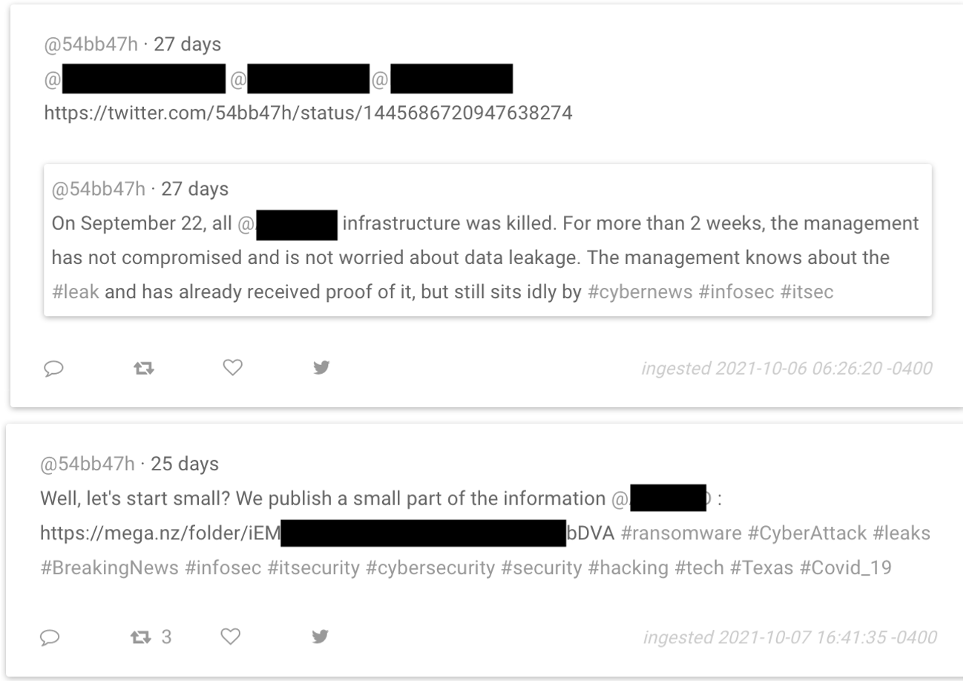

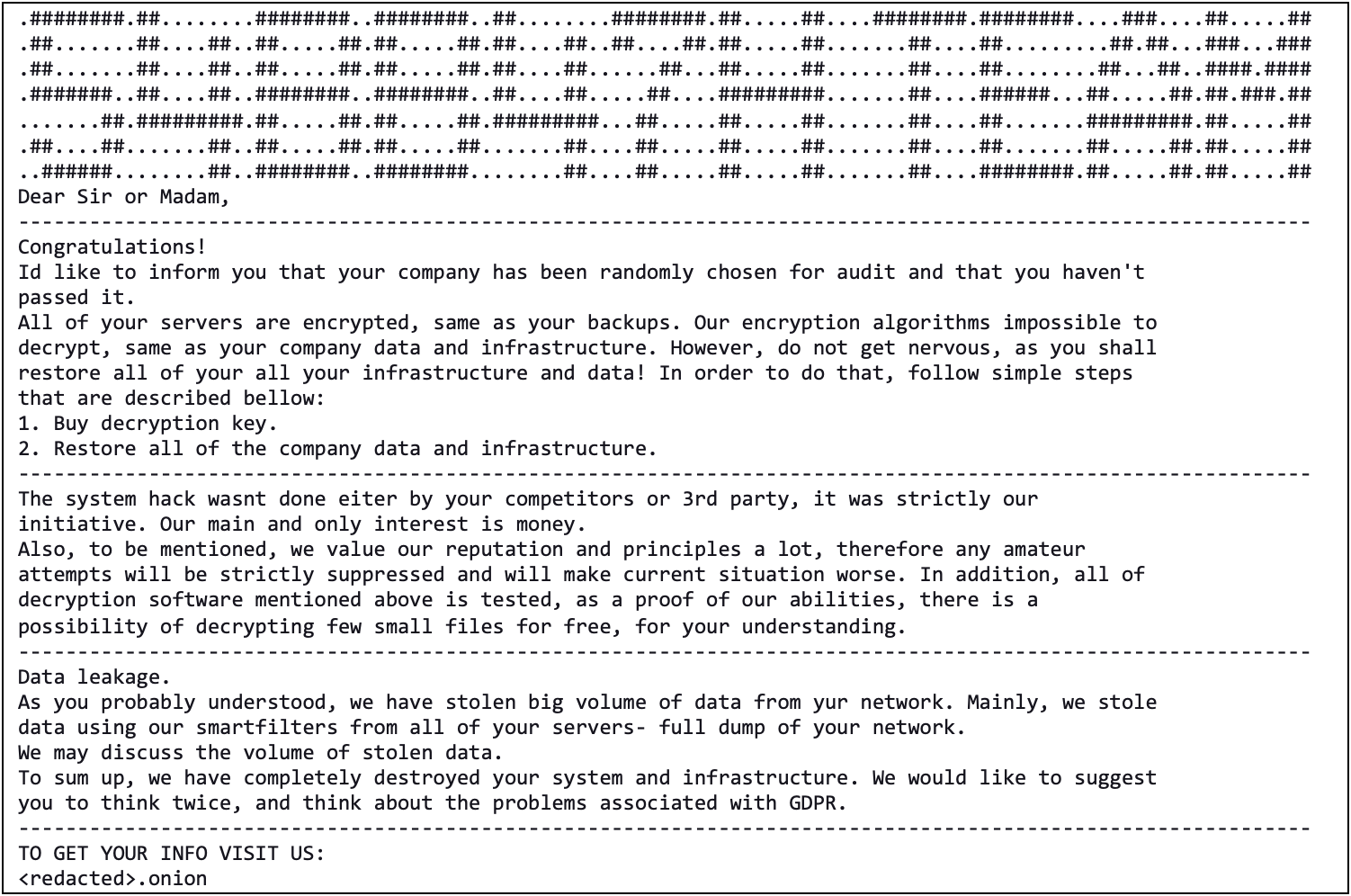

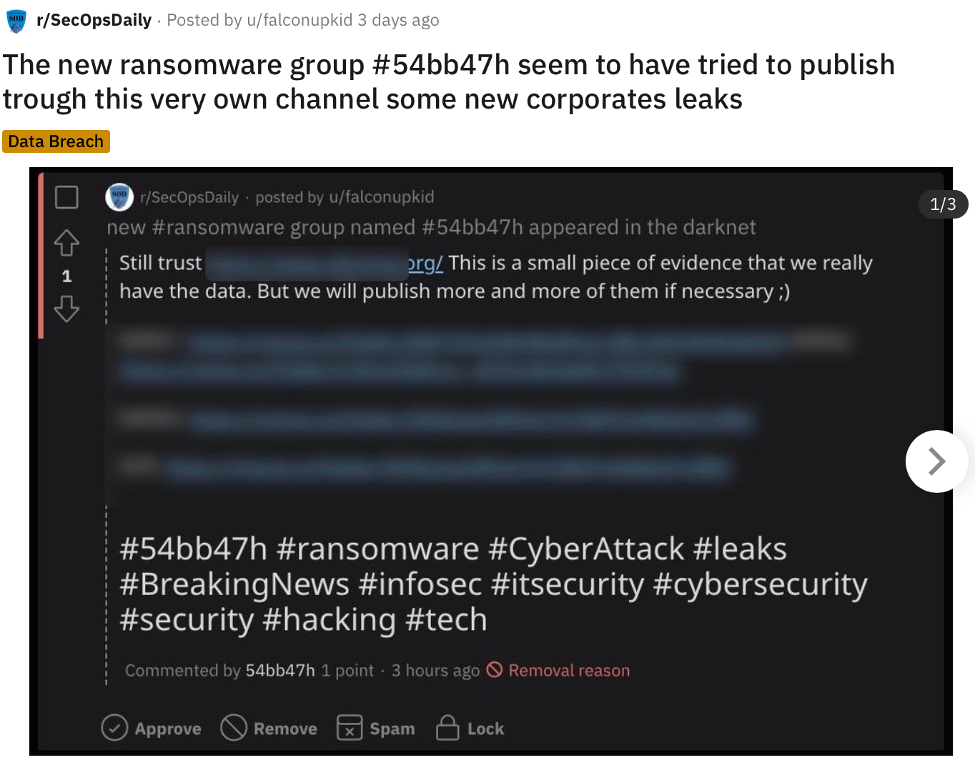

安息日が最初に明るみに出たのは、2021 年 10 月、このグループがRedditと現在停止中の Twitter アカウント @ 54BB47hで米国の学区を公に侮辱し、強要したときでした。この最近の恐喝では、攻撃者はランサムウェアを展開した後、数百万ドルの支払いを要求しました。メディアの報道によると、このグループは教職員、保護者、さらには生徒に直接電子メールを送信するという異常に攻撃的な措置を講じ、学区にさらに世論の圧力をかけました。

UNC2190 は多面的な恐喝モデルを使用しており、ランサムウェアの展開の範囲が非常に限定されている可能性があり、大量のデータが盗まれて悪用され、攻撃者が積極的にバックアップを破壊しようとします。

脅威アクターは、公開データ漏洩を利用して、被害者に身代金要求を支払うよう強要しました。 Sabbath は公共の恥辱のブログを運営していますが、Mandiant は、2021 年 11 月中旬から被害者が公的に強要されていることを確認しただけで、2 日間で 6 人の被害者が追加されました。以前は Arcane ブランドでしたが、Mandiant は 2021 年 6 月に 3 人の被害者が公然と強要されたことを確認しました。

アルケイン リブランド

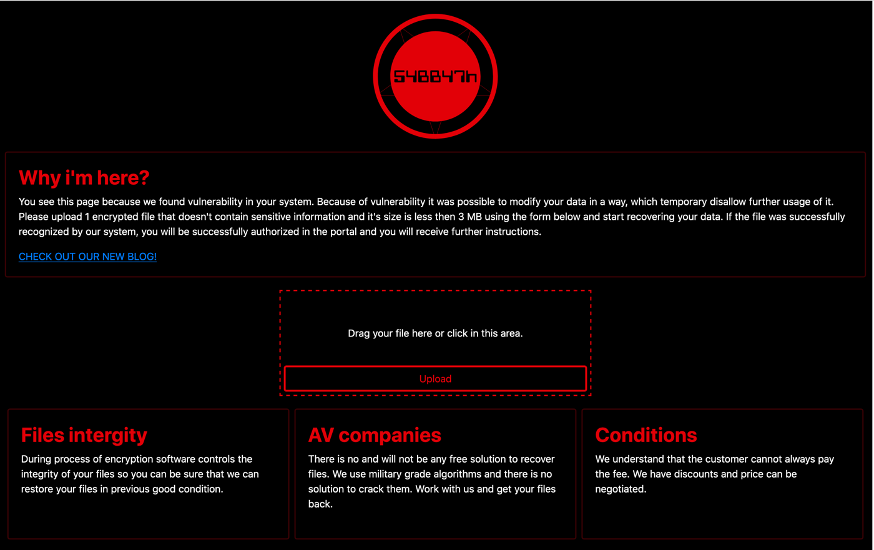

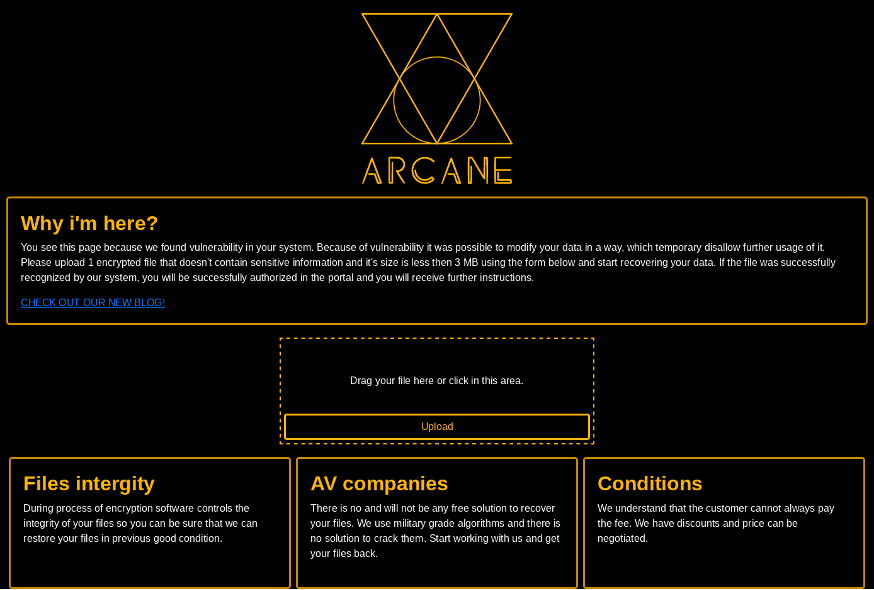

Mandiantは、2021 年 10 月に最初に公開された新しい Sabbath 公開の恥辱の Web ポータルとブログが 2021 年 6 月の Arcane のものとほぼ同じであることを発見しました。これには、同じテキスト コンテンツと、名前、配色、およびロゴへのマイナーな変更が含まれていました。脅威アクターは、更新された Web フォーラムで一貫した文法エラーを保持していました。

舞台裏では、Arcane から Sabbath へのブランド変更の間、攻撃を実行するために使用されるアフィリエイト モデルに技術的な変更がほとんど加えられていません。両方のランサムウェア アフィリエイト サービスの BEACON サンプルとインフラストラクチャは変更されていません。マルウェア サンプル PE のコンパイル時間は、攻撃者が使用した Themida パックの BEACON ドロッパー (md5 6bd1a3849bb9d5f9ac5b4f4049081334 や 38667bc3ad2dcef35a5f343a5073e3f2など) で同じでした。

UNC2190 BEACON サンプルのハンティング

2020 年 7 月以降、UNC2190 はBEACONを使用して、以下を含む独自の可鍛性プロファイル要素を使用しています。

- 次のような、kitten.gif で終わる GET 要求:

- hxxps://markettc.biz/gifs/ZsoCzxU-X-5D3ZhV2zzKgc8SHhygCYmWpBRCS_mRV_SZxyWaaSPw7FFtcZ66twQ_uTDp5Edls

mRa6K8GPtMVBnKOHhM6EgcnE4znZPiyXskZJXmHLSYAnkpLwOrxyCorkFthelDg

VnuW7k3UVzDjEz3W4xuxSKBq2DuseaG-F0dob1M/kitten.gif

- hxxps://markettc.biz/gifs/ZsoCzxU-X-5D3ZhV2zzKgc8SHhygCYmWpBRCS_mRV_SZxyWaaSPw7FFtcZ66twQ_uTDp5Edls

- POST 変数「image_url」は、ロシアの人気ソーシャル メディア サイト VK でホストされている特定の画像を指します: hxxps://sun9-23.userapi.com/G4JvdZDEfLdIPlNN1-JkMGQ2unf2KEIV54Om5g/abJ70jGHfVk.jpg

- ユーザー エージェント: ” Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML、Gecko など) Chrome/80.0.3987.163 Safari/537.36 “

Mandiant は、UNC2190 が利用する次のような追加のインフラストラクチャの類似点を発見しました。

- クラウド サービスを使用してマスクされた実際の IP。

- 自己署名 TLS 証明書の通称「 Microsoft IT TLS CA 5 」

ウイルス対策検出を回避するための進化

2021 年 3 月、Mandiant Consulting は、Mandiant が UNC2190 に帰属する BEACON ペイロードをロードしようとする 2 つの試みをアンチウイルスが検出してブロックした、追跡対象の別の UNC グループへの侵入を観測しました。その後、別の追跡された攻撃者が、この被害者に別のランサムウェアを展開し、より多くの成功を収めました。 2021 年 7 月 6 日以降、Mandiant は Themida を使用して UNC2190 BEACON マルウェアをパックし、検出から保護していることを検出しました。

ROLLCOAST ランサムウェアの詳細

2020 年 7 月、Mandiant は UNC2190 による ROLLCOAST ランサムウェアの使用を初めて検出しました。ロールコースト

システムに接続された論理ドライブ上のファイルを暗号化するランサムウェア プログラムです。 ROLLCOAST は、名前付きエクスポートを持たないダイナミック リンク ライブラリ (DLL) です。 Mandiant が観察したところ、序数エクスポート 0x01 が 1 つしかありませんでした。これは、おそらくアフィリエイトに提供された BEACON を通じて、サンプルが検出を回避し、メモリ内で呼び出されるように設計されていることを示唆しています。同様の侵入に取り組んでいるインシデント対応者は、分析のためにメモリをキャプチャする必要があります。 ROLLCOAST は、この侵入中にディスクに書き込まれず、Mandiant によってメモリ内でのみ検出されました。

マルウェアは、システム言語のチェックから開始し、以下の表からサポートされていない言語コードを検出すると終了します。他の多くのランサムウェア ファミリーは、ロシアやその他の独立国家共同体加盟国でシステムの暗号化を回避するための同様のチェックを行っています。おそらく、ランサムウェア オペレーターや関連会社が存在する可能性が高い国で法執行機関の注意を引くことを避けるためです。

言語の除外

システム言語が次のいずれかに一致する場合、ROLLCOAST は終了します。

|

言語 ID |

説明 |

|

0x419 |

ロシア語 (ロシア) |

|

0x41A |

クロアチア語 (クロアチア) |

|

0x41B |

スロバキア語 (スロバキア) |

|

0x41C |

アルバニア語 (アルバニア) |

|

0x41D |

スウェーデン語 (スウェーデン) |

|

0x41E |

タイ語 (タイ) |

|

0x41F |

トルコ語 (トルコ) |

|

0x420 |

ウルドゥー語 (パキスタン・イスラム共和国) |

|

0x421 |

インドネシア語 (インドネシア) |

|

0x422 |

ウクライナ語 (ウクライナ) |

|

0x423 |

ベラルーシ語 (ベラルーシ) |

|

0x424 |

スロベニア語 (スロベニア) |

|

0x425 |

エストニア語 (エストニア) |

|

0x426 |

ラトビア語 (ラトビア) |

|

0x427 |

リトアニア語 (リトアニア) |

|

0x428 |

タジク語 (キリル文字、タジキスタン) |

|

0x429 |

ペルシア語 (イラン) |

|

0x42A |

ベトナム語 (ベトナム) |

|

0x42B |

アルメニア語 (アルメニア) |

|

0x42C |

アゼルバイジャン語 (ラテン、アゼルバイジャン) |

|

0x42D |

バスク語 |

|

0x42E |

上ソルブ語 (ドイツ) |

|

0x42F |

マケドニア語 (マケドニア旧ユーゴスラビア共和国) |

|

0x430 |

南ソト(南アフリカ) |

|

0x431 |

ツォンガ語(南アフリカ) |

|

0x432 |

英語 (南アフリカ) |

|

0x433 |

ベンダ(南アフリカ) |

|

0x434 |

コーサ語 (南アフリカ) |

|

0x435 |

ズールー語 (南アフリカ) |

|

0x436 |

アフリカーンス語(南アフリカ) |

|

0x437 |

グルジア語 (ジョージア) |

|

0x438 |

フェロー語 (フェロー諸島) |

|

0x439 |

ヒンディー語 (インド) |

|

0x43A |

マルタ語 (マルタ) |

|

0x43B |

サーミ語、北部 (ノルウェー) |

|

0x43D |

イディッシュ語 (世界) |

|

0x43E |

マレー語 (マレーシア) |

|

0x43F |

カザフ語 (カザフスタン) |

|

0x440 |

キルギス(キルギス) |

|

0x441 |

スワヒリ語 (ケニア) |

|

0x442 |

トルクメン語 (トルクメニスタン) |

|

0x443 |

ウズベク語 (ラテン語、ウズベク語) |

|

0x444 |

タタール語 (ロシア) |

タイクーンとの類似点

Mandiant は ROLLCOAST の要素をTycoon ランサムウェアの要素と比較し、いくつかの類似点を発見しました。

- どちらのランサムウェア ファミリも、GCM モードで AES を使用してファイルを暗号化します

- 無視されたディレクトリ、ファイル、および無視された拡張子「.lolz」を含む拡張子が重複しています。

これは、開発者が ROLLCOAST をモデル化したか、Tycoon ランサムウェアから要素をコピーしたことを示唆しています。 ROLLCOAST と TYCOON は全体的な実装が異なります。TYCOON は Java ベースのランサムウェアですが、ROLLCOAST はそうではありません。さらに、公に報告された TYCOON には、ROLLCOAST にはないように見える機能があります (シェル コマンド、バックアップの改ざん、ファイアウォールの改ざん、wmic)。

ロールコースト弦

|

|

ROLLCOAST 暗号化ファイル命名規則

ファイルは暗号化され、次の形式に名前が変更されます。

VirusTotal から復元された暗号化ファイルの例:

covid の結果 <編集済み>.pdf.[6EEC0F355072<編集済み 4 桁>].54bb47h

結論

UNC2190 は知名度が低く、小規模なランサムウェア アフィリエイト グループである可能性がありますが、規模が小さく、ブランド変更を繰り返すことで、一般の人々の精査を避けることができました。 Mandiant の 2021 年の傾向と 2022 年の予測レポートでは、医療に影響を与えるランサムウェアによるデータ窃盗活動が 2020 年 1 月から 2021 年 6 月にかけて増加したと指摘されていますが、一部のグループは病院を標的にすることは避けると主張しています。 UNC2190 は、商用パッカーの導入やサービス提供のブランド変更など、戦略とツールにわずかな変更を加えながら、過去 1 年間運用を続けてきました。これは、BEACON などのよく知られているツールが、あまり知られていないグループによって利用された場合でも、影響力があり収益性の高いインシデントにつながる可能性があることを強調しています。

謝辞

Joshua Shilko の分析的貢献、Barry Vengerik、Tufail Ahmed、Isif Ibrahima、Andrew Thompson、Jake Nicastro、Nick Richard、Moritz Raabe のテクニカル レビュー、およびすべての Mandiant 研究者、コンサルタント、Advanced Practices External Collectors、FLARE RE に感謝します。この投稿のコンテンツを作成するためのサポート、調査、および支援。

MITRE ATT&CK

Mandiant は、UNC2190 が次の手法を使用していることを確認しています。

|

ATT&CK戦術カテゴリ |

テクニック |

|

発見 |

T1016: システム ネットワーク構成の検出 T1057: プロセス検出 T1083: ファイルとディレクトリの検出 T1518: ソフトウェア検出 |

|

影響 |

T1486: 影響を与えるために暗号化されたデータ |

|

発見 |

T1016: システム ネットワーク構成の検出 T1057: プロセス検出 T1083: ファイルとディレクトリの検出 T1518: ソフトウェア検出 |

|

防御回避 |

T1027: 難読化されたファイルまたは情報 T1027.002: ソフトウェア パッキング T1055: プロセス インジェクション T1497: 仮想化/サンドボックスの回避 T1497.001: システムチェック T1564.003: 隠しウィンドウ |

|

持続性 |

T1136: アカウントの作成 |

|

コマンドと制御 |

T1071.001: Web プロトコル T1573.002: 非対称暗号 |

|

資源開発 |

T1587.003: デジタル証明書 T1608.003: デジタル証明書のインストール |

|

実行 |

T1059.001: PowerShell |

屋良署名

注: FE_Hunting ルールは、疑わしいファイルを広くキャプチャするように設計されており、特定のマルウェアや脅威を検出するようには設計されていません。

|

} |

|

} |

|

} |

指標

|

マルウェアファミリー |

インジケータ |

|

ビーコン |

aequira1aedeezais5i.probes.space |

|

ビーコン |

jeithe7eijeefohch3qu.probes.site |

|

ビーコン |

datatransferdc.com |

|

ビーコン |

farhadl.com |

|

ビーコン |

markettc.biz |

|

ビーコン |

プローブ.スペース |

|

ビーコン |

tinysidney.com |

|

ビーコン |

helpgoldr.com |

|

ビーコン |

frankir.com |

|

ビーコン |

greentuks.com |

|

ビーコン |

45.79.55.129:443 |

|

ビーコン |

45.146.166.24:443 |

|

ビーコン |

45.147.230.221:2002 |

|

ビーコン |

aimee0febai5phoht2ti.probes.website |

|

ビーコン |

cofeelovers.com |

|

ビーコン |

doratir.com |

|

ビーコン |

gordonzon.com |

|

ビーコン |

プローブ.サイト |

|

ビーコン |

プローブのウェブサイト |

|

ビーコン |

45.79.55.129:80 |

|

ビーコン |

45.141.84.182:443 |

|

ビーコン |

45.147.230.137:3001 |

|

ビーコン |

PE コンパイル時間 1622138290 (2021/05/27 17:58:10) |

|

マルウェアファミリー |

MD5 |

SHA1 |

SHA256 |

|

ビーコン |

ef3363dfe2515b826584ab53c4bb7812 |

3357fd8d5a253b7d84101e902480bf2dd2f7773c |

da92878c314307a5e5c9df687ec19a402d93126b3818e5fb6b7241ab375d1e12 |

|

ビーコン |

f1b2f83aa08b8f6f01cac6bf686786d2 |

366390c3cd829d1172f02e564d35cfb2c667e9fc |

0fb410b9a4d32a473b2ee28d4dc5e19a64524e107b980fc1ce8de2ad0dcc3302 |

|

ビーコン |

6bd1a3849bb9d5f9ac5b4f4049081334 |

a0928456f12e909ec03eadce449bc80f120bfbf8 |

298662f3fed24d757634a022c16f4124919b653f8bf7717e4f7a5b7d741729c0 |

|

ビーコン |

e94089ff2e0b93ce38076cca370cf8cc |

dc3c26f305648a12484c17d6166397a002a93707 |

afd61168c1fae6841faa3860dca0e5839f1b7a3169184a1c04de5a9b88adfe5d |

|

ビーコン |

ac76d6c5c223688edf2d53745036d594 |

5972b873977912adf06203b61685f32a6ccb9eee |

a053408747e9b32721d25c00351c4ce9286208e8714780416f18cbe2536672a9 |

|

ビーコン |

64da229042dffddf5bb30a4a1d8b1f1e |

3dc46fa5ebc87e8adcb6eaa0b407574506c957bb |

b2ffd7d83e004308a97355a18529fe3528dcbbd7901fb28aaad9d46194469947 |

|

ビーコン |

1789f6177300d503289c482910f223d9 |

5c3f297bab8a5e93aac91a9df920c54bee2c836d |

e302a958856208adeab4ab3cd6d2991e644798fabd57bb187a0aede314a4baa0 |

|

ビーコン |

dbfa3eb08d858d5bbb0cc72f497192b0 |

182e9d1026c63503aadb78bbc3788b7ba2cdb69a |

8ddb23c90cb4133b4624127a1db75335a51e90d557c01e996ce33fe23f638e71 |

|

ビーコン |

79c6c4329a36df20a6abf67b01352b20 |

fc7b3d8beab604cf47203f4f9a2aa8594bd54fb7 |

1bbb11e526141af7bafb5d4db3671b1a01bb277fda047920995c1f2a4cb6654c |

|

ビーコン |

6ae156c0a1900b6ff2c903a950d50dce |

7b178842e1b53f163f869d9da3da32032fe29abb |

1cd586852d2c06b0f7209c7a4da8f3d0de794f92e97b7c4405ad71c859dc2f50 |

|

ビーコン |

b0333d840e136326a2bd612fcf73fff0 |

8467b4f784156f2e508a3fed0ef0b6ddcf330c0d |

79b47780382f54ca039ad248d8241e42a7ed6b1e4b75af836890e4e46c0f8737 |

|

ビーコン |

7669f00b467e2990be182584b341c0e8 |

2eaa91f38461d708ee6e94ec2f738f3cdfb229b7 |

f4ac75a045acee2cadbe9fa0e02bfd4ab4124018e00193930966b8141351115f |

|

ビーコン |

60aec56cb2262ae46fc39c45fc814711 |

bb22515f2e8e4d5660dc8565869d966502a0123e |

3edb237aeee6efad6f21f0f2c2037ec0f9f817197432de9759b0a772a4c8f311 |

|

ビーコン |

f7e7201325892dcc287c60a0748edb16 |

35f02a778ea7504331ddd025f0d927e0773ffd31 |

a4891cc85802833d9a89e2522a42a7e3c8dc6de1d2bbed5945497ee4006c8ddb |

|

ビーコン |

c4a369880e3e5c3dc42ebf8cdacc9d6c |

037889e6d714c7ff6341bdb8a8bebbddc21fc36e |

756ed760cbf4b35054c78a75009f748f0f6cd5eb2cbd44bb3a2d964da3c419cf |

|

ビーコン |

98f2b23eb265d73a05b2cce17d53eba4 |

41cc9afc79aaee60f6436192c6582907e41d89f7 |

87cdcbc55aed4267f47a913b17f4bc697634bf633659c639f87a4dbf00f853c1 |

|

ビーコン |

38667bc3ad2dcef35a5f343a5073e3f2 |

22cf10ec5047a86a49c1819c4943290321a29918 |

a8741f6f400c7fedfbdc7a298ab4a636be42d379eb4ecc3cccd81eadca09f8d0 |

|

ビーコン |

aa2a14e1819f4b1cc685801e07186b0d |

101930bbec76ee4a147117cdfcb56aa2208a579d |

5a6b7569c2b8e91f5bd8a67322af384cfad5ddaf3ea9de271093a0879b88c438 |

|

ビーコン |

61bbe1c1b2aa40c0d8aa7e00c2c4f7b6 |

6eff4b7b5ccf92eb0f134591237fe1db7c71826a |

f883f7d7c068b6f1eb62804591d748c28c584fbfb769628d9567c22aa00f26f6 |

|

ROLLCOAST の身代金メモ 2020年7月 |

0b6757090d9ebc8d497e71b177acf256 |

25b175a71906e354a24003803574c4420f02a82f |

e25f2284fc6e80011587bf95829d8ff30ecae06a2d2bbe494d8af3bd05f9e43f |

参照: https://www.mandiant.com/resources/blog/sabbath-ransomware-affiliate

Comments