ビジネスはエンド ユーザーに依存していますが、エンド ユーザーは多くの場合、セキュリティのベスト プラクティスに従っていません。適切なパスワード セキュリティ ポリシーがなければ、エンド ユーザーがパスワードを 1 回間違えるだけで、組織の防御が破られてコストがかかる可能性があります。

エンド ユーザーは、作業を迅速かつ効率的に行いたいと考えています。パスワード プロンプトは煩わしいものと見なされる可能性があり、ユーザーは従うべきベスト プラクティスを知らないか、それに従うことの重要性を理解していない可能性があります。

共有、再利用、脆弱なパスワードは組織を危険にさらす可能性があるため、適切なポリシーを導入することはセキュリティにとって不可欠です!

パスワードのリスク

パスワードは、多くのユーザーが思い出すことができ、システムを保護するために不可欠であり続ける限り、コンピューターの定番となっています。パスワードを作成する方法はたくさんありますが、すべてが同じように効果的というわけではありません。パスワードで保護されたシステムが失敗する可能性があるさまざまな方法を考慮することが重要です。

最も明白な問題は、「password1」などの簡単に推測できるパスワードです。攻撃者は 数回試行するだけで、 このパスワードを簡単に破ることができます。ただし、パスワードは、複数のサイトで同じパスワードを再利用したり、同僚とパスワードを共有したり、公共のコンピューターでパスワードを覚えたりするなど、他の方法では安全ではない可能性があります.

ハッキングされやすい文字とパターン

パスワード クラッキング テクノロジは常に進化し、より高速になっています。簡単に入手できる専用のパスワード クラッキング ツールもあります。フィッシングからソーシャル エンジニアリング攻撃、ブルート フォース攻撃、辞書攻撃、マルウェアまで、すべてがパスワード クラッキングの形式です。

ユーザーは、パスワードを作成するときにベース ワードを使用することがよくあります。 password、welcome、admin などのベース ワードは広く使用されており、トップ 10 に含まれています。パスワードの変更や新しいパスワードの作成を求められた場合、単語内の特定の文字を数字に置き換えたり、パスワードの先頭と末尾に特殊文字 (「!」や「#」など) を追加したりすることがよくあります。

ただし、パスワード クラッカーはこれらのパターンをツールに組み込み、その効果を低下させています。

パスワードの共有とパスワードの再利用

多くのユーザーは、複数のサイトで同じパスワードを使用して、資格情報を覚えやすくしています。たとえば、ユーザーが Facebook などのソーシャル メディア サイトで詐欺にあった場合、攻撃者は職場のサイトで同じパスワードを試す可能性があります。

全体として、共有パスワードとパスワードの再利用により、攻撃者はエンドユーザーを通じて企業を標的にする複数の方法を利用できます。

適切なパスワード処理手順

パスワードの盗難と悪用は、さまざまな形で発生する可能性があります。主な例は、従業員が個人のデバイスを使用して会社のリソースやコミュニケーションにアクセスする場合です。ユーザーの個人用デバイスには適切なセキュリティ ピンが配置されておらず、脆弱なままになっている可能性があります。

また、従業員が自分の電話に会社のメールを持っていたり、会社のリソースにアクセスしたりしている場合に、デバイスが盗まれた場合、適切なセキュリティとアクセス制御がなければ、大きなセキュリティ リスクが生じます。

残念ながら、モバイル セキュリティは多くの組織にとって後回しにされがちです。

パスワードを保護するためのベスト プラクティス

パスワードが安全でない可能性がある中で、パスワードを作成および管理するためのベスト プラクティスとは?時間が経つにつれて、組織がパスワード ポリシーについてより多くの知識を得るにつれて、特に近年、推奨される手順が進化してきました。

- 安全なパスワードの作成 – 安全なパスワードを作成するには、ハッキングされやすい文字やパスワードを避けるだけでは不十分です。 NIST の推奨に従って、パスワードは少なくとも 8 文字 (それより長くない場合) の長さである必要があり、連続する文字 (「1234」など) を含めないでください。さらに、覚えやすく安全なパスワードをユーザーが作成できるように、複雑さの要件を緩和する必要があります。

- パスワードの共有とパスワードの再利用を回避 – サイトとアプリケーションごとに一意のパスワードを共有せずに使用することで、他の場所でパスワードが盗まれても組織が危険にさらされることはありません。各ユーザーにアカウントを持つことを要求し、パスワードの共有を許可しないことで、セキュリティを強化しながら、説明責任とログ機能を向上させます。

- パスワードが侵害されたパスワード リストに含まれていないことを確認する – パスワードの作成または変更を受け入れる前に、システムは最新の侵害されたパスワード リストを参照し、パスワードが安全でないと見なされた場合はユーザーに警告する必要があります。

- 多要素認証 (MFA) を使用する – 多要素認証 (MFA) を使用して、パスワードで保護されたアカウントのセキュリティを強化します。 2 番目の要素は、パスワードが解読された場合に攻撃者がアカウントにアクセスする能力を制限します。

最近の脆弱なパスワード レポートでは、侵害されたパスワードの 83% が、規制パスワード標準のパスワードの長さと複雑さの要件を満たしていることが明らかになりました。これは、ベスト プラクティスに従っている場合でも、継続的なパスワード セキュリティのために強力なパスワード ポリシーを実施する必要があることを示しています。

脆弱性を排除するための強力なパスワード ポリシーの適用

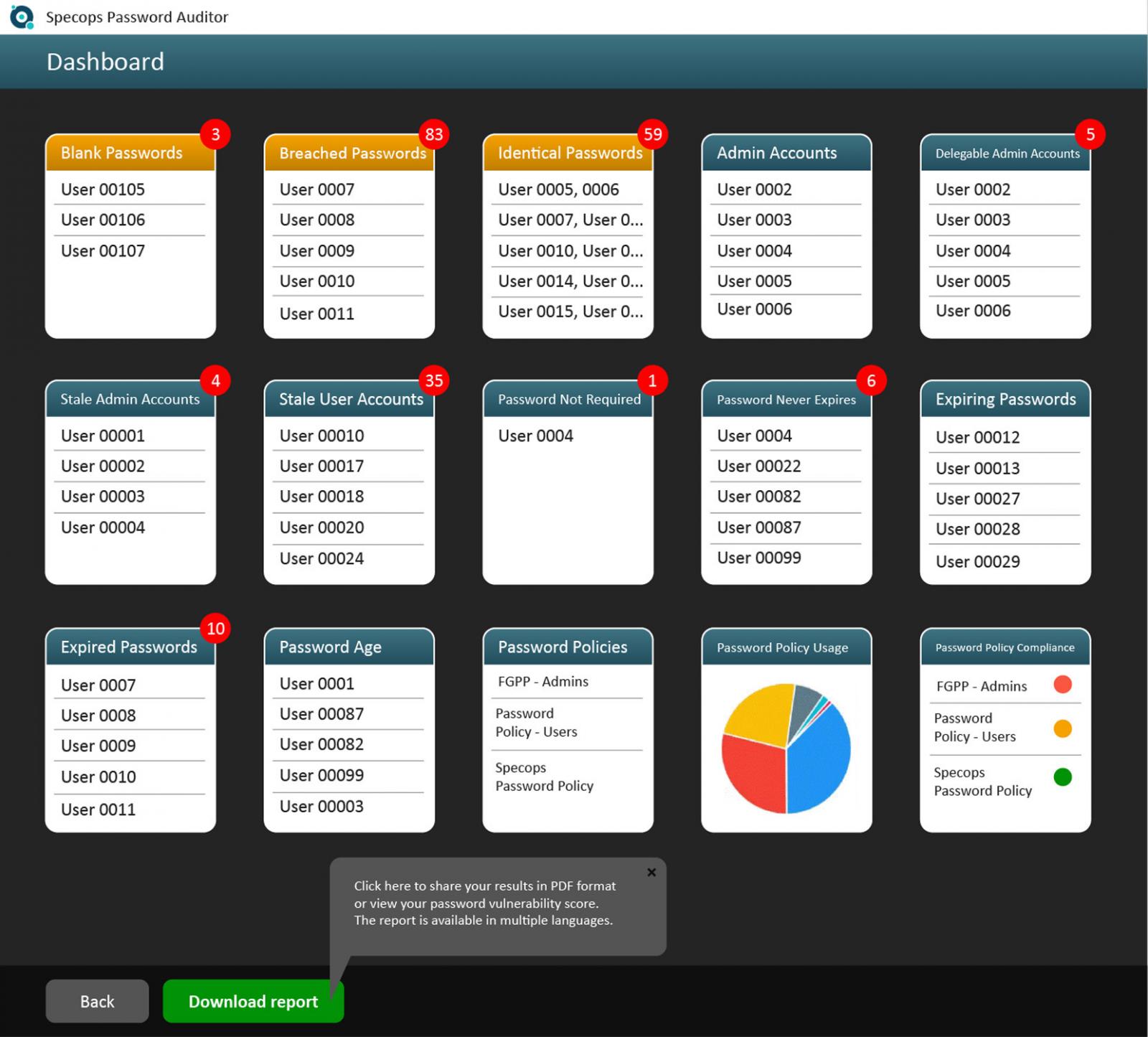

組織の一般的なパスワードの健全性を知っていますか?組織のパスワードの健全性を簡単に確認するには、Active Directory の無料スキャンをダウンロードして実行します。

環境の詳細な調査を実行します Specops パスワード オーディタ. AD をスキャンして、準拠していないパスワードまたは 940 を超えるパスワードが侵害されたパスワードを探し、無料の読み取り専用レポートを取得します。

これにより、ユーザーの全体像を把握し、組織内のパスワードの脆弱性を検出できます。

バイオメトリクスとパスキーの出現にもかかわらず、パスワードは依然として多くのビジネス システムの重要なコンポーネントです。ビジネスの継続的なセキュリティを確保するには、適切に定義されたパスワード ポリシーを導入することが不可欠です。

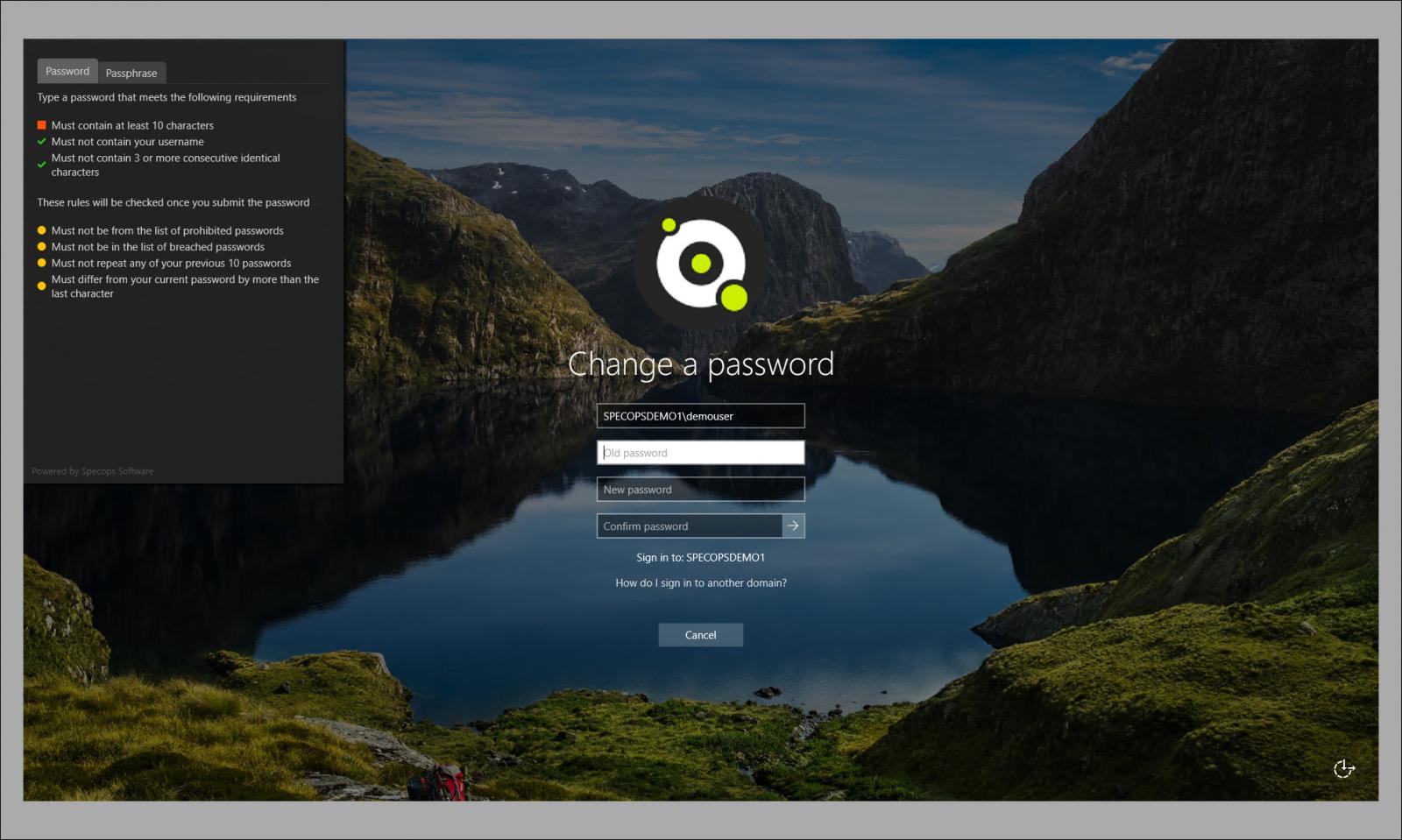

Specops パスワード ポリシーは、コンプライアンス指向のテンプレート、包括的なパスワード作成ルール、侵害されたパスワード保護により、標準の Microsoft Active Directory パスワード ポリシーを強化し、侵害された 30 億を超えるパスワードをブロックします。リアルタイムのエンド ユーザー フィードバックにより、ユーザーはパスワードの作成に必要なものも確認できます。

エンドユーザーのパスワードを安全に保つ

強力なセキュリティ体制を維持しながら、エンド ユーザーの生産性と安全性をサポートすることは困難な場合があります。共有および再利用される安全でないパスワードは、あらゆる組織に非常に現実的かつ持続的な脅威をもたらします。

Specops Password Policyなどのツールによって適用される安全なパスワード ポリシーは、環境とエンド ユーザーを安全に保ち、組織の脆弱性を軽減します!

Specops Softwareによる後援および執筆

Comments