Mandiant Threat Intelligence は、運用技術 (OT) ネットワークに直接影響を与える金銭目的の脅威活動の増加について、広範囲に調査し、執筆してきました。この調査の一部は、 侵害後の産業用ランサムウェアとFireEye の OT セキュリティへのアプローチに関する以前のブログ記事で入手できます。この活動の背後にいる攻撃者のほとんどは、IT と OT を区別していないか、OT 資産に特に関心を持っている可能性がありますが、彼らは金儲けという目標に突き動かされており、これらのネットワークでの運用に必要なスキルを実証しています。たとえば、侵害後のランサムウェア展開への移行は、攻撃者がより複雑な環境に適応する能力を強調しています。

このブログ記事では、OT プロセスを含む 2 つの異なるプロセス キル リストを調査することで、この傾向をさらに詳しく調べています。これらは、さまざまなランサムウェア サンプルやファミリと共に展開されていることが確認されています。これらのリストは、特定の OT をターゲットにしたものではなく、被害組織で偶然に資産をスキャンした結果である可能性が高いと考えています。この判断は、防御側にとっては最初は朗報のように思えるかもしれませんが、それでもなお、この活動は、組織の OT 内で、非常に多産で金銭目的の脅威アクターが活動していることを示しています (これらのプロセス キル リストの内容に基づいて)。盗まれた情報と混乱したサービスの身代金。

OT プロセスを含む 7 つのランサムウェア ファミリとともに展開された 2 つの独自のプロセス キル リスト

脅威アクターは、ランサムウェアと一緒に、またはランサムウェアの一部としてプロセス キル リストを展開し、ウイルス対策製品を終了させ、代替の検出メカニズムを停止し、ファイル ロックを解除して、重要なデータが確実に暗号化されるようにすることがよくあります。その結果、これらのリストを展開すると、攻撃が成功する可能性が高くなります (MITRE ATT&CK T1489)。侵害後のランサムウェア攻撃では、攻撃者は定期的にリストを調整して、被害者の環境に関連するプロセスを含めます。これらのプロセスを停止することにより、攻撃者は重要なシステムからのデータを確実に暗号化します。プロセスが現在使用されている場合、重要なシステムは影響を受けない可能性があります。重要なシステムに障害が発生する可能性が高まるにつれて、ターゲットはその物理的な生産に影響を与える可能性が高くなります。

First Process Kill List は、少なくとも 6 つのランサムウェア ファミリによって利用されています

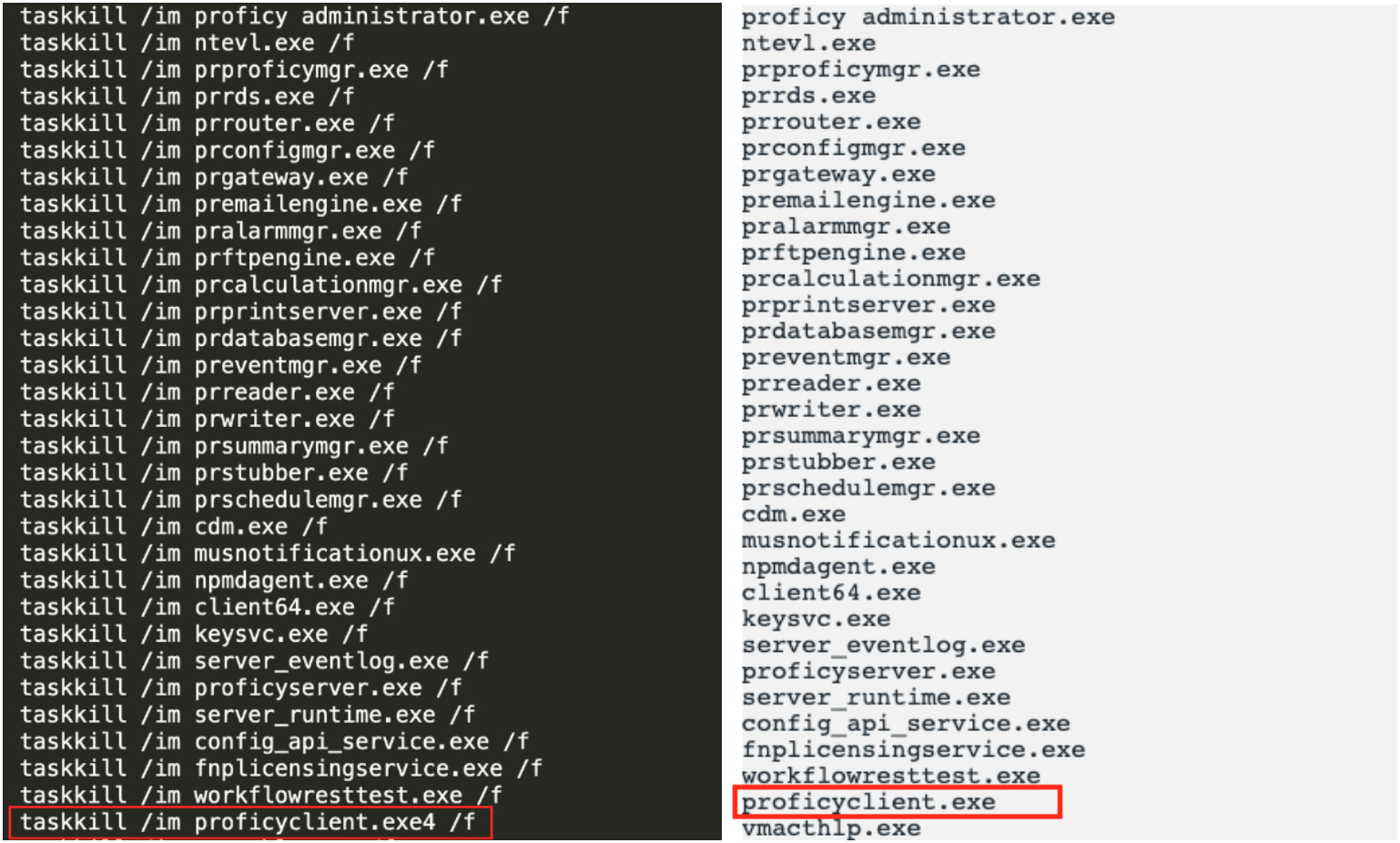

Mandiant は、少なくとも 6 つのランサムウェア ファミリ (DoppelPaymer、LockerGoga、Maze、MegaCortex、Nefilim、および SNAKEHOSE) のサンプルを特定しました。これらはすべて、過去 2 年間に産業組織に影響を与えた注目のインシデントに関連しており、一般的なプロセス キルを利用しています。 1,000 以上のプロセスを含むリスト。 2020 年 2 月の以前のブログ投稿で簡単に説明したリストには、OT 実行可能ファイルに関連する数十のプロセスが含まれています。主に、歴史家やヒューマン マシン インターフェース (HMI) に使用されるスイートである General Electric Proficy からのものです。これらのプロセスをこの kill リストに含めると、プロセスの履歴データが限定的に失われる可能性がありますが、オペレーターが物理プロセス自体を制御する能力に直接影響を与える可能性は低いことに注意してください。

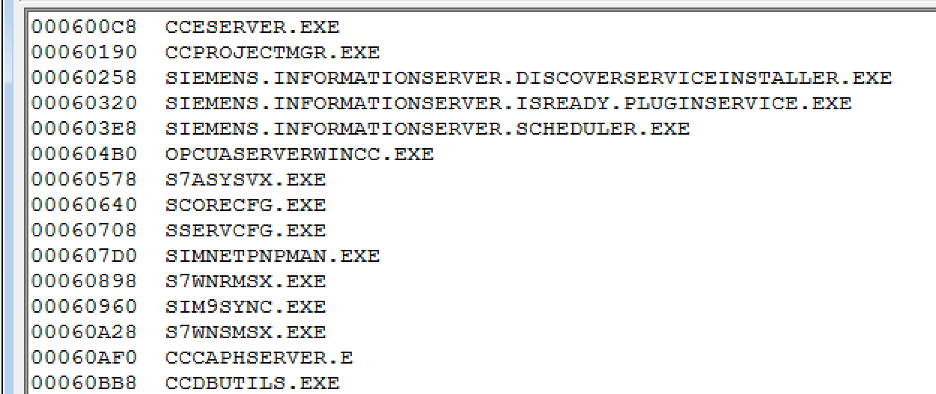

私たちが特定した共有キル リストの最初の反復は、2019 年 1 月に LockerGoga (MD5: 34187a34d0a3c5d63016c26346371b54) と共に展開されたバッチ スクリプトでした (図 1)。私たちが観察したリストの他の繰り返しも、ランサムウェア バイナリに直接ハードコードされています。プロセス キル リストを展開するために使用されるさまざまな手法、さまざまなマルウェア ファミリの使用、および各リスト反復間のわずかな違い (主にプロセスのタイプミス。たとえば、 a2guard.exea2start.exe ; nexe ; proficyclient.exe ) は、より多くの可能性が高いことを示しています。 1 人以上のアクターがプロセス キル リストの真のソースにアクセスできました。このソースは、たとえば、ダーク Web フォーラムで共有されたプロセスの投稿、またはコンパイルされたリストを他のアクターと共有する独立したアクターである可能性があります。

このリストで特定された OT プロセスは、被害者の環境からの自動化されたプロセス収集の偶然の結果を表しているだけであり、OT に影響を与えるための的を絞った取り組みではないと考えています。これは、ターゲットを絞った外部調査を示唆するような、多くのベンダーや OT 関連プロセスの幅広い選択ではなく、OT 関連プロセスの比較的限られた特定の選択によってサポートされています。いずれにせよ、これは OT プロセスをリストに含めることの重要性を軽視するものではなく、FIN6 などの洗練された金銭目的のアクターが被害者の OT ネットワークを少なくともある程度は可視化していたことを示唆しています。その結果、攻撃者は、OT 資産を標的とする明示的な意図がなくても、これらのシステムに影響を与えるようにマルウェアを調整することができました。

OT 環境におけるほとんどのタイプのランサムウェア攻撃は、サービスの中断と、現在および過去のプロセス データへの一時的なビューの喪失をもたらします。ただし、このキル リストを利用するランサムウェアの影響を受けた OT 環境は、最初の被害者によって使用された 1 つ以上のプロセスをたまたま実行しているため、リストに含まれていますが、追加の影響に直面する可能性があります。たとえば、歴史家のデータベースは暗号化される可能性が高く、履歴データが失われる可能性があります。その他の影響には、停止期間に対応するプロセス データの収集のギャップや、重要なサービスのライセンス権へのアクセスの一時的な喪失が含まれる可能性があります。

CLOP ランサムウェア サンプルと一緒に展開された 2 番目のリストは、OT システムに影響を与える可能性が高い

Mandiant は、多数の OT 文字列を含むプロセスの列挙と終了のためにハードコーディングされたリストを使用して、CLOP ファミリーからのまったく無関係なランサムウェアの 2 番目のサンプル (MD5: 3b980d2af222ec909b948b6bbdd46319) を分析しました。リストには 1,425 を超えるプロセスが含まれており、そのうち少なくとも 150 が OT 関連のソフトウェア スイートに属しています (図 2 および付録)。

私たちの分析によると、CLOP マルウェア ファミリのプロセス キル リストは時間の経過とともに増加しており、さまざまな侵入時にスキャンされるプロセスが増えている可能性があります。現在、攻撃者がリストを拡大するために使用した正確なメカニズムを説明するのに十分な情報はありませんが、複数の被害者に対する攻撃者の偵察の結果であると思われます。私たちは、脅威アクターがタスクリスト ユーティリティの実行など、プロセス発見手順を採用していることを確認しました。これは、攻撃者がランサムウェアを展開する前に、少なくとも 1 つの被害者の OT ネットワークでプロセスをスキャンしたことを示しています。

CLOP も興味深いものです。マルウェア ファミリを利用して、非常に多作な金銭目的の脅威アクターが 1 人しか確認されていないからです。このグループは、少なくとも 2016 年から活動しており、早ければ 2014 年にも活動している可能性があり、大規模なフィッシング キャンペーンを実行してマルウェアを配布し、通常はランサムウェアの展開を通じて侵入を収益化することで知られています。攻撃者の多用途性と、金銭目的の侵入における長い歴史によって強調されるように、OT ネットワークにおける攻撃者の活動は、収益化のプロセスにおける追加のステップに過ぎない可能性があります。ただし、アクターの経済的動機は、OT のリスクが低いことを意味するものではありません。代わりに、CLOP サンプルの kill リストを分析したところ、含まれているプロセスは、上記の共有リストに含まれているプロセスよりも実際に OT システムを混乱させる可能性が高いことが示されています。

最初の kill リストとは異なり、CLOP サンプルにはプロセスのリストが含まれており、停止した場合、生産の視覚化と制御の両方を行うオペレーターの能力に直接影響を与える可能性があります。これは、HMI および PLC 監視をサポートする一部の組み込みプロセスの場合に特に当てはまります。 CLOP サンプルに存在する OT プロセスの一部は、次の製品に関連しています。

|

ベンダー |

製品 |

説明 |

|

シーメンス |

SIMATIC WinCC |

プロセス制御と自動化に共通の SCADA システム。 |

|

ベッコフ |

TwinCAT |

PC ベースのプロセス制御と自動化のためのソフトウェア。 |

|

ナショナルインスツルメンツ |

データ収集ソフトウェア (DAQ) |

センサーやコンディショニング デバイスからデータを取得するために使用されるソフトウェア。 |

|

ケップウェア |

KEP サーバー EX |

産業用デバイスから情報を収集し、その出力を SCADA アプリケーションに送信するソフトウェア プラットフォーム。 |

|

OPC 統合アーキテクチャ (OPC-UA) |

なし |

産業用機器とエンタープライズ システム間のデータ取得と交換のための通信プロトコル。 |

表 1: 特定された CLOP キル リストに含まれる OT プロセスに関連する製品の例

このソフトウェアが制御する物理プロセスは、ソフトウェア プロセスが予期せず終了した場合でも動作し続ける可能性がありますが、CLOP サンプルのキル リストに含まれるソフトウェア プロセスを停止すると、物理プロセスの表示/制御が失われる可能性があります。オペレータが機器とやり取りできない。これは、ランサムウェアによる中間システムの破壊だけでなく、プロセス制御および監視ソフトウェアの操作に必要な HMI/EWS 上の関連ファイル (構成ファイルやプロジェクト ファイルなど) へのアクセスの喪失によっても引き起こされる可能性があります。これにより、オフライン バックアップがなければ、影響を受ける環境の平均回復時間 (MTTR) が長くなる可能性があります。 CLOP サンプル リストでは、暗号化時に破損する可能性のある、ソフトウェア アプリケーションの設計とテストに特化したプロセスも特定しました。

プロセス キル リストは、金銭的な動機による OT への広範な関心を示す観察可能なものに過ぎない

金銭目的の脅威アクターは、さまざまな戦術や手法を活用してデータを取得し、後でそれを使用して利益を生み出します。歴史的に、金融関係者は OT システムにほとんどまたはまったく脅威を与えていませんでしたが、最近のランサムウェアと恐喝事件の増加は、産業運営がますます危険にさらされていることを浮き彫りにしています。 OT システムを明示的に標的とする金銭目的のアクターは確認されていませんが、ランサムウェア サンプルと共に、またはランサムウェア サンプルと共に展開されたプロセス キル リストに関する調査では、少なくとも 2 人の洗練された金融アクターが、通常の侵入中に OT ネットワークへのアクセスを拡大したことが示されています。

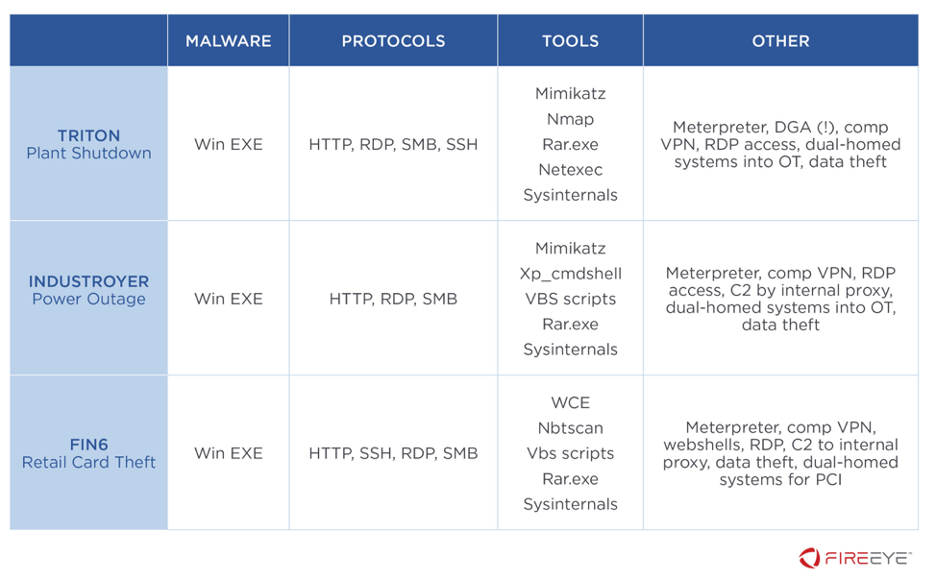

サイバー犯罪者が使用する TTP が、高度な攻撃者が使用する TTP にますます似ていることを考えると、OT が金銭目的の脅威活動にさらされる機会が増えていることは驚くことではありません。少なくとも 2018 年に、TRITON 攻撃者が標的のネットワークを通過する際に利用するコモディティおよびカスタム IT ツールについて公に議論して以来、私たちは一貫してこのメッセージを伝えてきました (図 3)。侵入を収益化しようとしながらも、OT に影響を与える経済的な動機を持つアクターの可能性は、次の理由で増加し続けます。

- 侵害後のランサムウェア モデルに移行する金銭目的の攻撃者は、収益化の使命の一環として、組織の最も重要なシステムに到達する方法を見つけて進化し続けます。これらのアクターは主に利益が原動力であるため、IT 資産と OT 資産を区別することはほとんどありません。

- OT 組織は、サイバー犯罪者と同じペースで進化するのに苦労し続けるでしょう。その結果、構成ミス、露出した脆弱性、不適切なセグメンテーションなどの小さな弱点があれば、金融関係者は侵入から利益を得ようとしてネットワークにアクセスできます。

- OT ソリューションの市場では、広く採用されている製品に IT サービスと機能が組み込まれ続けているため、テクノロジーの融合により、金融脅威アクターが標的とする攻撃対象領域が拡大すると予想されます。

- 金融機関と洗練された国家機関の両方が採用する TTP は、侵入による足がかりとして仲介システムに依存することがよくあります。その結果、金融グループが偶然に、または収益化戦略の一環としてのみ OT システムに到達する可能性がある場合でも、両方のグループのスキルは OT システムに到達する可能性が類似しています。

見通し

あらゆる動機の攻撃者が OT ネットワークにアクセスしやすくなるにつれて、これまで主に IT に影響を与えてきたセキュリティの脅威がより一般的になりつつあります。脅威アクターの観点から OT を単なる別のネットワークとして正規化することは、上記で説明した多くの理由から、防御側にとって問題となります。この最近の脅威活動は、次の 2 つの主な理由から警鐘を鳴らす必要があります。1 つは、組織が OT ネットワークを保護するために一般的に直面するさまざまなセキュリティの課題であり、もう 1 つは、セキュリティ侵害が明示的に標的となるように設計されていない場合でも、重大な結果をもたらす可能性があることです。生産システム。資産所有者は、侵害が発生するかどうかではなく、いつ発生するかという考え方で OT セキュリティを検討する必要があります。この考え方の変化により、防御側はインシデントが発生した場合に対応する準備を整えることができ、インシデントの影響を桁違いに軽減することができます。

付録: CLOP キル リストからの OT プロセスの選択

|

プロセス名 |

ベンダー |

|

ACTLICENSESERVER.EXE |

アトラスコプコ |

|

TCATSYSSRV.EXE |

ベッコフ |

|

TCEVENTLOGGER.EXE |

ベッコフ |

|

TCR.EXE |

ベッコフ |

|

ALARMMANAGER.EXE |

GE |

|

S2.EXE |

ハネウェル |

|

BR.ADI.DISPLAY.BRIGHTNESS.EXE |

B&R |

|

BR.ADI.SERVICE.EXE |

B&R |

|

BR.ADI.UPS.MANAGER.EXE |

B&R |

|

BR.ADI.UPS.SERVICE.EXE |

B&R |

|

BR.AS.UPGRADESERVICE.EXE |

B&R |

|

BRAUTHORIZATIONSVC.EXE |

B&R |

|

BRTOUCHVC.EXE |

B&R |

|

OPCROUTER4SERVICE.EXE |

Inray Industriesソフトウェア |

|

OPCROUTERCONFIG.EXE |

Inray Industriesソフトウェア |

|

サーバー_イベントログ.EXE |

ケップウェア |

|

サーバー_ランタイム.EXE |

ケップウェア |

|

NICELABELAUTOMATIONSERVICE2017.EXE |

ナイスラベル |

|

NICELABELPROXY.EXE |

ナイスラベル |

|

NICELABELPROXYSERVICE2017.EXE |

ナイスラベル |

|

APPLICATIONWEBSERVER.EXE |

ナショナルインスツルメンツ |

|

CWDSS.EXE |

ナショナルインスツルメンツ |

|

NIAUTH_DAEMON.EXE |

ナショナルインスツルメンツ |

|

NIDEVMON.EXE |

ナショナルインスツルメンツ |

|

NIDISCSVC.EXE |

ナショナルインスツルメンツ |

|

NIDMSRV.EXE |

ナショナルインスツルメンツ |

|

NIERSERVER.EXE |

ナショナルインスツルメンツ |

|

NILXIDISCOVERY.EXE |

ナショナルインスツルメンツ |

|

NIMDNSRESPONDER.EXE |

ナショナルインスツルメンツ |

|

NIMXS.EXE |

ナショナルインスツルメンツ |

|

NIPXICMS.EXE |

ナショナルインスツルメンツ |

|

NIROCO.EXE |

ナショナルインスツルメンツ |

|

NISDS.EXE |

ナショナルインスツルメンツ |

|

NISVCLOC.EXE |

ナショナルインスツルメンツ |

|

NIWEBSERVICECONTAINER.EXE |

ナショナルインスツルメンツ |

|

SYSTEMWEBSERVER.EXE |

ナショナルインスツルメンツ |

|

OPC.UA.DISCOVERYSERVER.EXE |

OPC |

|

OPCUALDS.EXE |

OPC |

|

ANAWIN.EXE |

秋 |

|

ASM.EXE |

おそらくシーメンス |

|

PARAMETRIC.EXE |

PTC |

|

QDAS_O-QIS.EXE |

キューダス |

|

QDAS_STORM.EXE |

キューダス |

|

QDAS_QS-STAT.EXE |

Q-ザット |

|

QDASIDI_SRV.EXE |

キューダス |

|

SPCPROCESSLINK.EXE |

キューダス |

|

TAGSRV.EXE |

ロックウェル・オートメーションまたはナショナルインスツルメンツ |

|

_SIMPCMON.EXE |

シーメンス |

|

ALMPANELPLUGIN.EXE |

シーメンス |

|

ALMSRV64X.EXE |

シーメンス |

|

ALMSRVBUBBLE64X.EXE |

シーメンス |

|

CC.TUNNELSERVICEHOST.EXE |

シーメンス |

|

CCAEPROVIDER.EXE |

シーメンス |

|

CCAGENT.EXE |

シーメンス |

|

CCALGRTSERVER.EXE |

シーメンス |

|

CCARCHIVEMANAGER.EXE |

シーメンス |

|

CCCAPHSERVER.EXE |

シーメンス |

|

CCCSIRTSERVER.EXE |

シーメンス |

|

CCDBUTILS.EXE |

シーメンス |

|

CCDELTALOADER.EXE |

シーメンス |

|

CCDMRUNTIMEPERSISTENCE.EXE |

シーメンス |

|

CCECLIENT_X64.EXE |

シーメンス |

|

CCECLIENT.EXE |

シーメンス |

|

CCESERVER_X64.EXE |

シーメンス |

|

CCESERVER.EXE |

シーメンス |

|

CCKEYBOARDHOOK.EXE |

シーメンス |

|

CCLICENSESERVICE.EXE |

シーメンス |

|

CCNSINFO2PROVIDER.EXE |

シーメンス |

|

CCPACKAGEMGR.EXE |

シーメンス |

|

CCPERFMON.EXE |

シーメンス |

|

CCPROFILESERVER.EXE |

シーメンス |

|

CCPROJECTMGR.EXE |

シーメンス |

|

CCPTMRTSERVER.EXE |

シーメンス |

|

CCREDUNDANCYAGENT.EXE |

シーメンス |

|

CCREMOTESERVICE.EXE |

シーメンス |

|

CCRT2XML.EXE |

シーメンス |

|

CCRTSLOADER_X64.EXE |

シーメンス |

|

CCSMRTSERVER.EXE |

シーメンス |

|

CCSYSTEMDIAGNOSTICSHOST.EXE |

シーメンス |

|

CCTEXTSERVER.EXE |

シーメンス |

|

CCTLGSERVER.EXE |

シーメンス |

|

CCTMTIMESYNC.EXE |

シーメンス |

|

CCTMTIMESYNCSERVER.EXE |

シーメンス |

|

CCUCSURROGATE.EXE |

シーメンス |

|

CCWATCHOPC.EXE |

シーメンス |

|

CCWRITEARCHIVESERVER.EXE |

シーメンス |

|

DA2XML.EXE |

シーメンス |

|

GSCRT.EXE |

シーメンス |

|

HMIES.EXE |

シーメンス |

|

HMIRTM.EXE |

シーメンス |

|

HMISMARTSTART.EXE |

シーメンス |

|

HMRT.EXE |

シーメンス |

|

IPCSECCOM.EXE |

シーメンス |

|

OPCUASERVERWINCC.EXE |

シーメンス |

|

PASSDBRT.EXE |

シーメンス |

|

PDLRT.EXE |

シーメンス |

|

PMEXP.EXE |

シーメンス |

|

PNIOMGR.EXE |

シーメンス |

|

REDUNDANCYCONTROL.EXE |

シーメンス |

|

REDUNDANCYSTATE.EXE |

シーメンス |

|

S7ACMGRX.EXE |

シーメンス |

|

S7AHHLPX.EXE |

シーメンス |

|

S7ASYSVX.EXE |

シーメンス |

|

S7EPASRV64X.EXE |

シーメンス |

|

S7HSPSVX.EXE |

シーメンス |

|

S7KAFAPX.EXE |

シーメンス |

|

S7O.TUNNELSERVICEHOST.EXE |

シーメンス |

|

S7OIEHSX64.EXE |

シーメンス |

|

S7OPNDISCOVERYX64.EXE |

シーメンス |

|

S7SYMAPX.EXE |

シーメンス |

|

S7TGTOPX.EXE |

シーメンス |

|

S7TRACESERVICE64X.EXE |

シーメンス |

|

S7UBTOOX.EXE |

シーメンス |

|

S7UBTSTX.EXE |

シーメンス |

|

S7WNRMSX.EXE |

シーメンス |

|

S7WNSMGX.EXE |

シーメンス |

|

S7WNSMSX.EXE |

シーメンス |

|

S7XUDIAX.EXE |

シーメンス |

|

S7XUTAPX.EXE |

シーメンス |

|

SCORECFG.EXE |

シーメンス |

|

SCOREDP.EXE |

シーメンス |

|

SCOREPNIO.EXE |

シーメンス |

|

スコア7.EXE |

シーメンス |

|

SCORESR.EXE |

シーメンス |

|

SCSDISTSERVICEX.EXE |

シーメンス |

|

SCSFSX.EXE |

シーメンス |

|

SCSMX.EXE |

シーメンス |

|

SDIAGRT.EXE |

シーメンス |

|

SIEMENS.INFORMATIONSERVER.DISCOVERSERVICEINSTALLER.EXE |

シーメンス |

|

SIEMENS.INFORMATIONSERVER.ISREADY.PLUGINSERVICE.EXE |

シーメンス |

|

SIEMENS.INFORMATIONSERVER.SCHEDULER.EXE |

シーメンス |

|

SIM9SYNC.EXE |

シーメンス |

|

SIMNETPNPMAN.EXE |

シーメンス |

|

SMARTSERVER.EXE |

シーメンス |

|

SSERVCFG.EXE |

シーメンス |

|

TOUCHINPUTPC.EXE |

シーメンス |

|

TRACECONCEPTX.EXE |

シーメンス |

|

TRACESERVER.EXE |

シーメンス |

|

UM.RIS.EXE |

シーメンス |

|

UM.SSO.EXE |

シーメンス |

|

WEBNAVIGATORRT.EXE |

シーメンス |

|

WINCCEXPLORER.EXE |

シーメンス |

|

CCDMRTCHANNELHOST.EXE |

シーメンス |

|

ANSYS.ACT.BROWSER.EXE |

アンシス |

|

ANSYS.EXE |

アンシス |

|

ANSYS192.EXE |

アンシス |

|

ANSYSFWW.EXE |

アンシス |

|

ANSYSLI_CLIENT.EXE |

アンシス |

|

ANSYSLI_MONITOR.EXE |

アンシス |

|

ANSYSLI_SERVER.EXE |

アンシス |

|

ANSYSLMD.EXE |

アンシス |

|

ANSYSWBU.EXE |

アンシス |

|

CONFIGSERVER64.EXE |

谷 |

|

ENGINELOGGERI64.EXE |

谷 |

|

PLCENGINEI64.EXE |

谷 |

参照: https://www.mandiant.com/resources/blog/financially-motivated-actors-are-expanding-access-into-ot

Comments