Microsoftは現在追跡している新たなハッカーグループをFlax タイフーンと特定し、政府機関や教育、重要な製造、IT関連組織をスパイ目的で攻撃している可能性が高いと発表した。

脅威アクターは、被害者のネットワークへのアクセスを取得および維持するためにマルウェアにあまり依存せず、オペレーティング システムですでに利用可能なコンポーネント、いわゆるリビング オフザランド バイナリ ( LOLBins ) および正規のソフトウェアを主に使用することを好みます。

Flax タイフーンは少なくとも 2021 年半ばから活動しており、主に台湾の組織を標的にしていましたが、マイクロソフトは東南アジア、北米、アフリカでも被害者の一部を発見しました。

観測された亜麻台風のTTP

Microsoft が観察したキャンペーンでは、Flax タイフーンは、VPN、Web、Java、SQL アプリケーションなどの公開サーバーの既知の脆弱性を悪用して初期アクセスを獲得しました。

ハッカーは、リモート コード実行機能を提供する小さい (4KB) ながら強力な Web シェルであるChina Chopperを投下しました。

ハッカーは、必要に応じて、既知の脆弱性を悪用してより高い権限を取得する、公開されているオープンソース ツール「Juicy Potato」および「BadPotato」を使用して、権限を管理者レベルに昇格させます。

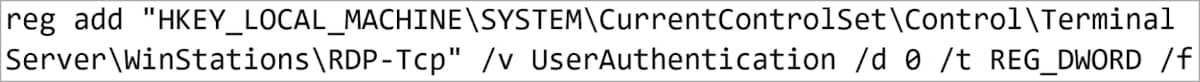

次に、Flax タイフーンは、レジストリの変更を通じてネットワーク レベルの認証 (NLA) をオフにし、Windows スティッキー キーのアクセシビリティ機能を利用して RDP (リモート デスクトップ プロトコル) 接続をセットアップすることで永続性を確立します。

「Flax タイフーンは、RDP 経由で侵害されたシステムにアクセスし、サインイン画面でスティッキー キー ショートカットを使用し、ローカル システム権限でタスク マネージャーにアクセスできます。」 と Microsoft は説明します。

「そこから、攻撃者はターミナルを起動し、メモリ ダンプを作成し、侵害されたシステム上でその他のほぼあらゆるアクションを実行できるようになります。」

内部ネットワークへの RDP 接続制限を回避するために、Flax タイフーンは正規の VPN (仮想プライベート ネットワーク) ブリッジをインストールし、侵害されたシステムと外部サーバー間のリンクを維持します。

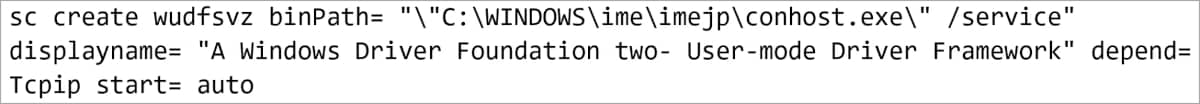

ハッカーは、PowerShell Invoke-WebRequestユーティリティ、 certutil 、またはbitsadminなどの LOLBins を使用してオープンソースの SoftEther VPN クライアントをダウンロードし、さまざまな Windows 組み込みツールを悪用して、システム起動時に VPN アプリが自動的に起動するように設定します。

検出のリスクを最小限に抑えるために、攻撃者はこのファイルの名前を「conhost.exe」または「dllhost.exe」に変更し、正規の Windows コンポーネントとして隠します。

さらに、Flax タイフーンは SoftEther の VPN-over-HTTPS モードを使用して、VPN トラフィックを標準の HTTPS トラフィックとして隠蔽します。

Microsoft によれば、ハッカーは Windows リモート管理 (WinRM)、WMIC、およびその他の LOLBin を横方向の移動に使用しているとのことです。

研究者らによると、この中国を拠点とする攻撃者は、Mimikatz ツールを頻繁に使用して、ローカルの Security Authority Subsystem Service (LSASS) のプロセス メモリと Security Account Manager (SAM) のレジストリ ハイブから資格情報を抽出しています。

Microsoft は、Flax タイフーンが盗んだ認証情報を使用して追加データを抽出したことを確認していないため、現時点では攻撃者の主な目的が不明瞭です。

保護

Microsoft は組織に対し、インターネットに公開されたエンドポイントおよび公開サーバーに最新のセキュリティ更新プログラムを適用し、すべてのアカウントで多要素認証 (MFA) を有効にすることを推奨しています。

さらに、レジストリの監視は、NLA を無効にするために Flax タイフーンが実行したような変更の試みや不正な変更を捕捉するのに役立つ可能性があります。

この特定の攻撃者による侵害が疑われる組織は、ネットワークを徹底的に調査する必要があります。これは、Flax タイフーンの長い滞在期間により、複数のアカウントが侵害され、長期アクセス用にシステム構成が変更される可能性があるためです。

Comments