「Collide+Power」と呼ばれる新しいソフトウェアベースのパワーサイドチャネル攻撃が発見され、ほぼすべての CPU に影響を与え、データ漏洩を可能にする可能性があります。ただし研究者らは、この欠陥はリスクが低いため、エンドユーザーへの攻撃には使用されない可能性が高いと警告している。

この欠陥はグラーツ工科大学の研究者によって発見され、CPU ハードウェアの弱点を悪用して機密データを漏洩する可能性があります。

発見された脆弱性 ( CVE-2023-20583 ) は研究上の重要性を持っていますが、現実世界のほとんどのケースで悪用することは事実上非常に困難です。したがって、低い重大度が割り当てられました。

衝突+パワーの詳細

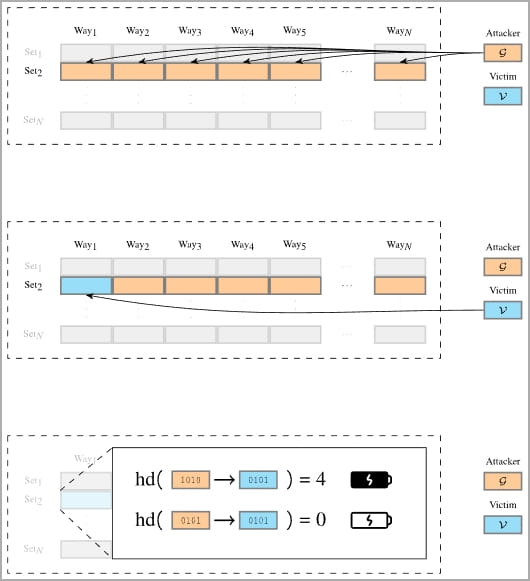

Collide+Power の主なコンセプトは、攻撃者のデータセットと、前者を上書きするために他のアプリケーションによって送信されたデータとの間のデータ「衝突」が CPU キャッシュ メモリ内で発生したときに、測定された CPU 消費電力値からデータを漏洩することです。

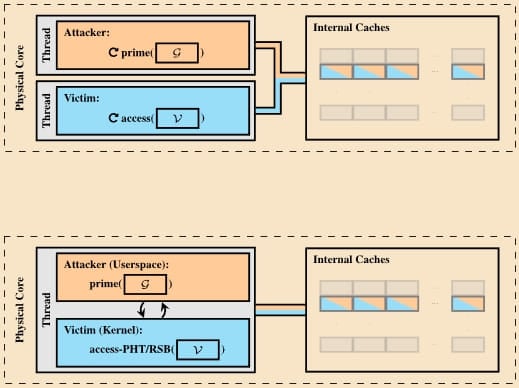

Collide+Power は、CPU キャッシュ内のユーザーの機密データと攻撃者のデータの間でデータ衝突を引き起こす 2 つの亜種で構成されています。

最初の方法では、ハイパースレッディングを有効にし、被害者が復号キーなどのターゲットの秘密にアクセスできるようにする必要があります。

2 番目の亜種は、OS の「プリフェッチ ガジェット」を悪用して、ターゲット データを CPU キャッシュにロードし、被害者を巻き込むことなく攻撃者のデータと衝突させます。

研究者らは、Collide+Power は、PLATYPUS やHertzbleedなどの他のソフトウェアベースのパワーサイドチャネル攻撃も強化できると述べています。

影響とベンダーの対応

Collide+Power は、Intel、AMD、および ARM アーキテクチャを使用するプロセッサに影響を与えます。ただし、研究者らは特定のモデルを明らかにしていないため、最新のすべての CPU が影響を受けるかどうかは不明です。

「それでも、悪用されたリークは基本的に CPU の構築方法の結果であるため、ほぼすべての CPU が Collide+Power の影響を受けると想定しています。」とCollide+Power 開示サイトは説明しています。

潜在的に広範囲に影響を与えるにもかかわらず、攻撃の開発者は、データ漏洩率が比較的低く、攻撃にはターゲットデバイスへの長時間の物理的アクセスと、攻撃を行うための専門知識が必要であるため、ユーザーがそれについて「心配する必要はない」と明確に述べています。実施。

AMD は、CVE-2023-20583 に関するセキュリティ情報で同様の声明を出し、平均的なユーザーにとっての攻撃の実際的な重要性を軽視しています。

AMDは、EPYCサーバープロセッサにはこのデータ漏洩を軽減するのに役立つパフォーマンス決定性モードがあり、Ryzenシリーズプロセッサは周波数の変化を減らし、CPUメモリからのデータ漏洩を困難にするためにコアブースト機能を無効にすることができると述べた。

ARM は、Collide+Power に関する開発と新しい発見を追跡するためのセキュリティ勧告も投稿しました。

この問題の軽減に関して、Graz チームは、Collide+Power の基礎を構成する最新の CPU のほぼすべてを支えている特定の設計技術が普及していることを考えると、データ衝突に対処するのは複雑であると述べています。

「ハードウェアにおけるデータ衝突の防止は、汎用 CPU の非常に複雑な再設計ですが、CPU には共有されるハードウェア コンポーネントが多数あるため、近い将来に実現する可能性は低いと考えられます」と研究者らは説明しています。

「したがって、より現実的な緩和策は、攻撃者が電力関連の信号を観測できないようにすることです。」

Collide+Power 攻撃のソース コードは、間もなくこのGitHub リポジトリにアップロードされる予定です。

Comments