研究者らは、アマゾン ウェブ サービス (AWS) で、ハッカーがプラットフォームのシステム マネージャー (SSM) エージェントを検出不可能なリモート アクセス トロイの木馬 (RAT) として使用できるようにする、悪用後の新しい手法を発見しました。

Mitiga のセキュリティ研究者によって考案されたこの攻撃コンセプトは、Windows マシンと Linux マシンの両方に影響を与え、その悪用がセキュリティ ソフトウェアによって検出される可能性が低いため、一般的なマルウェアやバックドアを使用するよりも推奨されます。

「私たちは、脅威アクターがこれをまだ実行していなければ、現実世界の攻撃でこれを悪用すると強く信じています」と報告書の中でミティガ氏は警告している。

AWS SSM エージェントを RAT として悪用する

AWS Systems Manager (SSM) は、Amazon 署名付きバイナリの包括的なエンドポイント管理システムであり、EC2 インスタンス、オンプレミスサーバー、または仮想マシンで構成される AWS エコシステムの構成、パッチ適用、監視に管理者が使用します。

これは、新しい AWS インスタンスを起動するために使用できる、多くの一般的なオペレーティング システム テンプレート イメージ (AMI) にプリインストールされている非常に人気のあるツールです。したがって、攻撃者は新しい攻撃対象領域を悪用できるホストを大量に保有しており、以前は2019 年と2021 年に SSM について懸念を表明していた攻撃者もいます。

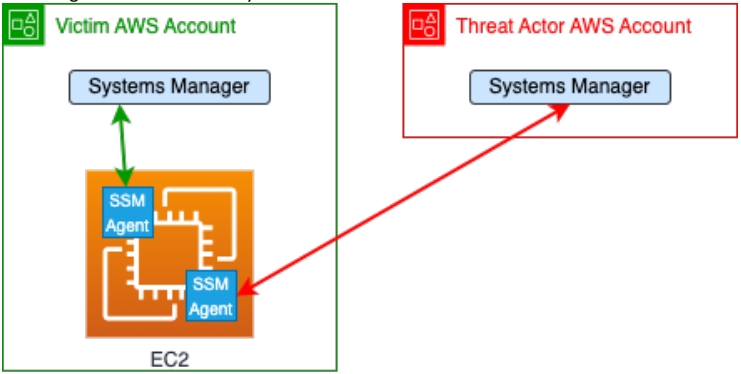

Mitiga の発見によると、SSM エージェントは EC2 インスタンスの制限内からでも「 ハイブリッド」モードで実行するように構成でき、攻撃者が制御する AWS アカウントから資産やサーバーにアクセスできるようになります。

SSM をハイブリッド モードに設定すると、AWS アカウントで、オンプレミス サーバー、AWS IoT デバイス、仮想マシン (他のクラウド環境のものも含む) などの非 EC2 マシンを管理できるようになります。

「私たちの研究では、Amazon Elastic Compute Cloud (EC2) インスタンスだけでなく、非 EC2 マシンタイプ (自社のオンプレミスのサーバーや VM を含む仮想マシンとも呼ばれる) 上でも実行できる SSM エージェントの機能に焦点を当てました。他のクラウド環境では)」と Mitiga のセキュリティ勧告は説明されています。

「私たちは、エージェントが EC2 インスタンス上で実行されている場合でも、SSM エージェントを「ハイブリッド」モードで実行するように登録することで、この機能を悪用しました。」

さらに、bash コマンドを使用すると、SSM エージェントは、侵害された EC2 環境に関連付けられていない AWS アカウントを使用して通信し、コマンドを実行できます。 SSM のプロキシ機能を悪用して、AWS インフラストラクチャの外部にネットワーク トラフィックを渡すこともできます。

「私たちは、SSM サービスを悪用する独自の方法を発見しました。これにより、SSM サービスが完全に統合されたトロイの木馬インフラストラクチャとしてシームレスに機能し、エンドポイントのエージェントが元の AWS アカウントとは異なる (攻撃者が使用できる) AWS アカウントと通信できるようになります。 」とミティガは説明します

「悪意を持って所有された別の AWS アカウントからコマンドを実行すると、SSM エージェントによって実行されたアクションが元の AWS アカウント内に隠されたままになり、悪意のあるアクティビティを検出するプロセスが面倒になります。」

権限がないために既存の SSM エージェントをハイジャックできない場合、ハッカーは別の SSM エージェント プロセスを実行できます。このプロセスは既存のプロセスと並行して動作し、攻撃者に「Run Command」機能へのアクセスを与えます。

ただし、この場合、より多くの痕跡が残るため、攻撃の検出が容易になり、永続性の確立がより困難になります。

SSM エージェントを悪用すると、トラフィックがエージェントによって生成された通常のアクティビティのように見えるため、攻撃者は AWS アカウントに侵入して、検出されることなくリモートでコマンドを実行できます。

この攻撃に対する防御

悪用後の方法を Amazon に開示した後、AWS セキュリティチームは、Systems Manager の VPC エンドポイントを使用して、元の AWS アカウントまたは組織を唯一の承認されたソースとして設定し、EC2 インスタンスでのコマンドの受信を制限することが可能であると述べました。

さらに、Mitiga は、ウイルス対策ソリューションや EDR ソリューションの許可リストから SSM エージェントを削除し、そのレポートで紹介されている検出技術を SIEM および SOAR プラットフォームに統合することを提案しています。

「SSM エージェントに関連する広範囲にわたる人気と初期の信頼により、組織はこの新しい手法を軽減するために直ちに行動を起こす必要性がさらに高まっています」と Mitiga のレポートは結論付けています。

Comments