Apple は、iMessage のゼロクリック エクスプロイトを介して iPhone に Triangulation スパイウェアをインストールする攻撃で悪用された 3 つの新たなゼロデイ脆弱性に対処しました。

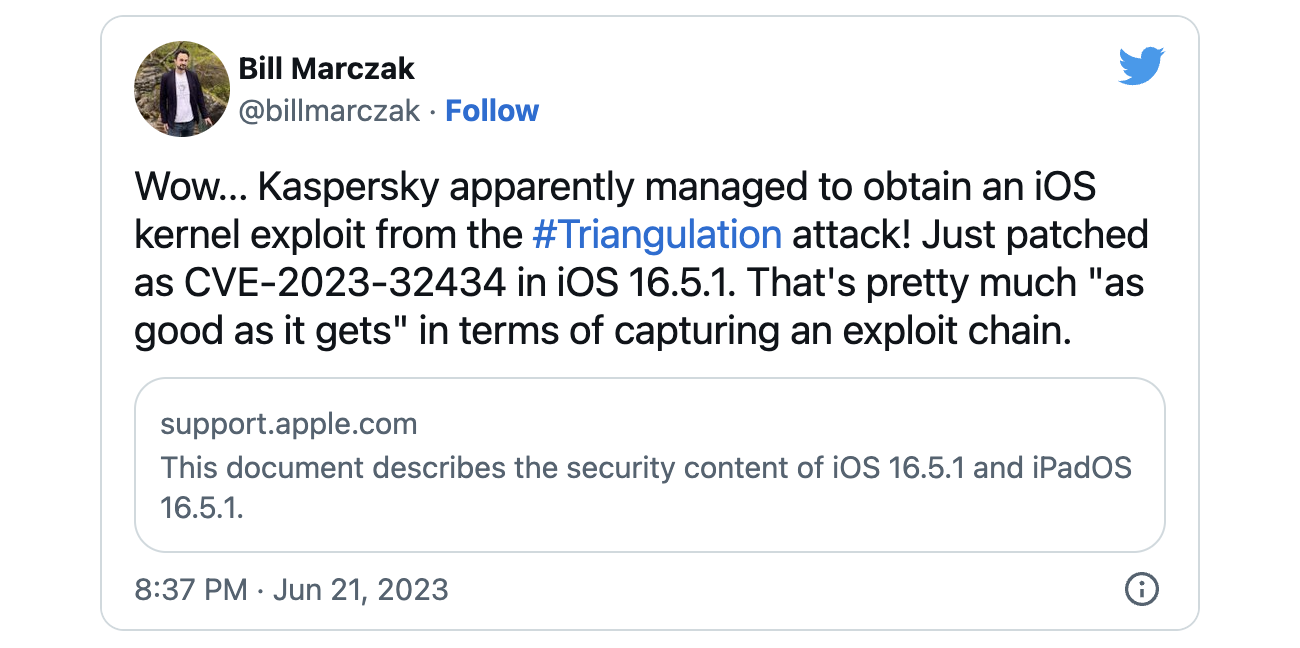

CVE-2023-32434およびCVE-2023-32435として追跡されているカーネルと WebKit の脆弱性について同社は説明する際、「Apple は、この問題が iOS 15.7 より前にリリースされたバージョンの iOS に対して積極的に悪用された可能性があるという報告を認識しています」と述べています。

この 2 つのセキュリティ上の欠陥は、Kaspersky のセキュリティ研究者である Georgy Kucherin 氏、Leonid Bezvershenko 氏、Boris Larin 氏によって発見され、報告されました。

カスペルスキーは本日、サイバーセキュリティ会社が「三角測量作戦」として追跡しているキャンペーンで使用されたiOSスパイウェアコンポーネントに関する追加の詳細を含むレポートも発表した。

「TriangleDBと名付けたこのインプラントは、攻撃者がカーネルの脆弱性を悪用してターゲットiOSデバイスのroot権限を取得した後に展開されます。これはメモリ内に展開されるため、デバイスが再起動されるとインプラントの痕跡はすべて失われます。」カスペルスキーは今日こう語った。

「そのため、被害者がデバイスを再起動すると、攻撃者は悪意のある添付ファイルを含む iMessage を送信してデバイスを再感染させる必要があり、こうして悪用チェーン全体が再び開始されます。再起動が行われない場合、この期間を除き、インプラントは 30 日後に自動的にアンインストールされます」攻撃者によって延長されました。」

FSBの主張によれば、米国国家ハッカーによって使用されている

カスペルスキーによると、この攻撃は2019年に始まり、現在も続いているという。カスペルスキーは6月初旬、同社のネットワーク上の一部のiPhoneが、iOSのゼロデイバグを悪用したiMessageのゼロクリックエクスプロイトを介して未知のスパイウェアに感染したと報告した。

カスペルスキーは、この攻撃はモスクワ支社と他国の従業員に影響を与えたと語った。

カスペルスキーの報告書発表後、ロシアの連邦保安局情報保安局も、ロシアのiPhoneにスパイウェアを感染させるためのバックドアをAppleがNSAに提供したと主張した。

FSBは、ロシア政府関係者やイスラエル、中国、NATO加盟国の大使館職員が所有する感染したiPhone数千台を発見したと主張した。

Appleの広報担当者は「われわれはこれまで政府と協力してApple製品にバックドアを挿入したことはなく、これからも協力するつもりはない」と語った。

Apple はまた、匿名の研究者によって報告された WebKit のゼロデイ脆弱性 ( CVE-2023-32439 ) にも本日パッチを適用しました。この脆弱性により、攻撃者は型の混乱の問題を悪用して、パッチが適用されていないデバイス上で任意のコードを実行できるようになります。

同社は、macOS Ventura 13.4.1 、 macOS Monterey 12.6.7 、 macOS Big Sur 11.7.8 、 iOS 16.5.1 および iPadOS 16.5.1 、 iOS 15.7.7 および iPadOS 15.7.7 、 watchOS 9.5の 3 つのゼロデイに対処しました。 .2 、およびwatchOS 8.8.1では、チェック、入力検証、状態管理が強化されています。

ゼロデイは古いモデルと新しいモデルに影響を与えるため、影響を受けるデバイスのリストは非常に広範囲にわたり、次のものが含まれます。

- iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- iPhone 6s (全モデル)、iPhone 7 (全モデル)、iPhone SE (第 1 世代)、iPad Air 2、iPad mini (第 4 世代)、iPod touch (第 7 世代)

- macOS Big Sur、Monterey、および Ventura を実行している Mac

- Apple Watch Series 4 以降、Apple Watch Series 3、Series 4、Series 5、Series 6、Series 7、SE

今年に入ってから9回のゼロデイにパッチが適用された

今年の初め以来、Apple は iPhone、Mac、iPad を侵害するために悪用された合計 9 件のゼロデイ脆弱性にパッチを適用しました。

先月、同社はさらに 3 件のゼロデイ (CVE-2023-32409、CVE-2023-28204、および CVE-2023-32373) を修正しました。これらのゼロデイは、Google 脅威分析グループとアムネスティ インターナショナル セキュリティ ラボの研究者によって最初に報告され、以前は使用されていた可能性があります。商用スパイウェアをインストールします。

4 月、Apple は、Android、iOS、Chrome のゼロデイおよび n デイの欠陥のエクスプロイト チェーンの一部として展開され、悪用された他の 2 つのゼロデイ (CVE-2023-28206 および CVE-2023-28205) を修正しました。世界中の高リスクターゲットに属するデバイスに傭兵スパイウェアを展開します。

Apple は 2 月に、脆弱な iPhone、iPad、Mac 上でコードを実行する攻撃に悪用された別の WebKit ゼロデイ (CVE-2023-23529) に対処しました。

Comments