Microsoft は、完全にパッチが適用された Windows システムに感染するために BlackLotus UEFI マルウェアによって悪用されるセキュア ブート ゼロデイ脆弱性に対処するセキュリティ アップデートをリリースしました。

セキュア ブートは、Unified Extensible Firmware Interface (UEFI) ファームウェアと Trusted Platform Module (TPM) チップを搭載したコンピューター上で、OEM によって信頼されていないブートローダーをブロックし、起動プロセス中にルートキットが読み込まれるのを防ぐセキュリティ機能です。

Microsoft Security Response Center のブログ投稿によると、このセキュリティ欠陥 ( CVE-2023-24932として追跡) は、昨年BlackLotus 攻撃で悪用された別のセキュア ブート バグであるCVE-2022-21894に対してリリースされたパッチをバイパスするために使用されました。

「この攻撃から保護するために、Windows ブート マネージャーの修正 (CVE-2023-24932) が 2023 年 5 月 9 日のセキュリティ更新プログラム リリースに含まれていますが、デフォルトでは無効になっており、保護は提供されません」と同社は述べています。

「この脆弱性により、攻撃者はセキュア ブートが有効になっているときに、Unified Extensible Firmware Interface (UEFI) レベルで自己署名コードを実行することができます。

「これは、攻撃者によって主に永続化および防御回避メカニズムとして使用されます。悪用が成功するかどうかは、攻撃者がターゲットのデバイスに物理的にアクセスできるか、またはローカル管理者権限を持っているかどうかにかかっています。」

オンプレミス、仮想マシン、クラウドベースのデバイスなど、セキュア ブート保護が有効になっているすべての Windows システムがこの欠陥の影響を受けます。

ただし、本日リリースされた CVE-2023-24932 セキュリティ パッチは、サポートされているバージョンの Windows 10、Windows 11、および Windows Server でのみ利用できます。

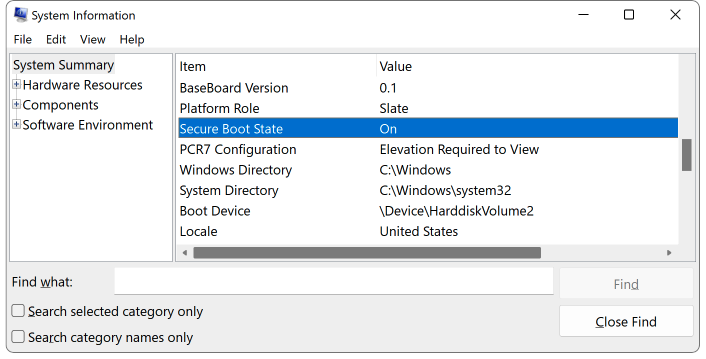

システムでセキュア ブート保護が有効になっているかどうかを確認するには、Windows コマンド プロンプトからmsinfo32コマンドを実行して、システム情報アプリを開きます。

「システム概要」を選択した後、ウィンドウの左側に「セキュア ブート状態がオン」というメッセージが表示されれば、セキュア ブートがオンになっています。

CVE-2023-24932 を軽減するには手動手順が必要です

Redmond が本日リリースしたセキュリティ更新プログラムには Windows ブート マネージャーの修正が含まれていますが、デフォルトでは無効になっており、BlackLotus 攻撃で悪用された攻撃ベクトルは除去されません。

Windows デバイスを保護するには、顧客は「この更新を有効にする前に、ブータブル メディアを更新し、取り消しを適用する」という複数の手動手順を必要とする手順を実行する必要があります。

セキュア ブート CVE-2023-24932 バイパス バグに対する保護を手動で有効にするには、次の手順をこの順序どおりに実行する必要があります (そうしないと、システムが起動しなくなります)。

- 影響を受けるすべてのシステムに 2023 年 5 月 9 日の更新プログラムをインストールします。

- 2023 年 5 月 9 日以降にリリースされた Windows アップデートでブータブル メディアを更新します。独自のメディアを作成しない場合は、Microsoft またはデバイス メーカー (OEM) から更新された公式メディアを入手する必要があります。

- CVE-2023-24932 の脆弱性から保護するには、取り消しを適用します。

Microsoft は、CVE-2023-24932 保護の有効化による顧客への影響を軽減するために、このセキュリティ上の欠陥に対処する保護を適用する段階的なアプローチも取っています。

ロールアウトのタイムラインには3 つのフェーズが含まれます。

- 2023 年 5 月 9 日: CVE-2023-24932 の初期修正がリリースされました。このリリースでは、この修正を適用するには、保護を完全に実装するために 2023 年 5 月 9 日の Windows セキュリティ アップデートと追加の顧客アクションが必要です。

- 2023 年 7 月 11 日: 2 番目のリリースでは、保護の展開を簡素化する追加の更新オプションが提供されます。

- 2024 年第 1 四半期: この最終リリースでは、デフォルトで CVE-2023-24932 の修正が有効になり、すべての Windows デバイスでブートマネージャーの取り消しが強制されます。

Microsoft はまた、CVE-2023-24932 緩和策が完全に展開されると、変更を元に戻す方法はないと顧客に警告しました。

「デバイス上でこの問題の軽減策が有効になると、取り消しが適用されると、そのデバイスでセキュア ブートを使用し続けると、取り消しを元に戻すことはできません」とMicrosoftは述べた。

「すでに失効が適用されている場合、ディスクを再フォーマットしても失効は削除されません。」

更新: これがオプションの修正であることを説明するためにタイトルを修正しました。

Comments