北朝鮮の APT37 ハッキング グループは、「盗聴」機能を備えた新しい情報窃取マルウェア「FadeStealer」を使用し、攻撃者が被害者のマイクを盗み見して録音できるようにしています。

StarCruft、Reaper、RedEyes としても知られる APT37 は、北朝鮮の利益に沿ったサイバースパイ攻撃を行ってきた長い歴史を持つ国家支援のハッカーグループであると考えられています。これらの攻撃は、脱北者、教育機関、EU に拠点を置く組織を標的としています。

過去には、ハッカーが「 Dolphin 」や「 M2RAT 」と呼ばれるカスタムマルウェアを利用してコマンドを実行し、Windowsデバイスや接続された携帯電話からデータ、認証情報、スクリーンショットを盗むことが知られていました。

CHMファイルから始まります

AhnLab Security Emergency Response Center (ASEC) の新しいレポートでは、研究者らは、脅威アクターがサイバースパイ攻撃に使用する「AblyGo バックドア」および「FadeStealer」と呼ばれる新しいカスタム マルウェアに関する情報を提供しています。

出典: ASEC

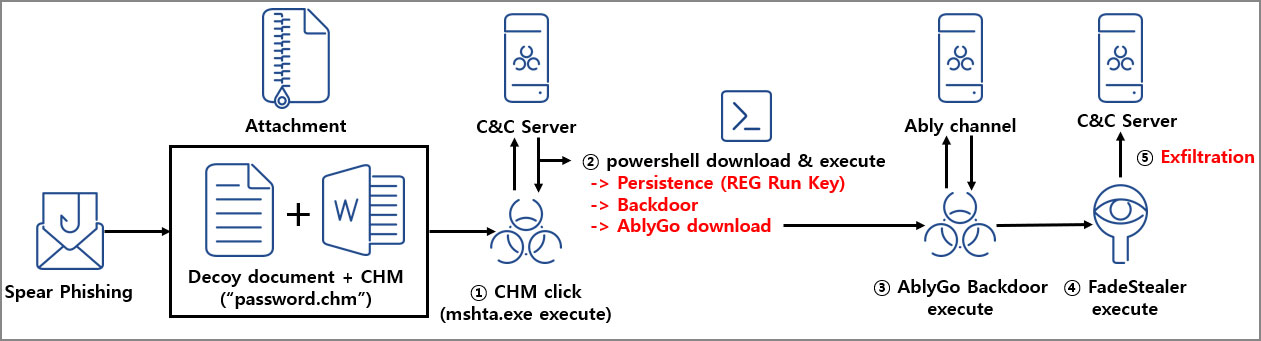

このマルウェアは、パスワードで保護された Word およびハングル ワード プロセッサのドキュメント (.docx および .hwp ファイル) と Windows CHM ファイル「password.chm」を含むアーカイブが添付されたフィッシングメールを使用して配信されると考えられています。

ASEC は、フィッシングメールが受信者に CHM ファイルを開いて文書のパスワードを取得するよう指示し、Windows デバイスでの感染プロセスが開始されると考えています。

CHM ファイルを開くと、ドキュメントを開くためのパスワードが表示されますが、バックドア機能を含み、Windows で自動起動するように登録されているリモート PowerShell スクリプトを静かにダウンロードして実行します。

この PowerShell バックドアは、攻撃者のコマンド アンド コントロール サーバーと通信し、攻撃者から送信されたコマンドを実行します。

このバックドアは、攻撃の後半段階で特権昇格、データ盗難、さらなるマルウェアの配信を行うために使用される追加の GoLang バックドアを展開するために使用されます。

この新しいバックドアは、開発者がアプリケーションにリアルタイム機能と情報配信を導入できるようにする API サービスであるAbly Platformを使用しているため、「AblyGo バックドア」と名付けられています。

脅威アクターは、コマンド アンド コントロール プラットフォームとして ABLY を使用し、base64 でエンコードされたコマンドをバックドアに送信して実行し、出力を受け取ります。その後、脅威アクターはその出力を取得します。

これは正規のプラットフォームであるため、攻撃者がネットワーク監視やセキュリティ ソフトウェアを回避するために使用する可能性があります。

ASEC は、バックドアが使用する Ably API キーへのアクセスを取得し、攻撃者が発行したコマンドの一部を監視できました。これらのコマンドは、ハッカーがバックドアを使用してディレクトリ内のファイルを一覧表示し、偽の .jpg ファイルの名前を .exe ファイルに変更して実行する方法を示しています。

ただし、攻撃者が実行したいコマンドを送信することは技術的には可能です。

FadeStealer がデバイスを盗聴します

最終的に、バックドアは、Windows デバイスからさまざまな情報を盗むことができる情報窃盗マルウェア「FadeStealer」の形で最終ペイロードを展開します。

インストールされると、FadeStealer は DLL サイドローディングを使用して正規の Internet Explorer の「ieinstall.exe」プロセスに挿入され、デバイスからデータを盗み、30 分ごとに RAR アーカイブに保存し始めます。

データには、スクリーンショット、記録されたキーストローク、接続されたスマートフォンから収集されたファイル、およびリムーバブル デバイスが含まれます。このマルウェアには、接続されたマイクから音声を録音する機能も含まれており、これにより、攻撃者が会話を傍受できるようになります。

このデータは、次の %Temp% フォルダーに収集されます。

| フォルダーのパス | 流出したデータ |

| %temp%VSTelems_FadeNgenPdbc | スクリーンショット |

| %temp%VSTelems_FadeNgenPdbk | キーロギング |

| %temp%VSTelems_FadeNgenPdbm | マイク盗聴 |

| %temp%VSTelems_FadeIn | スマートフォン端末のデータ収集 |

| %temp%VSTelems_FadeOut | リムーバブルメディアデバイス |

その後、脅威アクターはこの収集されたデータを分析して、北朝鮮政府が使用するために機密情報を盗んだり、さらなる攻撃を実行したりする可能性があります。

CHM ファイルを利用してマルウェアを展開する北朝鮮の脅威アクターは APT37 だけではありません。

ASECはまた、Kimsuky国営ハッカーグループがCHMファイルをフィッシング攻撃に利用し、ユーザー情報を盗み追加のマルウェアをインストールする悪意のあるスクリプトを展開していると本日報告した。

「このケースの全体的な攻撃フローを調べると、攻撃者はスピア フィッシング メールを利用してターゲット システムにアクセスし、Ably チャネルをコマンド アンド コントロール サーバーとして使用することで、巧妙かつ正確に攻撃を実行しました。」と結論付けています。研究者たち。

「この種の攻撃は個人では気づきにくいです。」

Comments