Realtek SDK、Huawei ルーター、および Hadoop YARN サーバーを標的とする新しいマルウェア ボットネットが発見され、大規模な攻撃の可能性を秘めた DDoS (分散型サービス拒否) 群れにデバイスをリクルートします。

新しいボットネットは、今年の初めに Akamai の研究者によって発見され、HTTP および SSH ハニーポットで発見され、CVE-2014-8361 や CVE-2017-17215 などの古い欠陥を悪用していることが確認されました。

Akamai は、HinataBot のオペレーターが最初に Mirai バイナリを配布したのに対し、HinataBot は 2023 年 1 月中旬に初めて登場したとコメントしています。

2023 年 3 月にアクティブなキャンペーンから複数のサンプルを取得した後、Akamai の研究者は、マルウェアが活発に開発されており、機能の改善と分析対策の追加が特徴であると推測しました。

かなりの DDoS パワー

このマルウェアは、SSH エンドポイントを総当たり攻撃するか、感染スクリプトと既知の脆弱性に対する RCE ペイロードを使用して配布されます。

デバイスに感染した後、マルウェアは静かに実行され、コマンド アンド コントロール サーバーからコマンドが実行されるのを待ちます。

Akamai のアナリストは、独自の C2 を作成し、シミュレートされた感染と対話して、DDoS 攻撃用に HinataBot をステージングし、マルウェアの動作を観察し、その攻撃能力を推測しました。

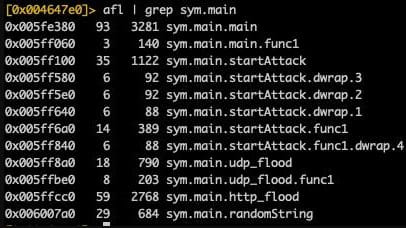

HinataBot の古いバージョンは、HTTP、UDP、ICMP、および TCP フラッドをサポートしていましたが、新しい亜種は最初の 2 つしか機能しません。ただし、攻撃モードが 2 つしかない場合でも、ボットネットは非常に強力な分散型サービス拒否攻撃を実行できる可能性があります。

HTTP と UDP の攻撃コマンドは異なりますが、どちらも 512 個のワーカー (プロセス) のワーカー プールを作成し、定義された期間、ハードコードされたデータ パケットをターゲットに送信します。

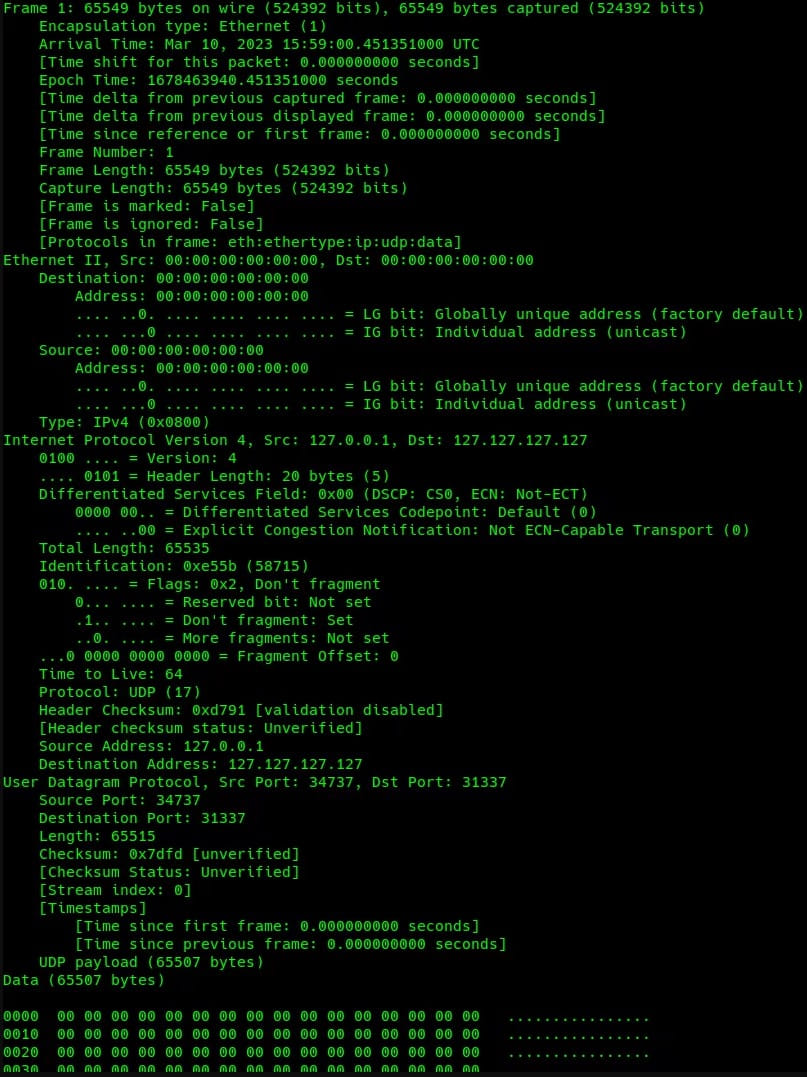

HTTP パケット サイズの範囲は 484 ~ 589 バイトです。 HinataBot が生成する UDP パケットは特に大きく (65,549 バイト)、ヌル バイトで構成されており、大量のトラフィックでターゲットを圧倒します。

HTTP フラッドは大量の Web サイト要求を生成しますが、UDP フラッドは大量の不要なトラフィックをターゲットに送信します。したがって、2 つの方法は、異なるアプローチを使用して停止を達成しようとします。

Akamai は、HTTP と UDP の両方に対する 10 秒の攻撃でボットネットのベンチマークを行い、HTTP 攻撃では、マルウェアは合計サイズ 3.4 MB の 20,430 のリクエストを生成しました。 UDP フラッドによって 6,733 個のパッケージが生成され、合計 421 MB のデータが生成されました。

研究者は、ノード数が 1,000 の場合、UDP フラッドは約 336 Gbps を生成でき、ノード数が 10,000 の場合、攻撃データ量は 3.3 Tbps に達すると見積もっています。

HTTP フラッドの場合、1,000 台のデバイスが 1 秒あたり 2,000,000 のリクエストを生成し、10,000 のノードが 20,400,000 rps と 27 Gbps の数を使用します。

HinataBot はまだ開発中であり、いつでもより多くのエクスプロイトを実装し、標的範囲を広げる可能性があります。さらに、その開発が非常に活発であるという事実により、より強力なバージョンがすぐに出回る可能性が高くなります。

「これらの理論化された機能は、参加するさまざまな種類のサーバー、それぞれの帯域幅、ハードウェア機能などを明らかに考慮していませんが、全体像は理解できます」とAkamai は警告します。

「実際の規模でボットネットに対処しなければならない前に、HinataBot の作成者が新しい趣味に移行することを期待しましょう。」

Comments