LastPass パスワード マネージャーのユーザーは、認証アプリをリセットするように求められた後、5 月初旬から重大なログインの問題に遭遇しています。

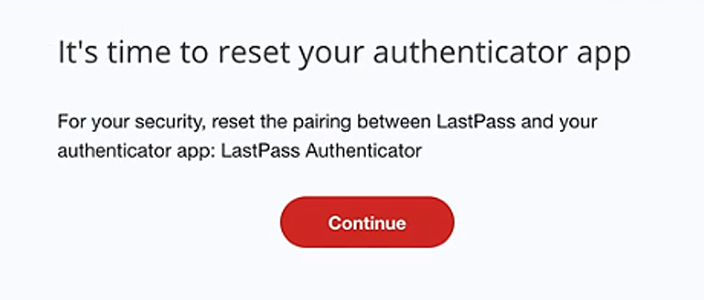

同社は、 5 月 9 日に予定されているセキュリティ アップグレードのため、ユーザーは LastPass アカウントに再度ログインし、多要素認証の設定をリセットする必要がある可能性があることを最初に発表しました。

しかし、それ以来、MFA アプリケーション (LastPass Authenticator、Microsoft Authenticator、Google Authenticator など) を正常にリセットした後でも、多くのユーザーがアカウントからロックアウトされ、LastPass ボールトにアクセスできなくなりました。

問題をさらに悪化させるのは、影響を受ける顧客は、LastPass サポートに連絡するにはアカウントにログインする必要があるため、サポートに支援を求めることができないことです。MFA 認証システムのリセットを求める無限ループに閉じ込められるため、ログインすることができません。

あるユーザーは、「LastPass が新しい MFA コードを認識しないため、MFA の強制再同期によりログインできなくなりました」と述べています。

「MFA をリセットした後、Vault に完全にアクセスできなくなりました。MasterPW が動作せず、リセットされているだけでなく、リセット用の電子メールも届きません。ログインが必要なため、「プレミアム」サポートに連絡できません。」と別のユーザーは付け加えました。

「マスター パスワードの再入力を求められ、MFA の更新を強制されました。正常に完了しましたが、今度はまったくログインできなくなりました。サポート チケットを開くことさえできません。サポート チケットを開くにはログインする必要があります。」だから」 と、あるユーザーは LastPass コミュニティ Web サイトで助けを求めました。

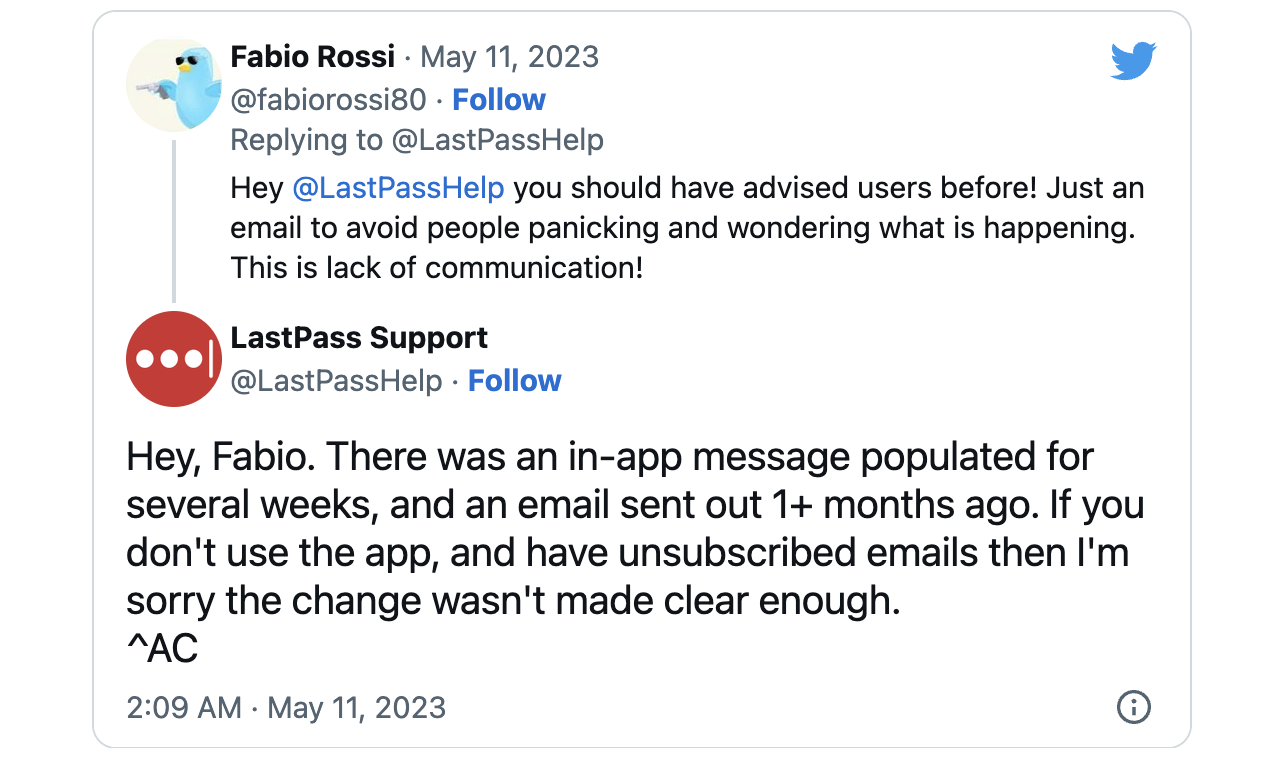

LastPass によると、MFA リセットは最初の発表の「数週間」前からアプリ内メッセージを通じて発表されていました。

これにより、LastPass はセキュリティ アップグレードに関するいくつかのアドバイザリをリリースするよう促され、これはパスワードの反復回数を新しいデフォルトの 600,000 ラウンドに増やすために行われていると説明しています。

「マスター パスワードのセキュリティを強化するために、LastPass は通常よりも強力なバージョンのパスワード ベースのキー導出関数 (PBKDF2) を利用しています」と、影響を受けるユーザーに送信されたLastPass サポート情報には説明されています。

「最も基本的な PBKDF2 は、侵害攻撃時にコンピュータが任意の 1 つのパスワードが正しいマスター パスワードであることを確認することを困難にする『パスワード強化アルゴリズム』です。」

「すべての顧客のパスワードの反復回数が増えるにつれて、強制ログアウトとMFAの再同期イベントが発生しています。これはLastPass Vaultの暗号化に関係しています」と同社はツイートした。

同社は別の勧告で、ユーザーはLastPassにログインする際、セキュリティのため多要素認証に再登録するよう求められると述べている。

「モバイル デバイスで LastPass に再度アクセスするには、ブラウザで LastPass Web サイトにログインし、MFA アプリケーションを再登録する必要があります。LastPass ブラウザ拡張機能や LastPass Password Manager アプリを使用して再登録することはできません」と同社は述べています。と説明します。

LastPass と認証アプリ (LastPass Authenticator、Microsoft Authenticator、または Google Authenticator) の間のペアリングをリセットするために必要な詳細な手順については、 このサポート ドキュメントで詳しく説明されています。

次回、LastPass を使用して Web サイトまたはアプリにログインすると、現在地を確認するよう求められます。 LastPass を使用してログインした Web サイトまたはアプリにログインする場合は、資格情報を再度入力し、認証アプリを使用して認証する必要があります。

また、追加のセキュリティ対策として、LastPass を使用して次回 Web サイトまたはアプリにログインするときに、ユーザーは位置確認を求められます。

同じプロセスの一環として、ユーザーはログイン資格情報を再入力し、認証アプリを使用して再度認証する必要があります。

「2022 年のインシデントの後、私たちは顧客ベースに電子メールと製品内コミュニケーションを送信し、予防策として優先する認証アプリを使用して MFA シークレットをリセットすることを推奨しました。この推奨事項は、B2C に送信したセキュリティ情報にも含まれていました」および B2B の顧客については 3 月初旬に、2 回目の電子メールでの連絡は 4 月初旬に行う予定です」と LastPass の広報担当者は語った。

「しかし、一部のお客様は依然としてこのアクションを実行していないため、次回 LastPass にログインする際にアクションを実行するよう促しています。私たちは、この製品内プロンプトを 6 月初旬に開始し、これが効果を発揮することを期待していました。」私たちのメールよりも大きな反響が得られます。」

これらの問題は、攻撃者が部分的に暗号化された顧客情報とパスワード保管庫のデータを大量に盗んだ後、2022 年 12 月に LastPass がセキュリティ侵害を明らかにした後に発生しました。

12 月の侵害は2022 年 8 月の別の侵害に起因し、攻撃者は最初の侵害で盗んだデータを使用して同社の暗号化された Amazon S3 バケットにアクセスしました。

Comments