更新 [2022 年 8 月 3 日] : Microsoft Defender Experts for Huntingの一般提供を発表しました。 Defender Experts for Hunting は、堅牢なセキュリティ オペレーション センターを所有しているが、エンドポイント、Office 365、クラウド アプリケーション、ID などの Microsoft Defender データ全体で脅威をプロアクティブにハンティングできるように Microsoft に支援してもらいたいお客様を対象としています。サービスの申し込み、設定、使用方法について詳しくは、こちらをご覧ください。

今日の脅威の状況は、信じられないほど急速に変化しています。新しいキャンペーンは常に表面化しており、それらが引き起こす可能性のある損害の量は、常にすぐに明らかになるとは限りません。セキュリティ オペレーション センター (SOC) には、攻撃者が永続化メカニズムを設定したり、データを盗み出したり、ランサムウェアなどのペイロードを展開したりする前に、影響が大きい可能性のある脅威を特定して解決するためのツールと洞察が備わっている必要があります。

Microsoft では毎日、脅威ハンターが高度なシステムと連携して何十億もの信号を分析し、顧客に影響を与える可能性のある脅威を探しています。データ量が非常に多いため、可能な限り迅速かつ正確に通知する必要がある脅威を明らかにすることに細心の注意を払っています。これにより、お客様はMicrosoft Defender Experts for Huntingなどの製品やサービスを通じて、環境内の最も重大な脅威に対応できるようになります。これは、エキスパート レベルの監視と分析を提供するマネージド脅威ハンティング サービスです。

Defender Experts for Hunting を使用すると、組織は Microsoft アナリストと協力して、重大なインシデントに対処する専門知識を活用できます。この協力関係により、マイクロソフトのアナリストは、現実世界の脅威、企業ネットワーク内での攻撃者の活動方法、およびセキュリティ運用チームの機能方法について貴重な洞察を得る機会も得られます。これにより、相互学習とイノベーションを助長する環境が生まれ、プロセス、保護、サービスの改善に役立ちます。

お客様との緊密な連携をサポートする 1 つの方法は、脅威ハンティングへの構造化されたアプローチです。人間のアナリストは AI によって強化され、お客様に対する潜在的な脅威を探します。 AI は、人間のアナリストが、データ内のどのイベントをより詳細に調査する必要があるかを導き出すのに役立ちます。人間が最初のハントを行い、AI の調査結果を検証して、潜在的な脅威ごとに詳細な分析とコンテキストを提供します。人間と AI がそれぞれ得意とすることを組み合わせることで、データを高速かつ大規模に処理することができます。このプロセスは、最終的にどの潜在的な脅威に最初に対処するかを決定します。

私たちの戦略は、影響を評価し、潜在的な脅威が有効であることが判明した場合にどれほど損害を与えるかに基づいて、調査のために潜在的な脅威をエスカレートするように設計されています。また、当社の戦略はスピードを重視して設計されています。脅威への対応は非常に時間に敏感であるため、当社のセキュリティ アナリストは、最も危険な潜在的な脅威が最初に分析されることを確信する必要があります。

このプロセスは、Microsoft のアナリストが仮説を立てて、データ内で発見された疑わしい動作を説明することから始まります。仮説が最初の品質チェックに合格した場合、自動ハントを実行して観察結果を収集します。これにより、最終的に疑惑を確認または否定できます。

より多くの証拠を収集すると、観測結果は潜在的な脅威にグループ化され、さまざまな計算を実行して考えられる影響を評価します。潜在的な脅威を評価するために使用する重要な数値の 1 つは、観察全体で見られる多様性の量です。より多様な観察結果は、潜在的な脅威が広範囲に影響を与える可能性が高いことを示しています。

図 1. 優先順位付けプロセスの視覚的な概要。

次に、潜在的な脅威の影響に関する計算を組み合わせて、最終的な優先度スコアを計算します。優先度スコアは、潜在的な脅威が緊急の注意を必要とする可能性に応じて分類するために使用されます。壊滅的な影響を与える可能性が高い潜在的な脅威には、より迅速に対処できるように、より高い優先度スコアが与えられます。

経験豊富な脅威の専門家が、潜在的な脅威の準備が整ったら調査および分析します。脅威が有効であることが判明した場合、当社のアナリストは詳細な調査を実施し、Defender Experts for Hunting のお客様が自分自身を安全に保つために必要な情報を収集します。彼らは技術的な詳細を収集し、セキュリティに関する推奨事項を作成します。影響を受けるお客様には、 Defender Experts Notificationsですぐに通知が送られます。この通知には、脅威の内容と防御のためにできることに関する詳細情報が含まれています。これらの手順を図 1 にまとめます。

私たちのプロセスでは、自動ハンティングと AI を使用して意思決定をスピードアップしますが、人間はオブザーバブルを定義し、パラメーターを調整および調整し、トリアージを実行し、影響を受ける顧客に送信される Defender Experts 通知を作成します。私たちのプロセスを詳しく見ると、アナリストが自動化と密接に連携して顧客を保護する方法がわかります。

潜在的な脅威を探す

私たちのプロセスの最初のステップとして、脅威ハンターは潜在的な脅威に関連するデータに関する仮説を立てます。たとえば、「攻撃者はシステム プロセスの脆弱性を悪用してリモートでコードを実行した」などです。信号対雑音比を測定し、既知のデータセットを使用して精度が許容範囲内であることを確認することで仮説の健全性を検証した後、仮説はハンティングシステムでモデル化され、データ収集、相関、強化が自動的に実行されます。

これらの自動化されたシステムは、テレメトリを通じて、複数のデバイスから、また多くの場合、攻撃のさまざまな段階から観測を収集します。各観測は、仮説の単一のインスタンスを表します。この例では、システム プロセスがここにあり、システム プロセスが何をしたかがここにあり、ここに渡された引数があります。仮説に関連付けられた観察結果を調べることは、アナリストがその仮説のインスタンスが有効かどうかを判断するのに役立ちます。

次に、観測は、観測のコレクションに対する現在の最良の理解を表す潜在的な脅威にグループ化されます。これらの観察結果が本当に悪意のある動作を反映している場合、それらが描く図は、顧客のコンピューティング インフラストラクチャに対する攻撃の図です。これらの観察結果に関連するデータを見ることで、どの潜在的な脅威が最も大混乱を引き起こす可能性があるかを理解し、より重大な脅威の調査に優先順位を付けることができます。

優先順位の策定

潜在的な脅威が悪意のあるものである場合、それが組織内の多くのデバイスに関係し、多くの異なる攻撃段階に関連付けられている場合、重大な損害を引き起こす可能性が高くなります。単一の観測を含み、隔離されたマシンに限定されている確認済みの脅威は、同じレベルの影響を与える可能性が低くなります。

同様に、潜在的な脅威は、多くの異なる狩猟仮説を裏付ける観測が含まれている場合、より大きな影響を与える可能性が高くなります。潜在的な脅威が悪意のあるものである場合、より多様な仮説は、さまざまな方法で組織のインフラストラクチャの多くの部分を攻撃する広範な攻撃を反映しています。

したがって、より多様な仮説を持つ潜在的な脅威は、お客様に大きな影響を与える可能性が高く、Defender Experts for Hunting による調査の優先順位が付けられます。

多様性を利用して潜在的な脅威に優先順位を付ける

潜在的な脅威のさまざまな側面の多様性をどのように測定できますか? Defender Experts for Hunting は、情報理論から借用したエントロピーを使用します。エントロピーは、セットの要素がわかっている場合に、セットのランダムな要素を識別するのに平均で何ビット (またははい/いいえの質問) がかかるかを測定します。

図 2. エントロピーの視覚的表現。多数の異なる要素を持つセットが、少数の異なる要素を持つセットよりもエントロピーが高いことを示しています。

すべてが似ている要素を含むセットのエントロピーはゼロです。一方、より明確な要素を持つセット、またはより均等な比率の異なる要素を持つセットは、より高いエントロピーを持ちます。

エントロピーを使用して、各潜在的な脅威の観察結果が持つ可能性のあるいくつかの属性について計算することにより、どの潜在的な脅威に迅速な対応が必要かを判断します。たとえば、潜在的な脅威ごとの観測に関連付けられた仮説のエントロピーを計算します。また、潜在的な脅威の観測に関連する MITRE 技術のエントロピーも計算します。

AI は、これらの各カテゴリのエントロピー値と、関連する各観察結果の仮説の重大度などの他の要因の値を自動的に計算した後、これらの値を組み合わせて、脅威の全体的な優先度スコアを作成します。

最終優先度スコアの計算

最終的なスコアは、潜在的な脅威に関するさまざまな種類の情報を考慮に入れるため、これらの値を組み合わせる方法が必要です。これを行うには、各計算の結果をそれぞれ p 値に変換します。

p 値は、そのカテゴリで特定の値以上になると予想される潜在的な脅威の割合を表します。たとえば、MITRE 手法のエントロピー値の 5% のみが計算の値よりも大きかった場合、潜在的な脅威の仮説エントロピーの p 値は 0.05 になります。

同じ潜在的な脅威から生成した他の数値を使用して、同じ p 値変換を行います。エントロピーに基づくものとそうでないものがあります。次に、これらすべての p 値を組み合わせて、最終的な優先度スコアを作成します。

潜在的な脅威の検証

最終的な優先度スコアを使用して潜在的な脅威を分類し、最も重大な潜在的な脅威が最も迅速に分析されるようにします。潜在的な脅威の準備が整うと、専任のセキュリティ専門家チームが結果を調べて詳細な分析を行い、脅威の有効性を判断します。

アナリストは、影響を受ける可能性のあるデバイスやネットワークからの情報を使用して、潜在的な脅威に関連する疑わしいアクティビティを綿密に調査します。彼らは、デバイスのタイムラインで予期しないイベント、侵害の兆候、および悪意のある何かが発生した可能性があるその他の証拠を検索します。

脅威が検証され、その活動が悪意のあるものであることが判明した場合、当社の専門家が全範囲を決定し、顧客を保護するために作業を開始します。検証済みの脅威に関連する活動が追跡され、影響を受けるシステムに関する技術的な詳細が収集され、チームは脅威から防御するためのセキュリティの推奨事項を作成します。

Microsoft Defender Experts for Hunting: 防御者が自分自身を助けるのを助ける

Defender Experts for Hunting のお客様の環境で重大な脅威を発見して検証するたびに、すぐに Defender Experts 通知を送信します。これらは、各顧客の固有の環境に固有の詳細とともに、脅威に関する詳細なコンテキストを提供する特別なアラートです。

Defender Experts Notifications は、重大な攻撃がネットワークに大混乱をもたらす前に、SOC が対応策を策定できるようにすることを目的としています。最も重大な脅威を強調し、積極的な対処が必要な脅威を明確に特定するのに役立ちます。また、重要な技術的詳細も含まれており、SOC が進行中の脅威に迅速に対処するのに役立ちます。顧客は、組織内で観察されたイベントのタイムラインと、脅威活動を表面化するための高度なハンティング クエリを受け取ります。これらの詳細は、攻撃フローを理解し、脅威の範囲を発見するのに役立ちます。

優先順位付けのケーススタディ

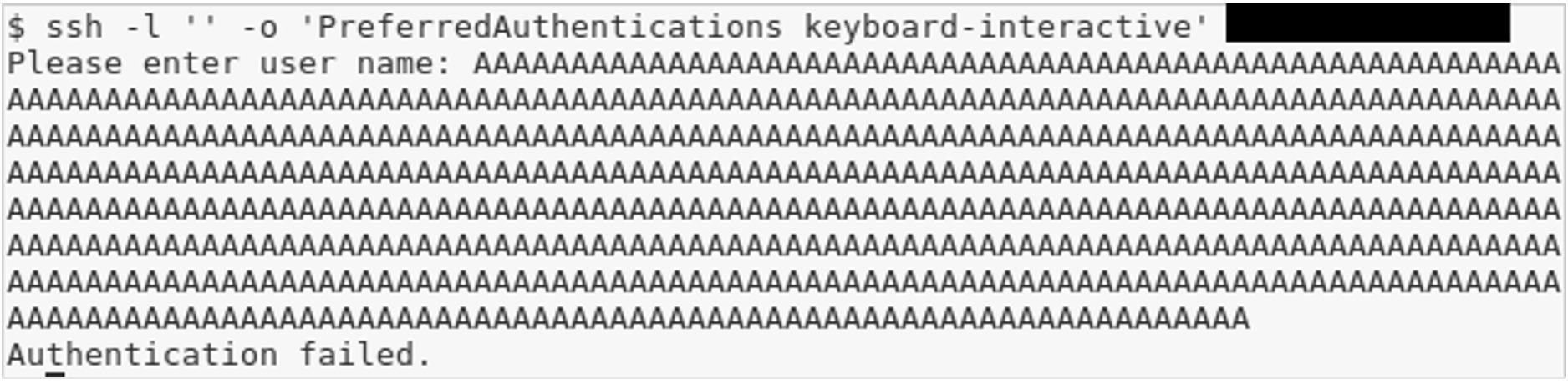

私たちのプロセスは、潜在的な脅威の真の範囲を実現するためのギャップを埋めることができます.最近、当社の機械学習によって検出されたランサムウェア以前の活動に関連する潜在的な脅威がありました。 Defender Experts for Hunting によって提供されたコンテキストの外では、これは広範な Qakbot キャンペーンの単なる別の例のように見えました。当初、この脅威が同じキャンペーンの同様のインスタンスよりも危険であるとは思われませんでした。

しかし、Defender Experts for Hunting の優先順位付けプロセスは、この脅威がその月に確認された最も影響力のある攻撃の 1 つを表している可能性があることを示唆する証拠をまとめました。潜在的な脅威は、エントロピーによって測定される狩猟仮説の多様なコレクションに関連していたため、Defender Experts for Hunting による積極的な調査の優先度が高くなりました。プロセスが非常に高い優先度であると評価したため、Defender Experts for Hunting は潜在的な脅威を迅速に評価しました。

潜在的な脅威は有効であるだけでなく、示唆されているとおりあらゆる点で危険であることが判明しました。これらの手法は進行中の Qakbot キャンペーンの典型的なものでしたが、特に偵察と資格情報の盗難への急速な進展が見られました。さらに、攻撃者がバックドアを起動するために使用した方法が原因で、アクティビティが検出されて警告が表示されましたが、完全には修復されませんでした。

図 3.より典型的な Qakbot 感染の流れ。この非典型的なケースでは、人間のオペレーターは、最初の侵入直後に後期段階のハンズオンキーボード偵察を開始しました。

この種の進行は、通常、最初の侵入キャンペーンの流れに関連するものではなく、横方向の移動を試みる人間のオペレーターに関連していました。攻撃者は、最大のダメージを与えるために、できる限り多くのことを見つけようと急いでいるようでした.さらに、Microsoft のハンターは、ランサムウェア攻撃で使用されているこれらと同じ手法を特定しており、オペレーターがすぐに組織のデバイスを身代金を要求する可能性があることを強く示唆しています。 Qakbot は、サービスとしてのランサムウェア (RaaS) 活動を促進することが知られています。 RaaS モデルでは、RaaS オペレーターがアフィリエイトと連携し、ランサムウェア攻撃を開始するためのツールを提供します。アフィリエイトは、Qakbot のような既存のマルウェアに感染したネットワークへのアクセスを購入することで、ランサムウェア ペイロードを展開します。

Defender Experts for Hunting のアナリストは、すぐに組織に警告し、検証済みの脅威に対処する方法についてアドバイスを提供しました。 Microsoft Threat Intelligence Center (MSTIC) と Microsoft Detection and Response Team (DART) のセキュリティ研究者と専門家は、攻撃がエスカレートするのを防ぐためのさらなる支援を提供しました。これは、標的となった組織の防御側が脅威を修復するために移動するのに役立ちました。 Microsoft と標的となった組織との連携により、最終的に攻撃を阻止することに成功しました。攻撃者が組織全体に広範に横方向に移動し、ほぼ目的を達成したにもかかわらず、組織は身代金を要求されず、回復することができました。

組織に力を与える

この例や他の多くの例では、 Microsoft Defender Experts for Huntingからの通知は、脅威が組織にもたらす損害を減らすために非常に貴重です。目前の脅威について十分に警告された組織は、通知からの情報を使用して脅威を修復し、 Microsoft 365 Defenderを通じて利用可能な一連の調査ツールを使用して詳細な分析を実行するために、すぐに行動を起こすことができます。

Microsoft Defender Experts for Hunting を通じて、組織が専門家レベルの監視と分析を取得する方法について説明します。

Comments