ビジネス電子メール侵害 (BEC) は、あらゆる規模の企業にとってますます脅威となっています。 BEC 攻撃は Verizon DBIR インシデント データセット全体でほぼ 2 倍に増加しており、ソーシャル エンジニアリング パターン内のインシデントの 50% 以上を占めています。

攻撃者は、電子メール アカウントを侵害したり、正規の電子メール アドレスを使用して攻撃を開始したりするなど、さまざまな戦術を使用して機密情報にアクセスします。

BEC 攻撃は、さまざまな方法を使用してさまざまな方法で発生する可能性があります。しかし、それらが異なるものであり、おそらくより危険であるのは、それらが意図によって動かされているということです。 BED 攻撃は、組織内の特定の個人をターゲットにしており、対象となる被害者に合わせてカスタマイズされたメッセージが含まれることがよくあります。

これらの戦略には、既存の電子メールや Web サイトのなりすまし、またはスピアフィッシング (信頼できる送信元から送信された電子メールを使用) が含まれます。これらの攻撃がどのように機能するのか、また攻撃から身を守る方法については、以下をお読みください。

ビジネス電子メール侵害攻撃の認識

ビジネスの運営は複雑であり、可動部分が非常に多いため、攻撃者は経営幹部、出荷部門、請求部門、または IT をターゲットにして、さまざまな角度から攻撃を試みる可能性があります。

内部脅威と外部脅威の両方が発生する可能性がありますが、 侵害の 83%には金銭的動機を持つ外部の関係者が関与しています。そのため、実際の攻撃をいくつか調べてそこから学ぶのが最善です。

CEOの不正行為

このタイプの攻撃には、企業の CEO や CFO などの経営幹部になりすました攻撃者が関与します。その後、攻撃者は財務部門の担当者に電子メールを送信して資金移動を要求します。

転送された資金は、攻撃者が管理するアカウントに送られることになります。

攻撃をより効果的にするために、攻撃者はターゲットを調査し、言語、用語、スタイル、電子メール アドレスを可能な限り一致させようとした可能性があります。

ターゲットが注意を払わないと、策略に騙されて資金が送金されてしまう可能性があります。

アカウント侵害

より陰湿な攻撃では、攻撃者が既存の従業員の電子メール アカウントを内部から侵害する可能性があります。この侵害されたアカウントにアクセスすると、攻撃者は、攻撃者が管理するアカウントであるベンダーに支払いを要求することができます。

たとえば、購買部門のジョーのアカウントが侵害される可能性があります。その後、彼の電子メールは、ベンダーへの標準的な支払い要求のように見える多数の請求要求を、通常は少額で送信する可能性があります。

リクエストは信頼できるアカウントから送信されているため、請求時に詳細が精査されず、ベンダーに支払われる可能性があります。さらに、大企業ではすべてのリクエストを監査するためにより多くのリソースが必要になる可能性があり、その結果、多くのリクエストが見逃されることになります。

虚偽請求書スキーム

攻撃者は、提供されたサービスの支払い期限が過ぎていると主張して、請求書の支払いを要求する電子メールを企業に送信する可能性があります。

過重労働の請求部門は、特に電子メールと請求書が正規のものに見え、以前のベンダーのものを模倣している場合、料金の支払いを躊躇する可能性があります。

さらに、添付された PDF にはマルウェアが含まれている可能性があり、アカウント侵害攻撃の可能性があります。

弁護士のなりすまし

この分野におけるほとんどの攻撃はベンダーのサプライ チェーンに焦点を当てていますが、この攻撃は法的問題に対処する際に多くの人が持つ自然な不安をターゲットにしています。

弁護士と思われる人物がターゲットに連絡し、示談金の支払いを要求するか、支払いがなければ法的措置をとると脅迫します。

従業員の中には、法律違反や訴訟に巻き込まれる危険を冒すよりも、問題を避けるために要求された資金を支払う人もいます。訴訟には非常に高額な費用がかかる場合があるため、高額な企業弁護士を雇わずに問題を解決するには、より低い金額を支払うことが魅力的な選択肢となる可能性があります。

データの盗難

人事担当者をターゲットとした典型的な攻撃には、データの盗難が含まれます。目的は、偵察目的で権力の地位にある個人に関する個人情報や機密情報を収集することです。

この情報を使用すると、攻撃者は、電子メールの信頼性を高めるために入手した個人情報を利用して、CEO 詐欺などのより高度なスキームを開始できます。

ビジネスメールの侵害

BEC 攻撃は、電子メールを介して行われるソーシャル エンジニアリング攻撃の一種です。攻撃者は電子メール メッセージを改ざんして、被害者をだまして何らかのアクションを実行させます。

このような状況では、目標は、ターゲットに要求されたタスクを実行させるだけでなく、将来のビジネスに対する攻撃に備えてターゲットのコンピュータを危険にさらすことです。コンピュータが侵害されると、従業員や会社に関する個人情報がすぐに漏洩する可能性があります。

たとえば、電子メール アカウントが侵害されると、攻撃者は企業が特定のベンダーと提携していることを知ることができます。その後、攻撃者は侵害されたアカウントから電子メールを作成して請求部門に送信し、同じベンダーへの攻撃者が管理するアカウントへの支払いを要求する可能性があります。

では、この種の盗難を防ぐために企業は何ができるのでしょうか?企業は、この盗難を実行するために必要な攻撃とソーシャル エンジニアリングの種類に関する詳細な教育を提供するとともに、アカウントが侵害された場合に備えて堅牢なセキュリティ インフラストラクチャを必要とします。これには、侵害された資格情報が攻撃に使用されることを防ぐための強力なパスワード ポリシーの実装が含まれます。

Specops パスワード ポリシーでユーザー アカウントを保護する

ビジネス電子メール侵害 (BEC) 攻撃はビジネスに壊滅的な影響を与える可能性があるため、 リスクを軽減するための措置を講じることが不可欠です。

外部攻撃者による侵害の 49% には盗まれた認証情報の使用が含まれているため、パスワードは引き続き重要な要素であるため、強力なパスワード ポリシーを適用することが重要です。

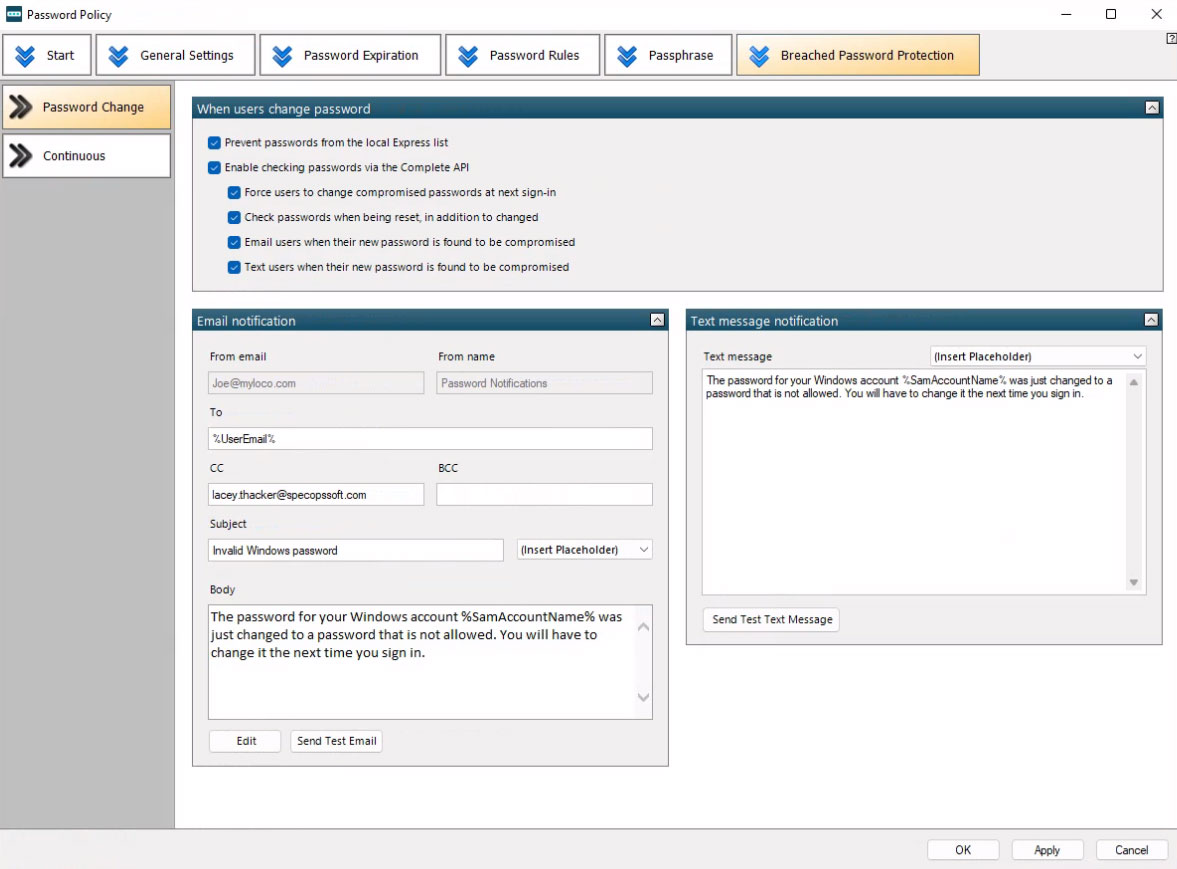

侵害されたパスワード保護を備えたSpecops パスワード ポリシーは、30 億を超える既知の侵害されたパスワードをブロックしながら、Microsoft Active Directory 環境のパスワード セキュリティを強化するのに役立ちます。

このツールはグループ ポリシーの機能を拡張し、パスワード作成時にエンド ユーザーにリアルタイムで動的なフィードバックを提供しながら、きめ細かいパスワード ポリシーの管理を簡素化します。

ビジネスメール侵害攻撃の危険性

ビジネスのオンライン化が進むにつれ、ビジネス電子メール侵害 (BEC) 攻撃はますます一般的になり、検出が困難になります。

ただし、従業員側が適切な教育と警戒を行い、 Specops Password Policyで提供されるような堅牢なパスワード ポリシーを組み合わせることで、これらの攻撃を軽減できます。

組織は、このような攻撃、特にすべての侵害の 95% が経済的原因によるものであるため、巨額の経済的損失を引き起こす可能性のある攻撃の被害に遭うことを避けたいと考えています。

攻撃の種類について学び、予防措置を講じることで、ビジネスをより確実に保護できます。

Specops Softwareが後援および執筆

Comments