8Base ランサムウェア ギャングは二重恐喝攻撃で世界中の組織を標的にしており、6 月初旬から新たな被害者が絶え間なく発生しています。

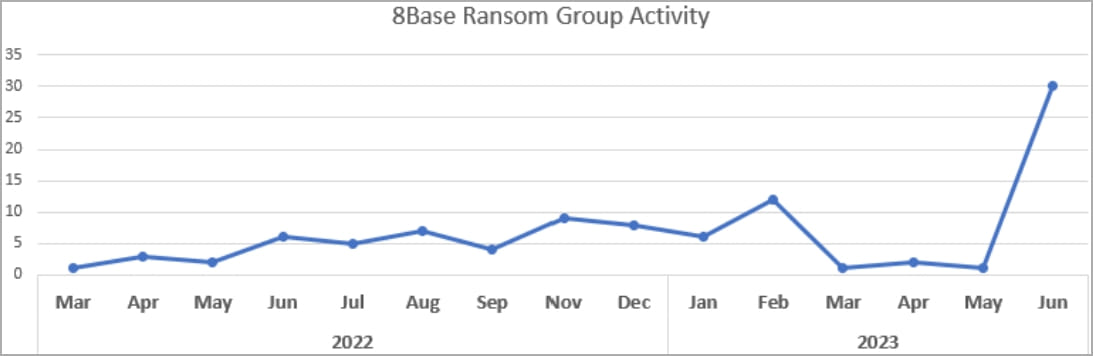

このランサムウェア集団は 2022 年 3 月に初めて出現し、目立った攻撃はほとんどなく、比較的静かな状態を保っていました。

しかし、2023 年 6 月にランサムウェア活動が急増し、さまざまな業界の多くの企業が標的となり、二重の恐喝が行われました。

これまでのところ、8Baseはダークウェブ恐喝サイトで35人の被害者をリストしており、一度に最大6人の被害者を発表する日もある。

以下のグラフに示すように、この増加は、同グループが数名の犠牲者のみをリストしていた3月と4月と比較すると、顕著な増加である。

このギャングのデータ漏洩サイトは2023 年 5 月に開設され、恐喝ギャングは「正直で単純な」侵入テスト者であると主張しています。

「私たちは正直で単純な侵入テスト者です。私たちは企業にデータを返却するための最も忠実な条件を提供します」とデータ漏洩サイトには書かれています。

「このリストには、従業員と顧客のプライバシーとデータの重要性を無視した企業だけが含まれています。」

出典:

他のランサムウェア グループへのリンク

VMware の Carbon Black チームによる新しいレポートでは、最近の 8Base 攻撃で見られた戦術は、それらが確立されたランサムウェア組織 (潜在的にはRansomHouse )のリブランドであることを示しています。

RansomHouse は、暗号化攻撃を行っているのではなく、ランサムウェア活動と提携してデータを販売していると主張する恐喝グループです。ただし、White Rabbit や MARIO などの攻撃者がランサムウェアを攻撃に利用していることは認識しており、 サイバー犯罪グループ FIN8 との関連も指摘されています。

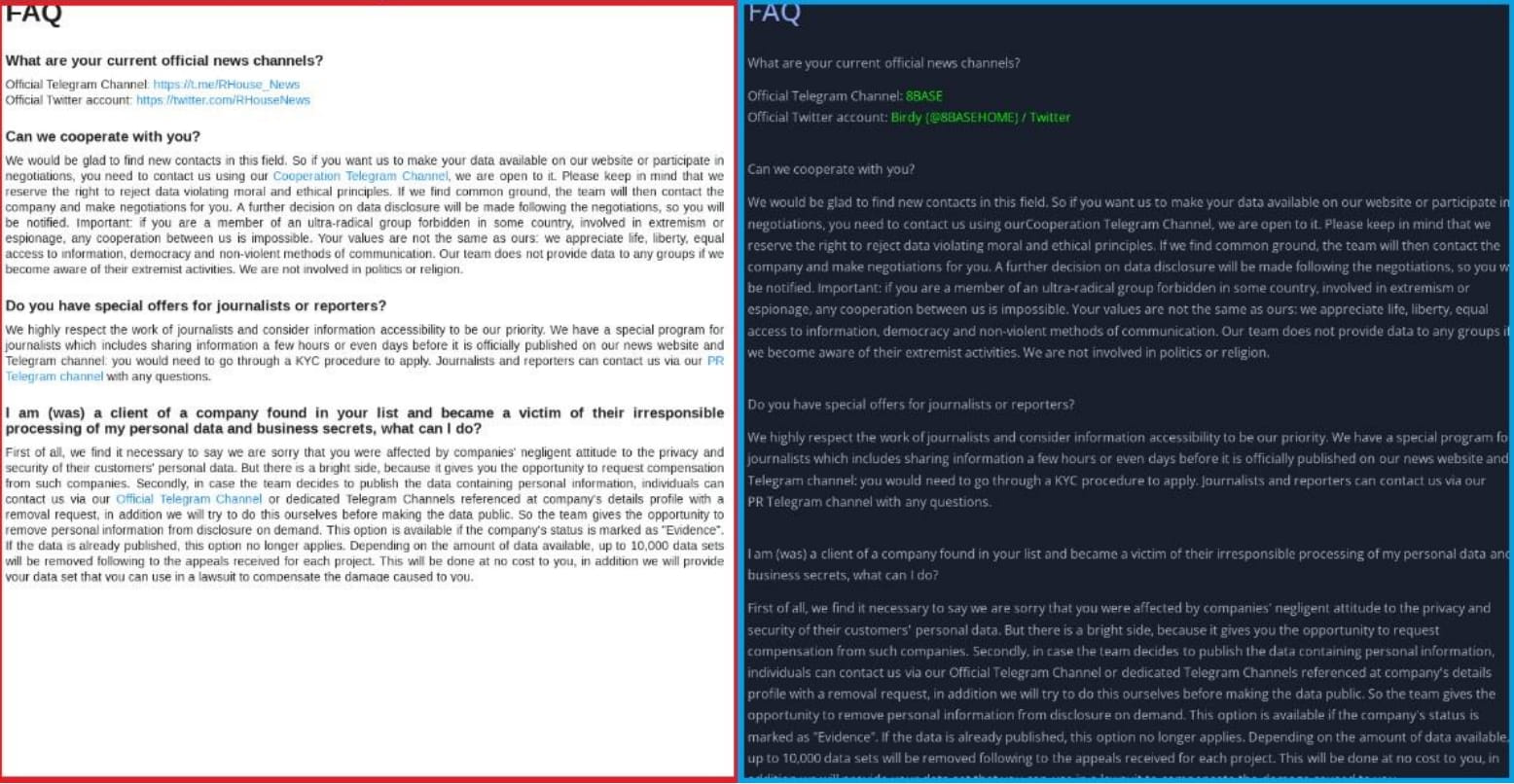

VMware は、2 つのグループが使用した同一の身代金メモと、それぞれのリーク サイトで見られる非常によく似た文言とコンテンツ (FAQ ページさえもコピー&ペーストされているように見える) に基づいて、8Base が RansomHouse の派生であると疑っています。

ただし、8Base が RansomHouse メンバーによって生成されたのか、それとも既存のグループのテンプレートをコピーする別のランサムウェア操作 (脅威アクターの間でよく見られる) によって生成されたのかを判断する十分な証拠はありません。

技術的な観点から見ると、8Base は、SmokeLoader 経由でロードされる Phobos v2.9.1 ランサムウェアのカスタマイズされたバージョンを使用しています。

Phobos は、2019 年に初めて出現した Windows をターゲットとした RaaS オペレーションであり、Dharma ランサムウェア オペレーションと多くのコード類似点を共有しています。

最近の攻撃では、ランサムウェアはファイルを暗号化するときに.8base拡張子を追加します。しかし、ランサムウェアの専門家マイケル・ガレスピー氏は、 ID Ransomwareに対する Phobos ランサムウェアの提出では、古い攻撃でも.eight拡張子が使用されていたと述べました。

.8base 拡張子を付加する新しい攻撃と古い .eight 拡張子を付加した攻撃の両方で、2022 年 6 月まで遡って同じ「helpermail@onionmail.org」連絡先電子メール アドレスが使用されていたことが判明しました。

VMware のアナリストによるもう 1 つの注目すべき発見は、8Base がペイロード ホスティングに「admlogs25[.]xyz」ドメインを使用していることです。これは、C2 難読化のために複数のランサムウェア グループが使用するプロキシ マルウェアであるSystemBCに関連付けられています。

これらの調査結果は、8Base オペレーターが少なくとも 1 年間暗号化攻撃を行ってきたことを示していますが、データ漏洩サイトを立ち上げて名を上げたのはつい最近のことです。

8Base はアナリストから注目を集め始めたばかりであるため、その技術的性質の多くの側面は不明または不明瞭なままです。

VMware のレポートには、防御側がこの増大する脅威からシステムを保護するために使用できる侵害の兆候 (IoC) が含まれています。

Comments